СЗИ от А до Я: понимание и использование средств информационной безопасности

Финансовый ущерб, потеря доверия клиентов, многомиллионные штрафы — вот цена одной успешной кибератаки. В современном мире конфиденциальные данные компании постоянно находятся под прицелом хакеров и недобросовестных конкурентов. Единственный способ избежать этих рисков — выстроить надежную систему безопасности.

В этой статье мы поговорим о том, какие бывают угрозы информационной безопасности и как средства защиты информации (СЗИ) помогают компаниям защитить свои данные.

Что такое средства защиты информации

СЗИ — это технологии, методы и инструменты, которые применяются для защиты конфиденциальной информации (финансовой, персональной, коммерческой, гостайны).

Какие задачи должны выполнять СЗИ:

выявлять внутренние и внешние угрозы информационной безопасности;

предотвращать утечки и несанкционированное использование конфиденциальной информации;

защищать каналы связи и препятствовать перехвату данных;

обнаруживать вредоносное ПО и зараженные компоненты IT-инфраструктуры.

Помимо сохранения конфиденциальности, СЗИ отвечают за целостность данных, то есть препятствуют их несанкционированному изменению или удалению. Также среди задач — гарантия доступности информации, что очень важно для обеспечения непрерывности бизнес-процессов.

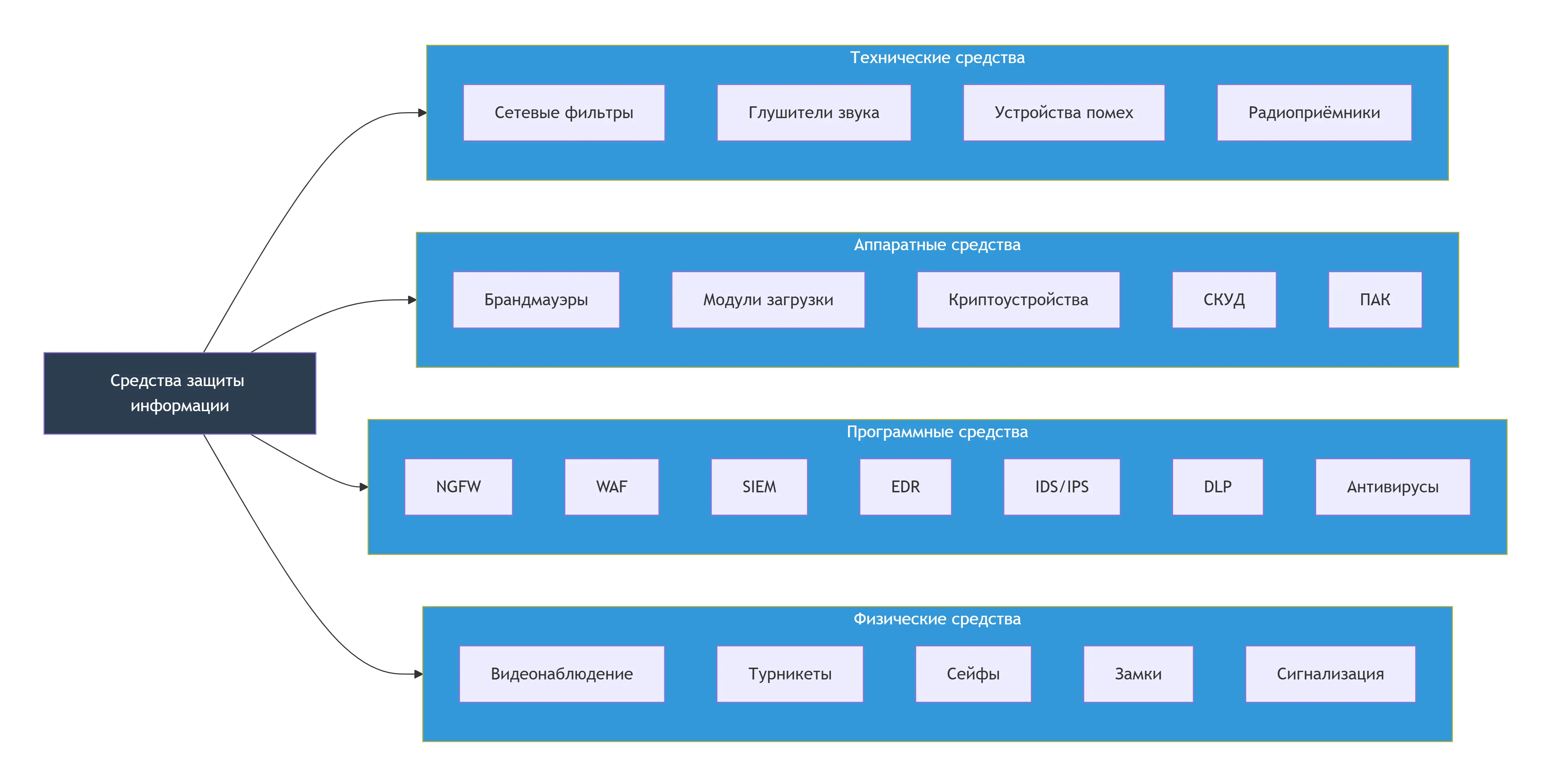

Виды средств защиты информации

Существуют технические, организационные и правовые меры защиты данных, для реализации которых применяются различные средства. Рассказываем, что это и для чего они предназначены.

Виды средств защиты информации (СЗИ)

Виды средств защиты информации (СЗИ)Технические средства

Технические средства защиты — это методы, препятствующие несанкционированному доступу к конфиденциальной информации. Они защищают от прослушивания, затрудняют визуальное копирование, передачу данных по нелегитимным каналам связи.

Что относится к техническим средствам защиты информации:

сетевые фильтры;

глушители звука, аппаратура для создания звуковых помех;

устройства для создания оптических имитаций и световых помех;

сканирующие радиоприемники.

Аппаратные средства защиты

Это оборудование, решающее задачи информационной безопасности. Например, традиционные межсетевые экраны (брандмауэры), модули доверенной загрузки, криптографические устройства, системы контроля доступа.

Многие аппаратные решения требуют установки специализированного программного обеспечения. Такой симбиоз называется программно-аппаратным комплексом (ПАК).

Программные СЗИ в информационной безопасности

Программные средства защиты информации — специальное ПО, позволяющее обнаруживать вредоносную активность в IT-инфраструктуре, предотвращать утечки и несанкционированные действия с данным. Это большой класс СЗИ, куда входит много разных решений, в том числе и комплексных. К программным средствам компьютерной защиты информации относятся:

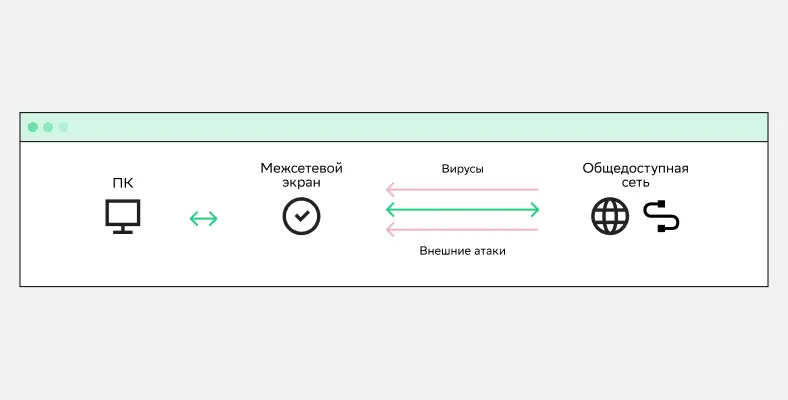

NGFW — брандмауэры нового поколения. В отличие от традиционных решений они анализируют трафик SSL/TLS/SSH и других соединений, защищают от нетипичных и сложных атак.

Принцип работы межсетевого экрана

Принцип работы межсетевого экрана WAF — брандмауэры уровня приложений для фильтрации HTTP/HTTPS‐запросов, выявления и блокировки подозрительной активности.

SIEM — инструменты для сбора и анализа событий в целевых системах. Часто работают в связке с решениями SOAR, позволяющими автоматизировать реагирование на угрозы ИБ.

EDR — ПО для защиты серверов и компьютеров. Такие средства информационной безопасности могут в реальном времени отслеживать действия на устройствах и по разным признакам выявлять вредоносную активность.

IDS/IPS — системы обнаружения/предотвращения вторжений. Они детектируют угрозы ИБ, используя либо сигнатурный метод, либо анализ на основе аномалий, и блокируют вредоносные действия.

DLP — системы для предотвращения утечек и корпоративного мошенничества.

Антивирусы — решения для удаления вредоносов: троянов, шпионского ПО, компьютерных червей, вирусов.

Для построения комплексной защиты в облаке можно использовать готовые сервисы. Так, Cloud.ru предлагает надежные и гибкие в настройке облачные решения — брандмауэр нового поколения NGFW UserGate, сервис шифрования данных Advanced Data Encryption Workshop, межсетевой экран уровня приложений Web Application Firewall и другие сервисы.

Физические средства

Это инструменты для ограничения физического доступа к информации. Они нужны, чтобы посторонние люди или сотрудники без соответствующего разрешения не могли проникнуть в помещение, где расположены критически важные серверы и носители данных. Примеры таких инструментов:

системы видеонаблюдения;

турникеты;

специальные шкафы и сейфы;

электронные замки;

системы сигнализации.

Классификация средств защиты информации

Помимо общих типов СЗИ, можно выделить и другие классификации решений.

По назначению

Первая классификация СЗИ — по выполняемым задачам. Примеры:

защита от несанкционированного доступа: межсетевые экраны, механизмы аутентификации, системы контроля доступа;

защита критически важной информации: СКЗИ, средства резервного копирования;

защита от вредоносного ПО: антивирусы, антишпионские программы, IDS/IPS;

обеспечение сетевой безопасности: VPN, IDS/IPS;

мониторинг, управление событиями и анализ безопасности: SIEM, анализаторы уязвимостей кода ПО, средства логирования.

По способу развертывания

Два типа СЗИ по этому критерию:

локальные — разворачиваются на стороне заказчика, управляются и обслуживаются штатными безопасниками либо экспертами на аутсорсе;

облачные — разворачиваются в инфраструктуре облачного провайдера.

Сравним решения по основным критериям.

Критерий | Облачные СЗИ | Локальные СЗИ |

Размещение | Развернуты у провайдера, доступ через интернет | Устанавливаются на серверы и рабочие места внутри организации |

Затраты на внедрение | Низкие — обычно подписка (SaaS) | Высокие — покупка лицензий, оборудования, настройка |

Поддержка и обновления | Автоматические, выполняются провайдером | Требуют ручного обновления и администрирования |

Масштабируемость | Легкое масштабирование (добавление ресурсов по запросу) | Ограничена мощностью локального оборудования |

Скорость развертывания | Быстро (доступ сразу после подключения) | Дольше (покупка, установка, настройка) |

Контроль и конфиденциальность | Часть данных может храниться у провайдера | Полный контроль над данными (хранятся в организации) |

Доступность | Доступ из любой точки мира при наличии интернета | Обычно доступен только в локальной сети |

Надежность | Высокая, если провайдер использует отказоустойчивую инфраструктуру | Зависит от собственных ресурсов компании |

По уровню защиты

По этому критерию различают базовые и продвинутые решения:

базовые закрывают потребности в информационной безопасности, защищая от типичных угроз;

продвинутые включают разные модули ИБ, поэтому эффективны против сложных целевых атак, которые происходят все чаще.

По степени интеграции

В рамках этой классификации выделяют самостоятельные и интегрированные системы защиты информации:

самостоятельные СЗИ работают автономно и решают достаточно узкий круг задач;

интегрированные системы объединяют несколько средств защиты, которые функционируют в связке.

Особенности и принцип работы двух типов СЗИ — в таблице.

Критерий | Самостоятельные СЗИ | Интегрированные СЗИ |

Принцип работы | Устанавливаются и функционируют независимо от других решений | Единая консоль управления, централизованный сбор и анализ событий |

Сложность внедрения | Низкая — быстрое развертывание и настройка | Высокая — требует интеграции, настройки взаимодействия систем |

Управление и мониторинг | Локальное, отдельно для каждого решения | Централизованное, единая точка контроля и отчетности |

Гибкость и масштабируемость | Ограниченная, поскольку каждое самостоятельное средство защиты обновляется и управляется отдельно | Высокая, потому что легко добавлять новые компоненты и управлять ими централизованно |

Эффективность защиты | Надежная защита на отдельных участках IT-инфраструктуры | Высокая надежность защиты за счет того, что СЗИ работают согласованно |

Требования к компетенциям персонала | Минимальные, поскольку нужна настройка отдельных СЗИ | Высокие — требуется квалифицированный администратор или SOC |

Примеры решений | Антивирус на рабочем месте, отдельный межсетевой экран, аппаратный шифратор | NGFW с IDS/IPS + EDR, передающие данные в SIEM |

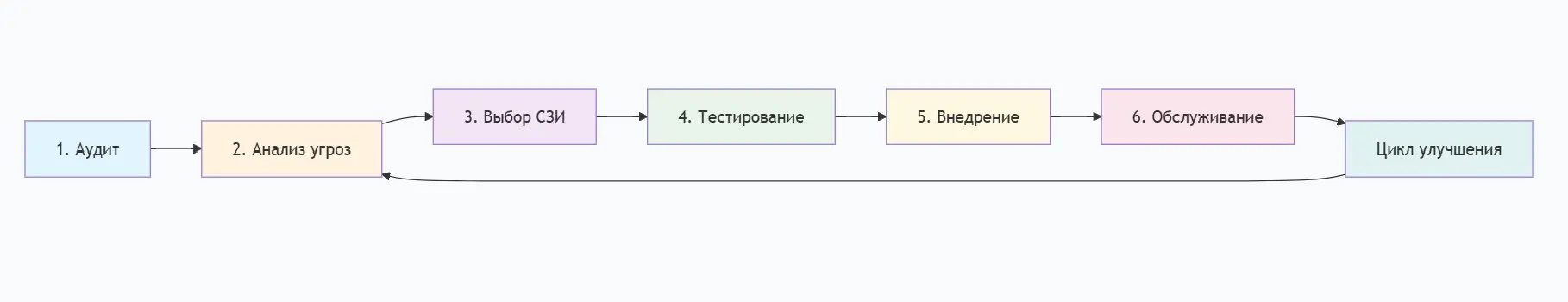

Внедрение и управление СЗИ

Перед внедрением технических, аппаратных или программных средств защиты информации необходимо проанализировать риски и оценить потребности бизнеса. Чтобы правильно выбрать решения, важно понять, что конкретно угрожает безопасности данных.

Рекомендуем сделать следующее:

провести аудит ИБ и определить, какие данные следует защищать в первую очередь;

проанализировать актуальные угрозы: внешние (взлом, вирусы), внутренние (ошибки сотрудников, инсайдеры), технические (сбои оборудования);

оценить потенциальный ущерб при утечке или потере данных;

разработать стратегию защиты и составить техническое задание для СЗИ.

Когда определитесь со средствами защиты, перед полноценным внедрением обязательно протестируйте решения в своей инфраструктуре. Это поможет оценить применимость СЗИ к вашим задачам. Если все устраивает, решения можно внедрять, кастомизировать под актуальные потребности и масштабировать.

И еще важный момент — продумайте, кто из сотрудников будет заниматься настройкой, обслуживанием и обновлением СЗИ. Если в штате таких экспертов нет, можно приглашать аутсорсеров либо выбрать облачные средства защиты под управлением провайдера.

Этапы внедрения СЗИ

Этапы внедрения СЗИСертификация средств защиты информации

Сертификация — процедура оценки функций и характеристик СЗИ, тщательная проверка на соответствие стандартам. Получение сертификата подтверждает, что решение надежное и способно защищать информацию.

Сертификация необходима, если продукт предназначен для защиты:

государственных информационных систем;

критических объектов инфраструктуры;

информации, которая относится к государственной тайне;

автоматизированных систем управления технологическими процессами.

Если регуляторы диктуют требование использовать сертифицированные решения, необходимо его соблюдать. В противном случае компания рискует получить немалые штрафы. Если нарушение приведет к крупной утечке, возможна и уголовная ответственность.

Процесс сертификации

Как все устроено:

Подача заявления в контролирующий орган разработчиком СЗИ или организацией, использующей систему защиты.

Проверка документации с описанием архитектуры и функций продукта.

Оценка производительности, надежности и эффективности средства защиты. Это многоэтапный процесс, включающий проверку функциональностей в реальной среде, тесты на проникновение и устойчивость к взлому.

Аудит процессов разработки и производства решений.

Выдача сертификата в случае, если продукт прошел испытания.

Нормативы, которые влияют на выбор средств информационной защиты

Компании обязаны работать в соответствии с приказами ФСТЭК России и такими актами, как №149-ФЗ «Об информации, информационных технологиях и о защите», №152-ФЗ «О персональных данных», №157-ФЗ «О безопасности КИИ». Также важно соблюдать международные стандарты — ISO/IEC 27001, FIPS, Common Criteria и ГОСТы, например, ГОСТ Р 57580.1-2017, ГОСТ Р ИСО/МЭК 27001-2012, ГОСТ Р 56939-2016.

Органы сертификации СЗИ в России

Главный орган, отвечающий за сертификацию большинства СЗИ — ФСТЭК России. Сертификацией средств криптографической защиты информации занимается ФСБ России.

Проблемы и вызовы при использовании СЗИ

С какими сложностями можно столкнуться, как их избежать или преодолеть:

малая эффективность против некоторых угроз. Хакеры научились обходить даже продвинутую защиту, поэтому недостаточно, например, установить только межсетевой экран и чувствовать себя в безопасности. Необходимо выстроить ИБ-контур из нескольких решений, выполняющих свои задачи;

«отставание» реальной производительности СЗИ от заявленной. Вопреки обещаниям вендоров, некоторые решения не справляются с нагрузками. В таких случаях нужны более тонкие настройки или закладывать запас производительности;

несовместимость с ИТ-инфраструктурой. Чтобы избежать проблемы, при выборе СЗИ обращайте внимание не только на стоимость и громкое имя вендора, но и на возможность интеграции с используемыми системами;

нехватка экспертов, которые будут заниматься настройкой и обслуживанием СЗИ. Это актуально для малого и среднего бизнеса без собственного штата «техников» и «безопасников». Можно приглашать аутсорсеров либо выбрать облачные решения и доверить провайдеру заботу о безопасности.

Заключение

Защита конфиденциальных данных — это не только требование закона, но и ключевой элемент репутации бизнеса. К выбору СЗИ важно подходить стратегически, оценивая реальные потребности компании.

Все больше организаций видят оптимальное решение для защиты данных в облачных сервисах, которые сочетают высокий уровень безопасности с экономической эффективностью и простотой масштабирования. Чтобы реализовать такую стратегию, важно выбрать надежного провайдера, чьи решения и экспертиза соответствуют задачам вашего бизнеса.