Межсетевой экран, firewall и брандмауэр: что это, в чем между ними разница и зачем они нужны

С появлением массовых сетей для обмена информацией и расцветом эры интернета число кибератак на компьютерные системы значительно возросло. Злоумышленники все чаще стали проникать внутрь корпоративных сетей, чтобы украсть данные для перепродажи или зашифровать их и получить выкуп.

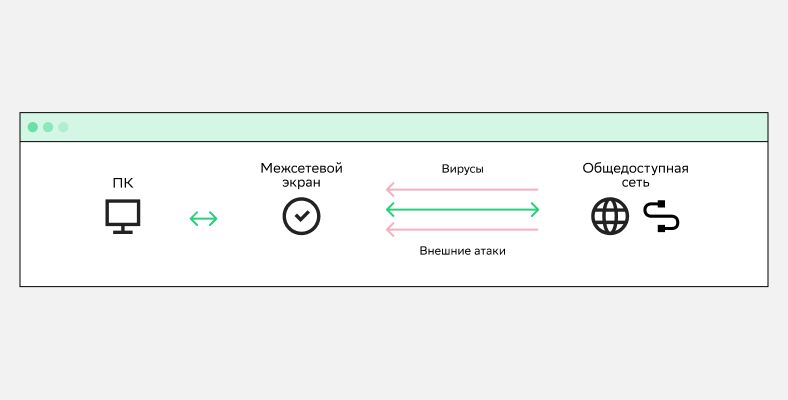

Для защиты от несанкционированного доступа из внешней сети и были придуманы межсетевые экраны — инструменты для фильтрации трафика, контроля доступа, мониторинга и логирования сетевой активности, а также защиты от различных видов атак.

Что такое межсетевой экран, firewall и брандмауэр

Межсетевой экран — он же firewall или брандмауэр — это программно-аппаратный или программный комплекс инструментов, который защищает устройства от несанкционированного доступа из внешней сети. Они размещаются между внешней сетью (интернетом) и корпоративной сетью компании, чтобы фильтровать трафик, сигнализировать о возможных кибератаках и защищать ресурсы при необходимости.

Несмотря на то, что термины «межсетевой экран», firewall и «брандмауэр» в большинстве случаев синонимичны, у каждого их них есть своя специфика:

Файрвол (от английских слов fire — «огонь» и wall — «стена») — общее название для всех типов устройств для фильтрации трафика, будь то прибор или программа.

Межсетевой экран — специальное ПО или оборудование, которое защищает части сети или конкретные хосты от неразрешенных соединений. Они возможны, потому что при проектировании сетевых протоколов в прошлом веке никто не задумывался о кибербезопасности.

Брандмауэр (от немецких слов brand — «пожар» и mauer — «стена») — система для защиты сети, которая регулирует доступ внешнего трафика: исходящего от устройства и входящего к устройству. Несмотря на то, что «брандмауэр», как мы говорили выше, в общем то же самое, что файрвол и межсетевой экран, так чаще называют не любую систему безопасности, а конкретно стандартную утилиту Windows.

Межсетевой экран UserGate в аппаратном исполнении

Межсетевой экран UserGate в аппаратном исполненииВажно запомнить, что «файрвол» — наиболее общий термин для всех устройств, защищающих сетевые устройства от кибератак. Но употреблять определения «межсетевой экран» и «брандмауэр» в качестве его синонимов тоже правильно. Также нужно отметить, что файрвол — не равно антивирус. Если файрвол не дает злоумышленникам даже проникнуть в систему, то антивирус борется с уже проникшими в систему вредоносными приложениями.

Однако важно отметить, что есть файрволы следующего поколения — Next-Generation Firewall (NGFW) — которые имеют потоковый антивирус, способный проверять передаваемые файлы на лету. Ниже мы поговорим о них более детально.

Зачем нужен межсетевой экран

Межсетевой экран фильтрует трафик между сетевыми зонами. C его помощью можно надежно защитить периметр информационной инфраструктуры от кибератак.

Основные функции и задачи

Чтобы обезопасить данные, межсетевой экран отслеживает параметры входящего и исходящего трафика. Выполняя функции сетевого фильтра, он может:

остановить попытку подмены трафика. Если злоумышленник попробует выдать свое подключение за трафик одного из удаленных подразделений компании (филиала), то файрвол запретит эту операцию, обнаружив, что информация поступает с неверного IP.

блокировать передачу информации на незнакомый IP-адрес. При попытке отправки информации из корпоративной сети по неизвестному системе IP-адресу межсетевой экран прервет передачу.

Подобную работу выполняет и брандмауэр в Windows. Защищая устройство или сеть, он:

выявляет подозрительные запросы;

проверяет компьютерные порты, «закрывает» ненужные и анализирует трафик с открытых;

проверяет работу программ и предупреждает об изменениях в их работе.

Межсетевые экраны для КИИ: защита от несанкционированного доступа и соответствие требованиям ФСТЭК

Субъекты критической информационной инфраструктуры (КИИ) — это организации, которые владеют и управляют объектами КИИ:

информационными системами (ИС);

информационно-телекоммуникационными сетями (ИТС);

автоматизированными системами управления (АСУ).

Объекты КИИ являются ключевыми цифровыми активами страны и обеспечивают работу жизненно важных отраслей экономики. Защита их инфраструктуры от несанкционированного доступа критически важна и требует комплексного подхода — только так можно обеспечить безопасность и соответствие требованиям законодательства. Одним из ключевых элементов в организации такой защиты выступают межсетевые экраны.

Современные межсетевые экраны контролируют и фильтруют сетевой трафик, защищают от целевых атак и кибершпионажа, предотвращают утечки данных, а также гарантируют бесперебойную работу объектов КИИ. Для этого используются сертифицированные ФСТЭК России межсетевые экраны, что соответствует регуляторным требованиям.

Помимо межсетевых экранов для создания надежной и безопасной инфраструктуры КИИ нужны и другие составляющие. Все они уже собраны в едином решении Облако для КИИ, на аттестованной инфраструктуре которого можно разместить ЗОКИИ 1 категории значимости, ГИС К1 и ИСПДн УЗ-1.

Например, при защите КИИ важно учесть:

с 1 сентября 2024 года Указ Президента №166 ввел запрет на закупку иностранного ПО и сопутствующих услуг для значимых объектов КИИ;

с 1 января 2025 года в соответствии с Указом Президента №250 субъектам КИИ запрещено использовать средства защиты информации, произведенные в недружественных странах.

Для выполнения этих требований законодательства субъектам КИИ необходимо оперативно разработать план перехода на доверенные программно-аппаратные комплексы (ПАК) и полностью перевести ЗОКИИ на доверенные ПАК до 1 января 2030 года. А все компоненты решения Cloud.ru — система виртуализации, объектное хранилище и система резервного копирования — включены в Реестр российского ПО и сертифицированы ФСТЭК России по 4 уровню доверия.

Как работает межсетевой экран

Представьте себе речной шлюз. Как он работает? Он пропускает прибывающие корабли с полезным грузом для дальнейшего следования и разворачивает суда, которые хотят провести подозрительный груз или груз без допуска. Подобным образом работает и межсетевой экран: он анализирует поступающие данные и пропускает или блокирует трафик на основе настроенных правил.

Тут важно понимать, что интернет — не единое пространство неограниченного трафика, а множество взаимодействующих между собой подсетей. У них есть свои ограничения, которые обеспечивают защищенность и приватность данных внутренних сетей организаций. Именно с такими подсетями – внешними (WAN), внутренними (LAN) и сетями периметра (DMZ) – и работают межсетевые экраны.

Межсетевые экраны защищают не только подсети, но и подключенные к ним хосты.

Для защиты подсетей и хостов от нежелательного трафика межсетевой экран может:

блокировать вредоносные IP-адреса и доменные имена;

закрывать порты, через которые идут попытки неодобренного соединения;

ограничивать трафик по протоколам, которые могут быть использованы для кибератак;

находить и блокировать потенциально опасные программы.

Чтобы понять, пропускать или не пропускать трафик, межсетевой экран «сверяется» со специальными правилами.

Принципы работы

Правила допуска или недопуска трафика просты: в зависимости от данных трафика — например, IP-адреса отправителя и порта — межсетевой экран применяет к нему одну из команд:

разрешить (accept) — допустить;

отклонить (reject) — не допускать с сообщением об ошибке «недоступно»;

отбросить (drop) — не допускать без ответных сообщений.

Примерно так работает межсетевой экран

Примерно так работает межсетевой экранПомимо межсетевых экранов, которые фильтруют трафик на основании свойств IP-пакетов, есть и другие:

экраны шлюзового уровня, проверяющие выполнение правил сетевого соединения (сеансовый уровень OSI);

экраны нового поколения, работающие на прикладном уровне OSI, которые оценивают «смысл» трафика на уровне приложений.

Блокировка нежелательных соединений

Чтобы блокировать нежелательные соединения, в межсетевые экраны добавляются специальные запрещающие правила. В них можно вносить требующие блокировки адреса, домены или сети.

Типы межсетевых экранов

Бывают аппаратные и программные межсетевые экраны. Первые исполнены в виде физических устройств, вторые представляют собой виртуальные программы.

Аппаратные межсетевые экраны

Аппаратные межсетевые экраны — это специальные устройства, на которые устанавливается ПО для межсетевого экранирования.

Есть мнение, что аппаратные экраны предпочтительнее программных: железо в них специально заточено под задачи по обеспечению безопасности, да и вся их операционная «начинка» ориентирована на задачи фильтрации. По этим причинам такие экраны часто мощнее программных и соответствуют более высоким требованиям сертификации.

Программные межсетевые экраны

Программные межсетевые экраны устанавливаются на выделенный сервер или виртуальную машину. Они обладают более низкой, чем у аппаратных экранов, пропускной способностью и чаще демонстрируют сложности в настройке. Зато могут похвастаться более доступной стоимостью.

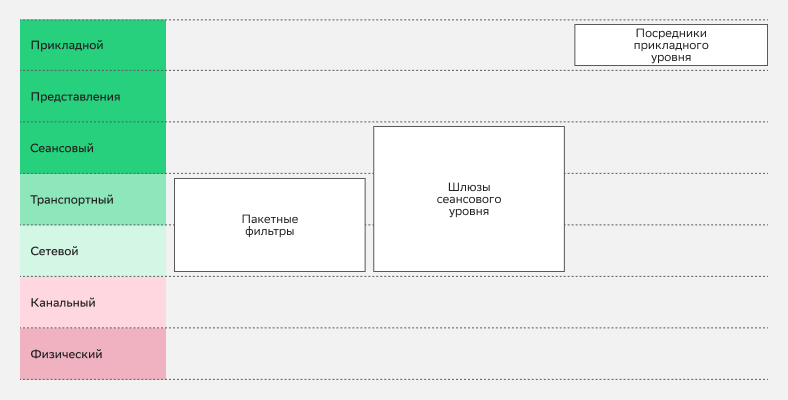

Классификация межсетевых аппаратов на основе модели OSI

В зависимости от того, на каком слое модели OSI они выполняют свои защитные функции, принято разделять на несколько групп.

Классификация классических межсетевых экранов на основании модели OSI

Классификация классических межсетевых экранов на основании модели OSIПакетные фильтры: статическая пакетная фильтрация

Пакетные фильтры задействуются на сетевом и транспортном слоях модели OSI, гарантируя качественную защиту сетей с низким уровнем доверия. Они контролируют трафик, анализируя заголовки пакетов данных.

Фильтры в числе первых появились на рынке межсетевых экранов и все еще очень популярны. Их применяют для проверки трафика в пограничных маршрутизаторах, операционных системах и персональных защитных экранах на ПК.

Шлюзы сеансового уровня

Шлюзы на сеансовом слое (L5) регулируют трафик между внешними хостами и узлами локальной сети. Они гарантируют, что будет блокирован любой пакет, не относящийся к ранее установленному соединению.

Прокси прикладного уровня: шлюзы уровня приложений

Межсетевые экраны самого верхнего прикладного слоя «понимают» содержимое пакетов на уровне приложений. Они могут выполнять аутентификацию пользователя, а также проверять, что SSL-сертификаты подписаны конкретным центром, но делают это небыстро, а потому не подходят для приложений реального времени.

Отдельного упоминания заслуживают межсетевые экраны нового поколения (NGFW) — гибридные брандмауэры и универсальные шлюзы безопасности (UTM), которые комплексно работают на всех слоях модели OSI.

Межсетевые экраны нового поколения (NGFW)

NGFW (Next-Generation FireWall) — межсетевые экраны следующего поколения, которые фильтруют трафик на всех уровнях, а также обнаруживают и предотвращают вторжение в сеть.

В отличие от классических межсетевых экранов NGFW выполняет глубокую проверку пакетов данных DPI, давая больше информации для настройки политик безопасности.

Помимо проверки DPI межсетевые экраны нового поколения выполняют и другие полезные функции:

обнаруживают и предотвращают вторжения с помощью системы Intrusion Detection System/ Intrusion Prevention System (IDS/IPS);

защищают от вирусов и шпионского ПО в режиме реального времени;

фильтруют трафик по URL или с помощью веб-фильтра;

проверяют даже шифрованный трафик, что позволяет применять к нему политики безопасности;

защищают от фишинговых и нежелательных писем;

контролируют запущенные пользователем сети приложения, позволяя ограничивать к ним доступ или блокировать их отдельные функции;

предотвращают атаки на веб-приложения;

дают возможность настраивать индивидуальные правила под конкретного пользователя или группу пользователей;

проверяют трафик по методу «песочницы» — размещают подозрительные файлы в изолированной среде и инициализируют их выполнение.

Гибридные брандмауэры

Гибридные брандмауэры сочетают в себе функции классических межсетевых экранов и экранов нового поколения.

Универсальный шлюз безопасности (Unified Threat Management)

Межсетевые экраны такого типа сочетают в себе функции антивируса, брандмауэра, фильтра от спама, VPN, а также системы обнаружения и предотвращения вторжений (IDS/IPS) и контроля сеансов.

UTM (Unified Threat Management) — межсетевой экран по системе «все включено». Он был разработан в 2004 году в ответ на рост числа новых изощренных кибератак. С его появлением отпала необходимость в одновременном администрировании разных устройств для обеспечения сетевой безопасности. UTM отличается от NGFW отсутствием выделенных процессоров под каждую функцию, которые повышают производительность.

Использование прокси в качестве межсетевого экрана

С английского proxy переводится как «посредник». Это хорошо отражает суть того, что делает прокси-сервер: он выступает посредником между устройством в сети и пользователем. То есть сперва данные из сети получает прокси и проверяет их. И только потом передает пользователю.

С помощью прокси-сервера можно обеспечивать безопасность ресурса, мониторя и фильтруя поступающий трафик, а также анонимизируя или кешируя его в зависимости от настроек. Также можно повысить производительность сети и ускорить доступ к тем или иным ресурсам.

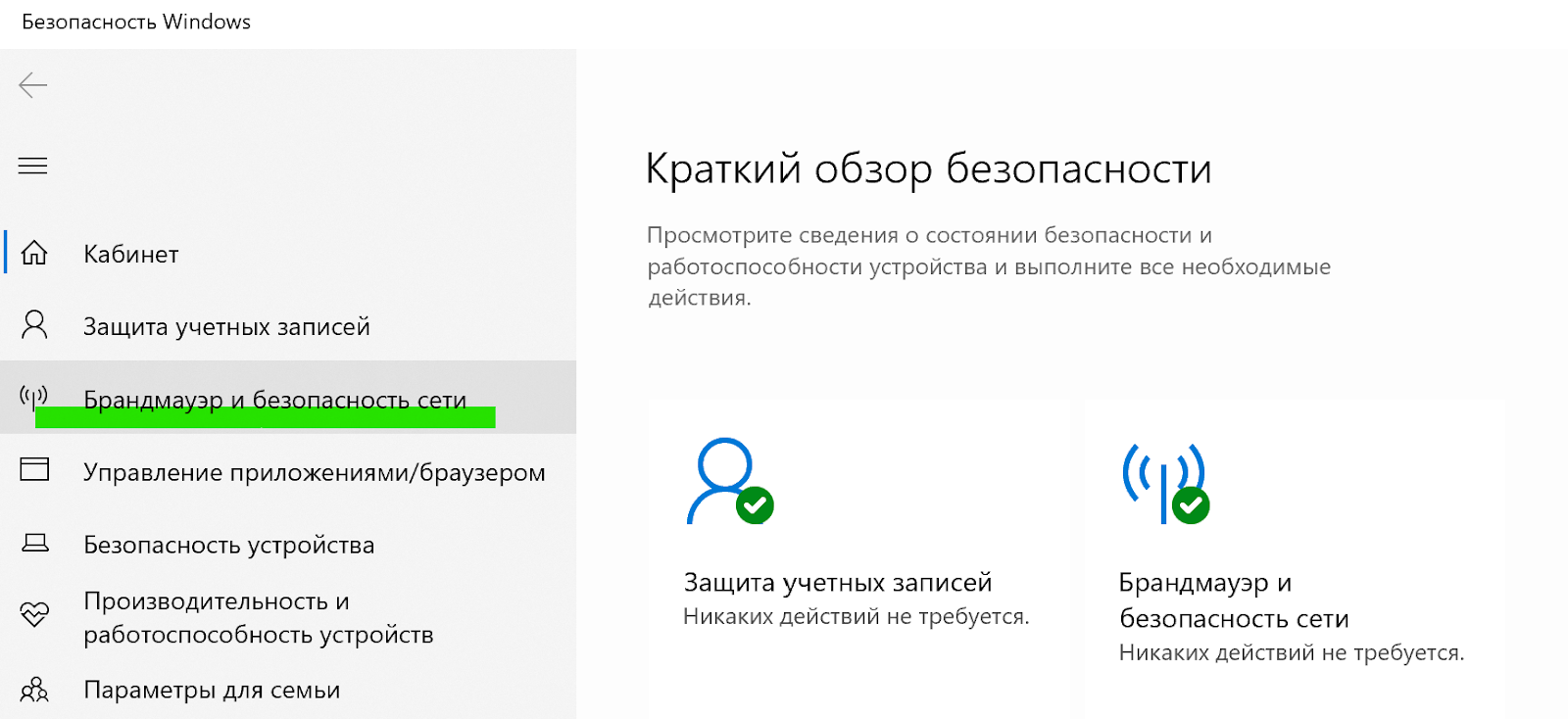

Настройка брандмауэра

Чтобы все сервисы и программы работали корректно, нужно уметь правильно настраивать брандмауэр. Давайте посмотрим, как это сделать на Windows и MacOS.

Пошаговая инструкция для Windows

Для настройки брандмауэра в Windows действуйте пошагово:

Перейдите в «Брандмауэр Защитника Windows» в панели управления. Для этого начните вводить слово «брандмауэр» в строке поиска меню «Пуск».

В окне настроек брандмауэра включите или отключите защиту, настройте уведомления или восстановите значения по умолчанию.

Перейдите в раздел «Дополнительные параметры», чтобы создать новое правило.

Также советуем обратить внимание, что причиной возникновения неполадок при работе с сетью часто выступают неправильные настройки брандмауэра. Чтобы это исправить:

Перейдите в «Безопасность Windows» в панели управления.

Выберите пункт «Брандмауэр и безопасность сети».

«Брандмауэр и безопасность сети» в разделе «Безопасность Windows»

«Брандмауэр и безопасность сети» в разделе «Безопасность Windows»В списке разрешенных программ откройте нужному приложению доступ к сетевым подключениям. Либо, если его нет в списке, кликните по кнопке «Разрешить другое приложение», найдите его на вашем компьютере и добавьте.

Пошаговая инструкция для MacOS

Внести изменения в настройки брандмауэра на MacOS можно так:

В меню Apple перейдите в «Системные настройки».

В разделе «Защита и безопасность» выберите брандмауэр и отключите/включите его или измените его настройки.

Примеры межсетевых экранов

На рынке представлено множество аппаратных и программных межсетевых экранов, которые эффективно контролируют трафик и надежно защищают сеть от вторжений. При выборе подходящего экрана важно ориентироваться на конкретные цели и задачи. Например, это может быть потребность в защите пользователей от кибератак или в предоставлении защищенного удаленного доступа сотрудникам.

Топ-5 популярных современных файрволов: сравнение функций и возможностей

Давайте рассмотрим несколько распространенных отечественных и зарубежных файрволов:

pfSense. Маршрутизатор-брандмауэр с открытым исходным кодом на основе ядра FreeBSD. Многие его возможности доступны бесплатно в редакции Community Edition без техподдержки.

UserGate. Экран для комплексной защиты корпоративных информационных ресурсов в облаке. Он не только гарантирует безопасность, но и глубоко инспектируют сетевой трафик, шифрованные SSL/SSH-соединения и сетевые приложения. А еще соответствует ФСТЭК.

Traffic Inspector Next Generation — отечественное UTM-решение на базе кода проекта OPNsense. Тоже соответствует ФСТЭК.

Ideco. Подходит для защиты локальной сети от внешних угроз, контроля потоков трафика и удовлетворения всех потребностей сетевой инфраструктуры.

Solar NGFW. Межсетевые экраны нового поколения для комплексной защиты сети от атак и вредоносного ПО, а также для контроля доступа к веб-ресурсам.

Великий китайский файрвол: цензура в интернете

Google, Telegram, Skype, WhatsApp и многие другие популярные сервисы недоступны в Китае. Для жителей этой страны создан свой собственный интернет — с разрешенными поисковиками и соцсетями. Его создание стало возможным благодаря Великому китайскому файрволу — Great Firewall of China, или 中国防火长城.

Решение о внедрении Великого китайского файрвола было принято в конце 1990-х годов. Уже тогда компартия Китая решила волевым технологическим усилием ограничить иностранное влияние на страну. С тех пор файрвол развивается параллельно всемирной паутине: на сегодняшний день в него интегрирован целый набор средств для блокировки доступа к веб-ресурсам.

Тяжело ли китайцы переживают блокировку? Не особенно тяжело. Многие из них с рождения живут без возможности использовать иностранные сервисы, а потому не чувствуют потери. К тому же, весь интернет им заменяет WeChat — специальная коммуникационная система, с помощью которой можно не только общаться, но и совершать покупки и развлекаться.

Нарушение кибербезопасности в федеральных агентствах США

Переход большого числа компаний к удаленной работе во время пандемии COVID-19 привел к резкому росту количества кибератак. В это время 97% организаций по всему миру столкнулись с угрозами для своей бизнес-инфраструктуры в разных направлениях, что продемонстрировало важность установки надежных межсетевых экранов и своевременной проверки их корректной работы.

Например, в 2020 году неправильная настройка межсетевого экрана и ряд других уязвимостей стали причинами успешной атаки на одно из федеральных агентств США. Группировке неизвестных удалось взломать сеть агентства и предпринять несколько попыток проникновения в его инфраструктуру.

Эксплуатация уязвимостей сетевого экрана в электросетевых организациях

А в 2019 году злоумышленники проникли в систему безопасности одной из американских электросетевых компаний. Им удалось провести атаку «отказ в обслуживании», спровоцировав постоянную перезагрузку файрволов организации на протяжении десяти часов.

Причиной атаки стала халатность сотрудников отдела безопасности компании: выяснилось, что на тот момент в организации не применялась стандартная процедура проверки обновлений на межсетевых экранах.

Заключение

В данной статье мы выяснили, что «межсетевой экран», firewall и «брандмауэр» — это синонимичные термины. Любым из них можно описать устройство для фильтрации трафика, контроля доступа, мониторинга и логирования попыток доступа, а также защиты от кибератак разных типов.

Для качественной защиты на фоне все нарастающего количества кибератак мы рекомендуем бизнесу выбирать комплексные решения от отечественных производителей — межсетевые экраны, которые работают не только с сетевыми параметрами соединения, но и комплексно анализируют передаваемые данные.