Угрозы информационной безопасности 2025: полный классификатор и методы защиты

Киберугрозы в 2025 году становятся более комплексными, сложными и спланированными. Например, одни из трендов — тщательно подготовленные персонализированные атаки и большой вес человеческого фактора, когда данные утекают из-за ошибок или невнимательности людей.

В статье расскажем, с какими разновидностями атак сталкиваются компании, какие отрасли подвержены этому больше всего и опишем, как защититься от разных типов киберугроз.

Основные принципы информационной безопасности

Основу информационной безопасности составляют три фундаментальных принципа, известных как триада КЦД (конфиденциальность, целостность, доступность). Эти принципы определяют, как должна защищаться информация в любой организации:

Конфиденциальность означает, что доступ к данным имеют только уполномоченные лица. Этот принцип реализуется через системы шифрования, многофакторную аутентификацию и строгое разграничение прав доступа.

Целостность гарантирует точность и неизменность информации. То есть доступ к данным есть только у авторизованных пользователей, и никто посторонний не может поменять или повредить их.

Доступность обеспечивает бесперебойный доступ к данным, даже если произошла кибератака или технический сбой.

Классификация угроз в 2025 году

Атаки на цифровую инфраструктуру становятся более изощренными. Злоумышленники используют искусственный интеллект, делают ставку на цепочки поставок и обманывают людей, чтобы получить от них доступ к корпоративным системам.

Расскажем, какие есть разновидности и цели кибератак, а также тенденции, которым следуют злоумышленники.

Угрозы по происхождению

Цифровые угрозы можно условно разделить по источнику на внешние и внутренние.

Внешние угрозы исходят от хакеров, киберпреступных группировок, а также происходят в результате природных катастроф или технических сбоев. Примеры:

Программы-вымогатели (Ransomware). Они помогают злоумышленникам шантажировать людей. Когда вредоносное ПО (ВПО) попадает на устройство, оно шифрует хранящиеся там данные и таким образом перекрывает к ним доступ. За то, чтобы вернуть данные пользователю, злоумышленники требуют выкуп.

Целевые APT-атаки. Это длительные и скрытые кампании по хищению данных, которые часто остаются незамеченными долгое время. Такие атаки проводят хорошо подготовленные группировки хакеров и, в отличие от массовых атак, часто нацелены на конкретных должностных лиц или компании.

Фишинг. Персонализированные письма, продуманные сценарии обманов по телефону, дипфейки, которые обманывают даже опытных пользователей.

Внутренние угрозы связаны с действиями людей, у которых есть доступ к ресурсам компании. Речь о сотрудниках, подрядчиках, партнерах и других лицах. Примеры внутренних угроз:

Непреднамеренная утечка данных. Сотрудник торопится и загружает конфиденциальные данные в личное хранилище, чем нарушает политику безопасности. Он думает, что ничего страшного, но его хранилище защищено меньше, и скомпрометировать к нему доступ проще.

Осознанные действия инсайдеров внутри компании. Недовольный сотрудник намеренно удаляет важные данные, нарушает работу систем или скачивает базу данных клиентов перед уходом к конкурентам. Зачем? Возможно, чтобы отомстить или поиметь с этого выгоду, ведь ему не придется заново нарабатывать базу клиентов.

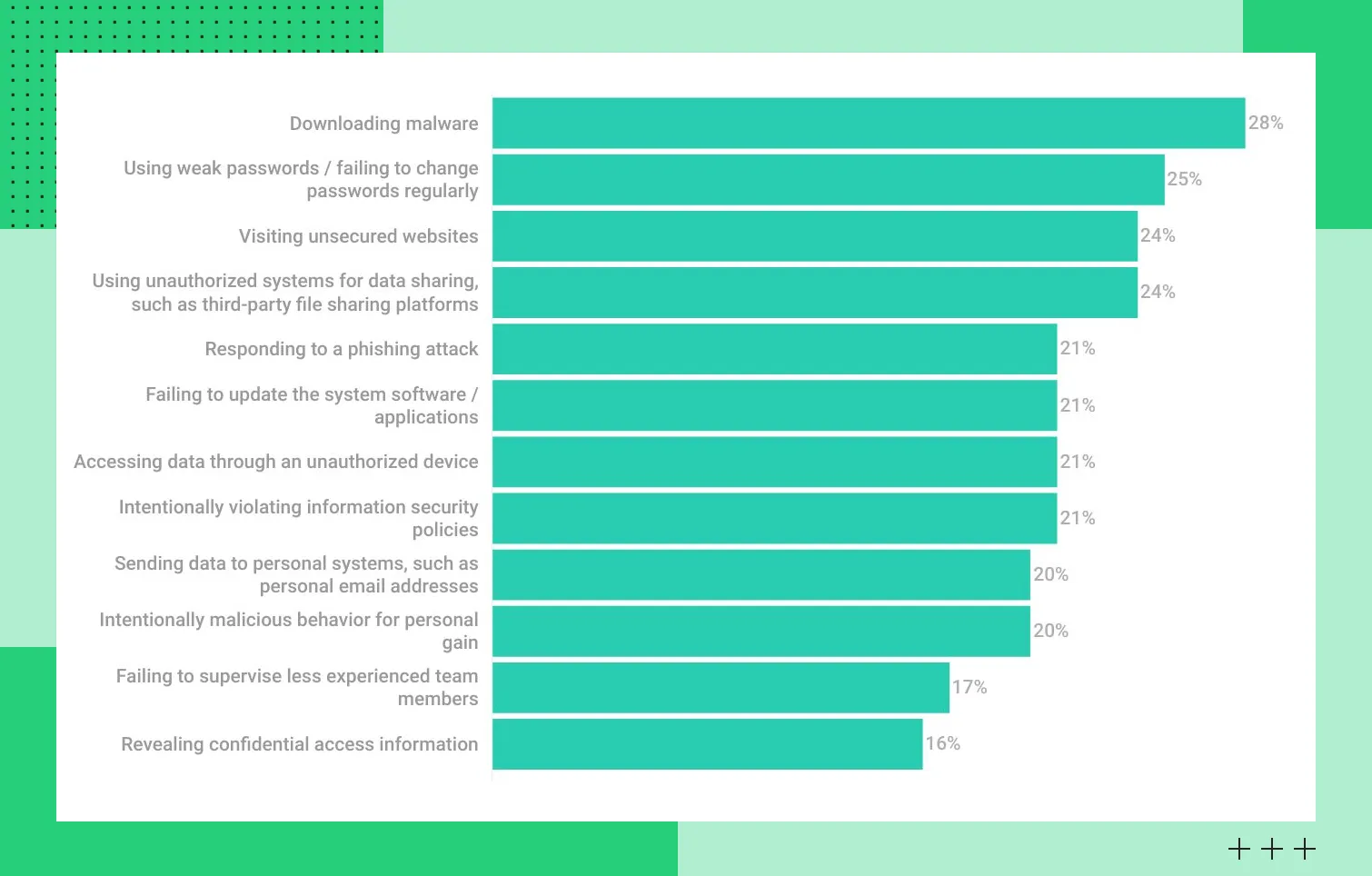

Причины, по которым сотрудники чаще всего провоцируют инциденты ИБ. В топе — установка вредоносного ПО, слабые пароли и посещение незащищенных сайтов.

Причины, по которым сотрудники чаще всего провоцируют инциденты ИБ. В топе — установка вредоносного ПО, слабые пароли и посещение незащищенных сайтов.Какие тенденции есть во внутренних и внешних угрозах:

Активное внедрение AI. К работе ВПО подключается AI, что делает атаки автоматизированными и более сложными.

Атаки на цепочку поставок (Supply Chain). Злоумышленники могут использовать ВПО не как конечный продукт, который рассылают жертвам, а включить вредоносный код на этапе разработки. Такой готовый продукт будет выглядеть как обычное решение, которое могло бы быть полезно разработчику. Тот, ничего не подозревая, скачивает софт, радуется, как программа облегчает ему работу, а ВПО в этот момент повреждает или компрометирует данные.

Целевые DDoS-атаки. Фокус смещается на точечные и длительные атаки на уязвимые элементы инфраструктуры, например, на веб-сайт, имитируя действия пользователей и перегружая его запросами.

Ключевой риск — человеческий фактор. За 2024 год на долю человеческого фактора в российских компаниях пришлось 75% утечек информации.

Большая часть нарушений — непреднамеренная. Кроме того, что люди — самый крупный источник утечек и повреждений данных, большая часть инцидентов вызвана неосторожностью или незнанием. Например, сотрудник поставил слишком слабый пароль и забыл рабочий ноутбук в метро или открыл фишинговое сообщение и случайно загрузил вирус

Угрозы по целям

Современные кибератаки редко бьют только по одной цели. Сложные угрозы могут быть направлены на все три компонента триады КЦД.

Приведем примеры, как кибератаки ставят под угрозу сохранность данных и делают их доступными злоумышленникам:

Сотрудник намеренно выгружает базу клиентов с их паспортными данными.

Конкурент через уязвимость в системе подрядчика получает доступ к чертежам нового продукта.

Сотрудник вводит логин и пароль на фишинговом сайте, который по дизайну был точной копией корпоративного портала.

Злоумышленник меняет цифры в финотчете, какая-то из согласующий сторон этого не замечает. Ошибка приводит к тому, что руководство принимает неверное инвестиционное решение, и компания теряет деньги.

В код библиотеки, которую используют тысячи приложений, добавляют фрагмент кода, который искажает результаты вычислений.

Из-за DDoS-атаки клиенты банка не могут войти в личный кабинет, оплатить покупки или перевести деньги.

Программа-вымогатель шифрует истории болезней пациентов. Медперсонал не может получить доступ к информации, а пациенты — записаться на процедуры.

Физические угрозы

В отдельную категорию можно отнести инциденты, причина которых — не цифровая атака, а неосторожность в хранении документов или устройств, недостаточная охрана серверов и дата-центров. Какие это ситуации:

Кража ноутбуков, мобильных устройств или доступа к серверам ведет к утечке данных на незашифрованных дисках. Это одна из самых частых причин инцидентов.

Несанкционированное подключение с использованием вредоносных USB-устройств (кейлоггеров, флешек с вирусами) для кражи данных или заражения систем.

Хранение важных данных в открытом доступе. Например, сотрудник записал свой пароль от корпоративного портала на бумажке, положил ее на стол, а рядом прошла приехавшая в офис ремонтная бригада. Вечером кто-то из бригады вошел по логину и паролю сотрудника и скомпрометировал конфиденциальную информацию.

Игнорирование правил безопасности или старое оборудование. Компания решила сэкономить на системе охлаждения для ЦОД, из-за чего в серверной начался пожар. Данные повреждены или уничтожены, а организация несет финансовые и репутационные потери.

Методы и сценарии современных кибератак

Разберем основные методы, которые используют злоумышленники в 2025 году. Эти способы постоянно развиваются — сегодня они стали точнее, автоматизированнее и хитрее.

Вредоносное ПО (Malware, ВПО) — программы, которые тайно устанавливаются на устройство, чтобы украсть данные, зашифровать файлы или скрыть использование вредоносных ресурсов. Приведем несколько примеров, какое бывает ВПО:

Fileless malware (бесфайловое вредоносное ПО) — тип вредоносного кода, который работает в оперативной памяти компьютера, а не в виде файла на жестком диске. За счет этого традиционным антивирусам сложно обнаружить и обезвредить fileless malware.

Мобильные трояны под видом легальных приложений крадут доступ к банковским данным. По данным «Лаборатории Касперского», за январь–август 2025 года самым распространенным мобильным банковским трояном стал Mamont — он атаковал около миллиона устройств на Android. На зараженном телефоне Mamont запрашивал доступ к SMS и push-уведомлениям, после чего через SMS-банкинг мошенники крали деньги людей.

Криптоджекеры используют мощности зараженных устройств, чтобы майнить криптовалюту. Такие программы обычно не крадут данные, но делают устройство менее производительным: оно сильнее греется, все медленнее грузится, тормозит и глючит. Продвинутые криптоджекеры могут скрывать свое присутствие: пользователь откроет Диспетчер задач, чтобы понять, какая программа съедает ресурсы, а криптоджекер «спрячется», и человек ничего не заподозрит.

Инфостилеры (Stealers) — вредоносные программы, которые крадут пароли и другие данные.

Фишинг — метод, при котором злоумышленник обманом выманивает логины, пароли или данные карт. Для фишинга часто используют психологические манипуляции, чтобы заставить человека совершить нужное злоумышленнику действие: раскрыть информацию, установить вредоносную программу или предоставить доступ к ресурсу.

Злоумышленники мастерски играют на эмоциях: страхе, любопытстве, ощущении срочности, чтобы отключить у жертвы критическое мышление. Какие методы и технологии для этого используют:

Дипфейки, которые имитируют голос и даже внешний вид близкого человека, коллеги или руководителя. Жертва думает, что общается с тем, кого знает, и критика стирается.

Претекстинг, при котором злоумышленник заранее готовит правдоподобную легенду. Он может представиться сотрудником техподдержки банка, сотрудником ФСБ, работником почты или притвориться кем-то знакомым. Человеку кажется, что он общается со специалистом или лучшим другом, а мошенник в этот момент выуживает информацию.

Подмена QR-кодов. Порой мошенники незаметно клеят поверх настоящих QR’ов свои, и те ведут на вредоносные сайты или файлы.

В первой половине 2025 года на методы социальной инженерии пришлось 50% успешных атак на организации. Для частных лиц этот показатель еще выше — 93%.

Инсайдерские угрозы — риски, которые исходят от сотрудников, подрядчиков или партнеров, у которых есть легальный доступ к системам. Они могут намеренно пересылать конфиденциальные данные, копировать базы данных для личного пользования или оставлять в коде «бомбы», которые помешают в разработке внутренних или клиентских сервисов.

По данным ФСТЭК, из всех российских компаний только 15% регулярно проводят аудит внутренних угроз. При своевременном мониторинге действий персонала можно было бы избежать 85% инцидентов.

Статистика современных угроз и их последствия

По данным Центробанка РФ, из-за хакерских атак в 2022 году российские банки потеряли 14,2 млрд рублей. А общий ущерб от цифровых атак за неполный 2025 год может составить 1,5 трлн рублей. В этом разделе раскроем, какие еще последствия есть у кибератак, а также какие компании и отрасли больше всего им подвергаются.

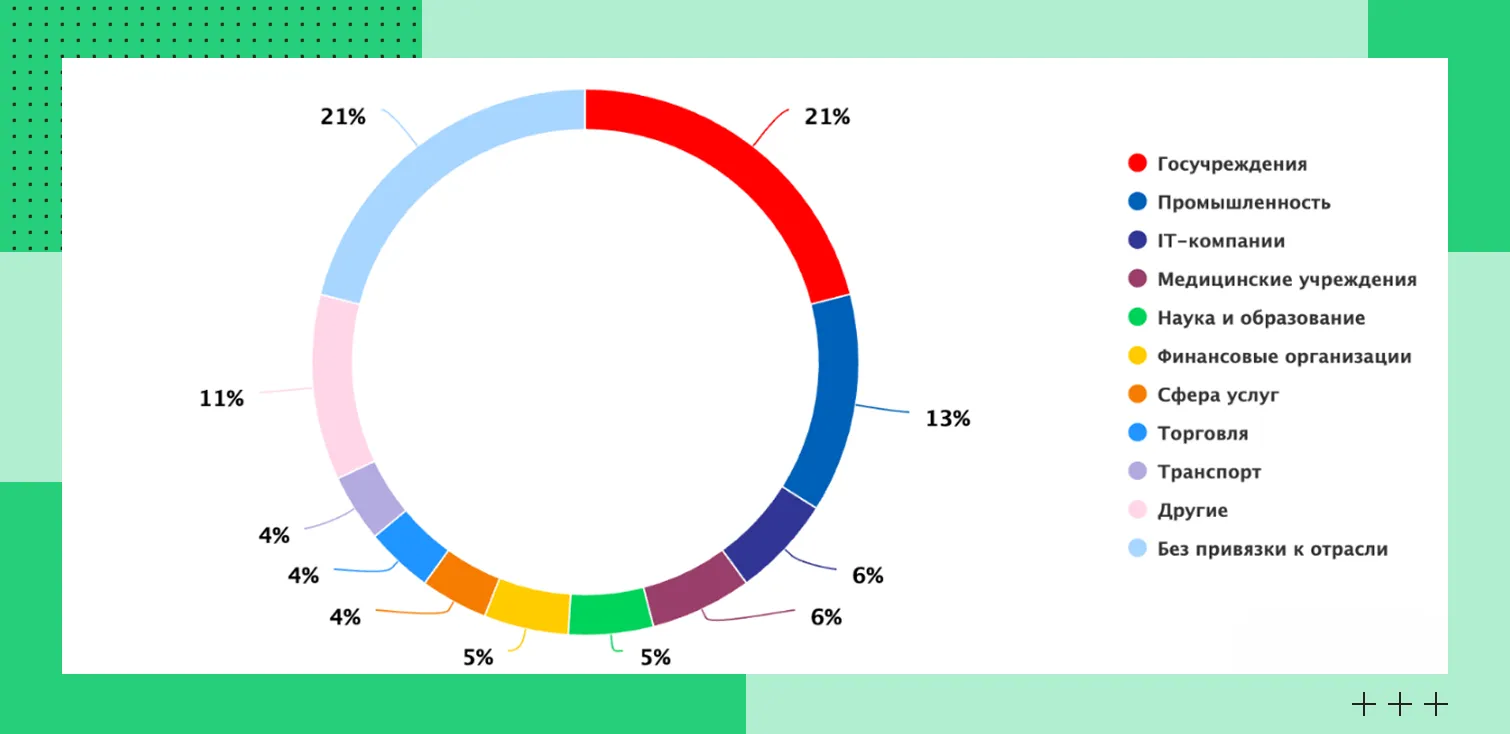

Согласно исследованию Positive Technologies, 21% успешных атак пришлось на госучреждения. Это связано с тем, что взломщики стремятся дестабилизировать работу объектов КИИ, нанести ущерб их репутации, украсть или уничтожить критически важные данные или использовать кибершантаж для достижения своих целей. В первом полугодии 2025 года количество APT-атак на корпоративные сети выросло на 27% по сравнению с аналогичным периодом прошлого года.

Количество успешных кибератак за первый квартал 2025 года по отраслям. Под бо́льшим прицелом — госсектор, промышленность, IT и медицина.

Количество успешных кибератак за первый квартал 2025 года по отраслям. Под бо́льшим прицелом — госсектор, промышленность, IT и медицина.Финансовый ущерб от инцидента информационной безопасности складывается из нескольких составляющих:

Прямые затраты: это расследование самого инцидента, оплата услуг внешних экспертов, юристов и PR-агентств, чтобы атака не навредила репутации, уведомление клиентов, кредитный мониторинг для пострадавших, восстановление систем и данных.

Выплаты и штрафы: выкуп для разработчиков программ-вымогателей, уплата штрафов от регуляторов, выплаты по судебным искам и компенсации клиентам.

Операционные потери: снижение продаж из-за простоя, задержки в поступлении доходов, отток клиентов, повышение ставок от страховой компании.

Репутационный ущерб часто оказывается не менее разрушительным, чем прямые финансовые потери. Его труднее оценить количественно, от репутационных потерь может быть сложно оправиться. Будет недостаточно устранить угрозу, усилить безопасность, выплатить компенсации и штрафы — компании придется заново выстраивать отношения с клиентами и партнерами, завоевывать их доверие с нуля.

Негативное влияние на репутацию может проявляться в том, что клиенты больше не захотят пользоваться услугами компании и предпочтут конкурентов. Лояльность партнеров, поставщиков и инвесторов тоже упадет, что скажется и на материальных потерях. А еще негативный фон вокруг кибер-инцидента — взлома, утечки, подмены данных — привлечет внимание СМИ, что может усилить негативные последствия. Из долгосрочных последствий — потеря конкурентных преимуществ, сложности с привлечением талантов в штат, утрата доли рынка.

По подсчетам экспертов, более 55% расходов на ликвидацию последствий инцидентов тратится именно на решение проблем, связанных с репутационными потерями.

Методы защиты в 2025 году

В 2025 году подход к информационной безопасности стал комплексным, объединяющим технические, организационные и правовые меры. Вот обзор ключевых методов защиты, актуальных в 2025 году.

Технические меры

Межсетевые экраны нового поколения (NGFW). NGFW заглядывают внутрь зашифрованного HTTPS-трафика и помогают выявлять угрозы, которые прячутся в легальном на вид соединении. А еще блокируют блокировать нежелательные приложения, даже если они маскируются под безобидные.

Антивирусы и EDR-решения. Классические антивирусы стоит дополнить системами EDR — они постоянно следят за поведением каждой программы. Если какая-то поведет себя подозрительно, например, попытается зашифровать файлы, как вымогатель, EDR это пресечет. А еще откатит изменения, которые внесла подозрительная программа, и покажет полную цепочку атаки.

Системы обнаружения и предотвращения вторжений (IDS/IPS). Если проводить аналогию с охранной системой в здании, то IDS —датчики движения, а IPS — это замки с автоблокировкой, они закроют двери и не дадут злоумышленнику проникнуть дальше. IDS засечет подозрительное соединение, а IPS оборвет подозрительные соединения.

Системы предотвращения утечек данных (DLP). DLP контролирует все каналы — электронную почту, мессенджеры, соцсети и даже USB-порты. Если сотрудник попытается отправить клиентскую базу на личную почту или переслать коммерческое предложение конкурентам, система заблокирует передачу и мгновенно предупредит службу безопасности.

Многофакторная аутентификация (MFA). MFA добавляет второй фактор аутентификации, например одноразовый код из приложения, SMS или вход по биометрии. Даже если мошенник украдет пароль, без «второго ключа» в систему он не войдет.

Принцип минимальных привилегий. Давайте человеку доступ ровно к тому, что нужно для его работы, и не больше. Бухгалтер не должен иметь доступ к серверам разработки, а маркетолог — к финансовым отчетам.

Стратегия резервного копирования 3-2-1. Чтобы быть неуязвимыми для программ-вымогателей, важно иметь свежие резервные копии. Правило 3-2-1 гласит: храните две копии данных на двух разных типах носителей, а еще одну — физически в другом месте. Например, две копии разместите на быстром SSD и на вместительном внешнем жестком диске, оставшуюся — в облаке, другом офисе или регионе. Это защитит данные, даже если основной дата-центр выйдет из строя.

AI и машинное обучение. Усиливайте ИБ компании с помощью AI. Искусственный интеллект можно использовать, чтобы анализировать поведение пользователей и систем в реальном времени, находить аномалии — и не только.

Организационные меры

Обучение сотрудников. Проводите курсы и лекции внутри компании, чтобы научить сотрудников работать с данными и следить за их сохранностью. Адаптируйте программу под должности, например, для бухгалтера и разработчика понадобятся разные блоки обучения. Используйте тренажеры и проверки: можно отправлять учебные фишинговые письма, чтобы научить сотрудников не вестись на уловки мошенников.

Политики безопасности. Пропишите четкие правила: как работать с генеративным AI, что можно делать удаленно, как обращаться с данными. Внедрите принцип нулевого доверия, или Zero Trust, — согласно нему, система будет проверять права доступа при каждом обращении к файлу или серверу.

Физическая защита. Не забывайте про бумажные отчеты, помещения для датацентров, пропускную систему. Введите правило чистого стола — никаких документов на виду. Используйте шредеры для конфиденциальных бумаг, установите запрет на личные флешки. Правильная организация рабочего места и осторожная работа с физическими носителями может предотвратить больше утечек, чем дорогое ПО.

Правовые и нормативные меры в области ИБ

В России требования по защите информации регулируют несколько ключевых законов и стандартов. Нарушения грозят штрафами, приостановкой деятельности или даже уголовной ответственностью, поэтому все законы и постановления надо знать и соблюдать. Расскажем, как закон регулирует обработку персональных данных (ПДн), какие требования предъявляет к защите информации, в том числе критически важной.

152-ФЗ «О персональных данных». Его соблюдение обязательно для всех, кто работает с персональными данными. Закон требует получать согласие людей на обработку их данных, регистрироваться в Роскомнадзоре как оператору ПДн, обеспечивать техническую и организационную защиту информации.

Приказы ФСТЭК. Например, Приказ № 21 устанавливает конкретные меры защиты в IT-системах с обработкой персональных данных. Приказ устанавливает обязательное ведение журналов событий безопасности, применение антивируса. Еще в нем описаны требования к идентификации и аутентификации пользователей, к контролю целостности ПО.

ГОСТ и международные стандарты:

ISO/IEC 27001 — соответствие этому стандарту демонстрирует международным партнерам высокий уровень зрелости процессов. Для компании это важно, если она планирует выходить на зарубежные рынки, проходить аудит от инвесторов, сотрудничать с транснациональными компаниями.

ГОСТ Р ИСО/МЭК 27001 — российская версия международного стандарта ISO/IEC 27001. Соответствие часто требуется для участия в гостендерах.

PCI DSS — стандарт для работы с платежными картами. Без соблюдения нельзя принимать онлайн-платежи.

В 2025 году стали строже требования к компаниям, которые хранят персональные данные или являются операторами КИИ (критической информационной инфраструктуры). Например, с 30 мая 2025 года вступили в силу поправки, которые увеличили размеры штрафов за нарушения в области обработки персональных данных. Для юридических лиц штрафы теперь от 150 до 300 тысяч рублей, а за повторные нарушения или утечки особых категорий данных могут достигать миллионов рублей. Например, штраф за утечку биометрии — от 15 до 20 млн рублей.

Также с 1 сентября 2025 года обязательно получить от пользователей отдельное информированное согласие на обработку персональных данных. Его нельзя включить в общее пользовательское соглашение.

С 1 июля 2025 года введено требование о первичной записи персональных данных граждан РФ на серверах, расположенных в России. А субъекты КИИ должны перейти на отечественное ПО и оборудование, сертифицированное ФСТЭК России.

Заключение

Современные кибератаки — часто комбинация методов, которые используют мошенники. Например, они прибегают к социальной инженерии и фишингу, чтобы получить доступ к корпоративной системе, а потом пускают в ход ВПО. Защита должна быть столь же комплексной, включать технологические решения, постоянное обучение сотрудников и правильную организацию рабочих мест.