Чек-лист: как обеспечить безопасность облачной инфраструктуры

По данным «Лаборатории Касперского», в марте 2022 года на российские компании совершалось в 8 раз больше DDoS-атак по сравнению с аналогичным месяцем в 2021. А в отчете за первый квартал Qrator Labs зафиксировали рекордный инцидент, в котором было задействовано 901 600 устройств. Рассказываем, как правильно защитить IT-инфраструктуру.

Переход в облако позволяет бизнесу снижать расходы, повышать доступность сервисов, ускорять работу, оперативно и с меньшими затратами масштабировать инфраструктуру. Но чтобы работа в облачной среде была безопасной, нужно использовать комплексный подход по обеспечению безопасности: от определения модели угроз до выбора конкретных архитектурных и технических механизмов защиты. Рассказываем, что нужно делать, чтобы обеспечить безопасность облачной инфраструктуры.

1. Определить ответственного за информационную безопасность в компании

Чтобы обеспечивать безопасность инфраструктуры в облаке, нужна вовлеченность сотрудников ИТ и ИБ подразделений — без этого невозможно организовать постоянный мониторинг, обновление инструментов, быстрое реагирование на инциденты, а также качественное и оперативное взаимодействие с сотрудниками облачного провайдера для совместной митигации возникающих инцидентов.

В ИТ и ИБ подразделениях компании должны быть назначены ответственные специалисты с расширенными контрольными полномочиями. Они будут взаимодействовать с провайдерами и принимать решения со стороны заказчика.

Зачастую на эту роль назначают руководителей ИТ и ИБ подразделений. Они имеют достаточно навыков для управления профильными внутренними подразделениями компании и компетенций для согласования действий с облачным провайдером.

2. Зафиксировать компетенции сторон

46% инцидентов кибербезопасности за последний год вызваны незнанием или несоблюдением основных постулатов информационной безопасности сотрудниками компании. Работа с облачными провайдерами позволяет уменьшить этот процент, так как часть ответственности по обеспечению информационной безопасности системы переходит к провайдеру.

Обязательства по обеспечению мер защиты информации фиксируются в договоре на предоставление услуг. В нем описываются:

механизмы и каналы контактирования двух сторон;

зоны ответственности сторон;

соглашение об уровне обслуживания.

Условия соглашения об уровне обслуживания (SLA) важно составлять с учетом компетенций сторон — если у заказчика нет опыта выполнения тех или иных задач, их лучше перепоручить провайдеру.

При таком подходе риски недоступности сервиса или других неоказанных услуг компенсируются согласно условиям договора. При размещении инфраструктуры полностью внутри самой компании все финансовые риски, связанные с недоступностью сервисов, остаются внутри компании.

3. Обеспечить разноуровневую защиту инфраструктуры

Защита инфраструктуры должна быть предусмотрена на всех уровнях: от физического, сетевого до логического уровня функционирования приложения и его устойчивости к возможных атакам.

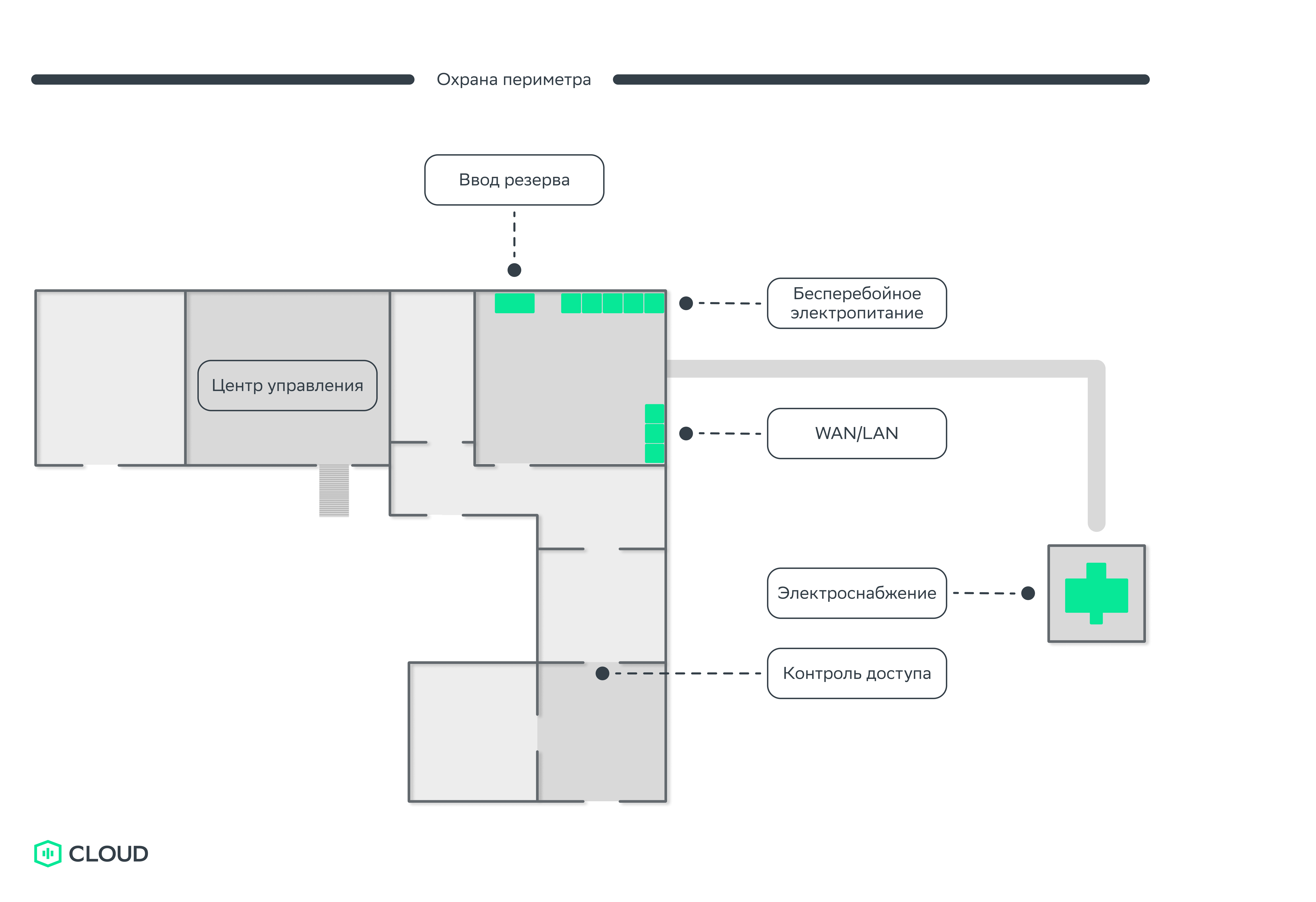

Безопасность при размещении и эксплуатации оборудования. Для оценки устойчивости ЦОД применяется Tier-система. Требования Tier охватывают сферы строительства, электроснабжения, охлаждения, контроля безопасности, резервирования, ремонтопригодности и ввода в эксплуатацию.

Возможность попасть на территорию центра обработки данных (ЦОД) должна быть у ограниченного количества людей.

Физическое оборудование дата-центра должно быть защищено с помощью ограждений, постов охраны, систем видеонаблюдения, контрольно-пропускного режима.

Доступность ЦОД должна поддерживаться постоянным электропитанием, иметь несколько независимых точек подключения к провайдерам, предоставляющим каналы связи с внешним миром.

Пример элементов физической защиты ЦОД

Пример элементов физической защиты ЦОДМоделирование угроз. Эту задачу можно решить как с помощью привлеченных специалистов, так и собственными силами. В зависимости от смоделированных угроз, вероятности их возникновения и возможных последствий нужно применять разные по стоимости и сложности настройки средств защиты информации.

Часть мер защиты может обеспечивать поставщик услуг:

средства контроля целостности образов виртуальных машин (ВМ) и гипервизоров;

инструменты защиты от DDoS-атак, которые будут выявлять потенциально опасную активность и своевременно принимать меры или использовать WAF для защиты web-приложений.

В качестве инструмента для защиты от DDoS-атак можно использовать сервис Anti-DDoS от Cloud. Он обеспечивает высокую точность и скорость обнаружения неправомерных действий и помогает сохранять стабильность работы даже в случае самых мощных атак.

Разработка безопасных приложений. При проектировании собственного приложения стоит обратить пристальное внимание на построение процесса безопасной разработки кода и его тестирования. Особенно, если приложение является одним из источников дохода организации и его компрометация влияет на выручку и устойчивость компании.

На что нужно обратить внимание:

проектировать в безопасном исполнении архитектуру приложения;

рассмотреть модули и библиотеки приложения с точки зрения сохранности обрабатываемых данных, их безопасной передачи между модулями и пользователями;

использовать статические и динамические анализаторы кода, которые позволяют выявлять уязвимости в программах и оперативно решать возникающие проблемы;

обеспечить устойчивость приложений под большой нагрузкой.

Сертификация. Выбранный провайдер должен соответствовать международным стандартам безопасности: ISO/IEC 27001, QSA или локальным требованиям регуляторов в части обработки персональных данных (152-ФЗ или GDPR). Сертификация позволяет подтвердить из независимого источника оценку о требуемом уровне безопасности облака. Это важно для защиты от внутренних и внешних угроз, а также для обеспечения непрерывности бизнес-процессов.

4. Обеспечить внутреннюю защиту виртуальной инфраструктуры

Помимо разноуровневой защиты инфраструктуры от внешних атак, нужно предусмотреть защиту сервисов, приложений и информационных систем внутри виртуальной инфраструктуры.

Микросегментация сетей. Подход подразумевает разделение виртуального дата-центра на сегменты безопасности и определение элементов их стабильного управления.

Эти сегменты имеют различные уровни безопасности и каждый из них защищается отдельно. Метод позволяет развертывать гибкие индивидуальные политики безопасности для каждого сегмента, в том числе на уровне приложений. Назначение способов защиты для каждого отдельного сегмента повышает устойчивость сетевой инфраструктуры к атакам.

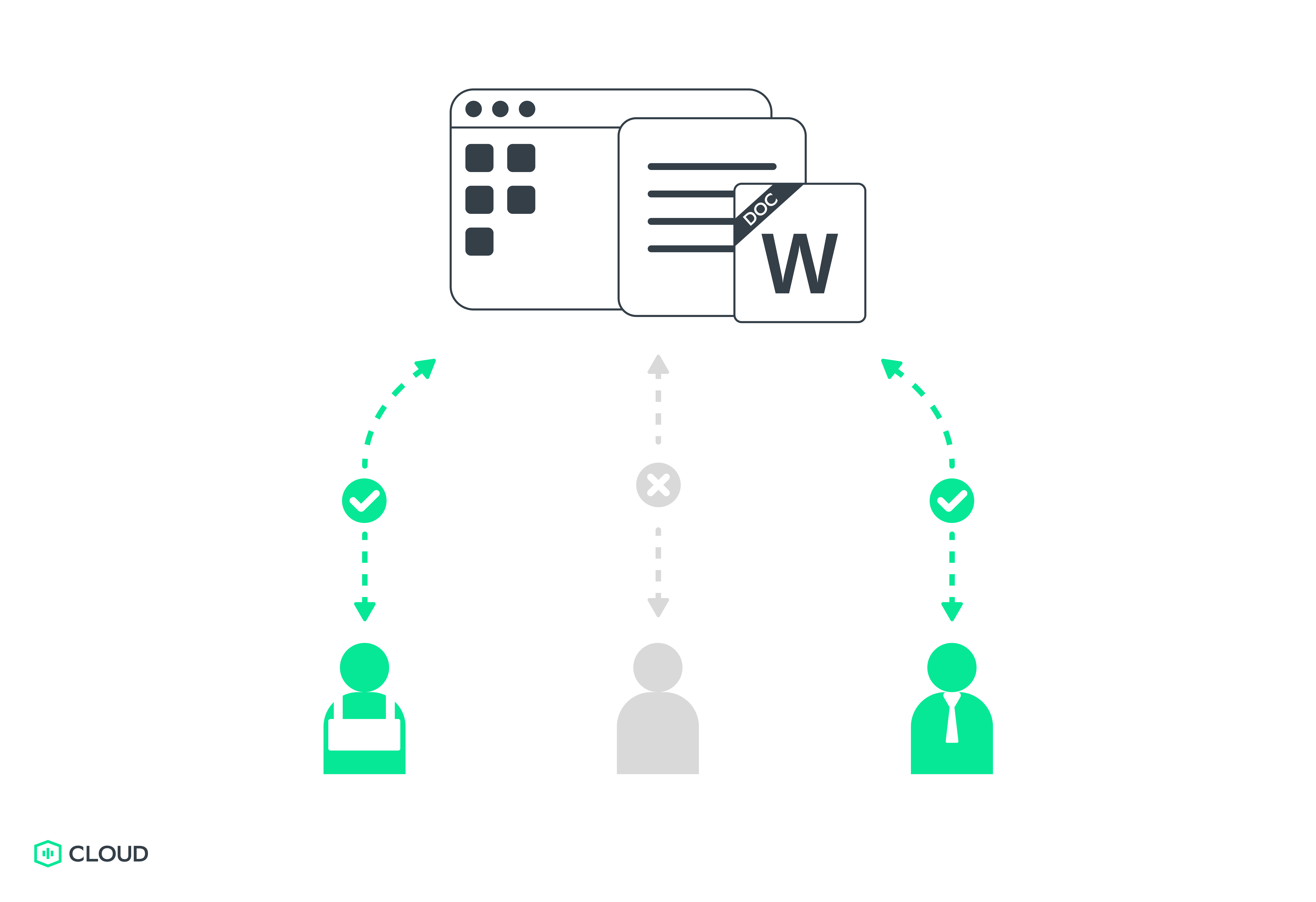

Контроль доступа и ролевая модель. Назначение пользователям и администраторам минимально необходимых прав доступа к тем подсистемам, с которыми они работают, а также логирование и контроль доступа к обрабатываемым данным и администрируемым системам.

Одна из систем, помогающая в автоматизации таких процессов, — Identity and Access Management. Она позволяет выделять сотрудникам компании необходимые ресурсы по иерархической модели без риска для конфиденциальной информации — чем важнее данные, тем меньше людей имеет к ним доступ.

Пример отличающихся прав доступа

Пример отличающихся прав доступаИнструменты для мониторинга. Обязательный элемент защиты данных — круглосуточный мониторинг состояния системы с точки зрения ее целостности, доступности, обеспечения конфиденциальности обрабатываемой информации и своевременное реагирование на инциденты, независимо от их масштаба.

Для этого могут применяться решения с разным функционалом, в том числе сервисы для контроля и фильтрации сетевого трафика. Такие сервисы собирают данные от развернутых приложений и виртуальных машин (ВМ), отслеживают подозрительную активность и попытки атак.

5. Использовать дополнительные сервисы

Поставщики облачных услуг могут предлагать дополнительные сервисы. Используя их, клиент может делегировать часть обязанностей в сфере ИБ провайдеру.

Сетевая подсистема. Наряду с базовыми средствами защиты, можно использовать более функциональные инструменты — например, межсетевые экраны нового поколения (NGFW). Это программное обеспечение совмещает функции файрвола, системы обнаружения угроз и инспекции трафика.

Межсетевой экран NGFW UserGate. Обеспечивает сетевую защиту ресурсов в облаке, в том числе от продвинутых атак, выявляет аномалии, проверяет загружаемый контент.

Anti-DDoS+WAF. Сервис предназначен для противодействия кибератакам: выполняет фильтрацию трафика и защиту от взлома веб-приложений.

Cloud Web Application Firewall. Для исключения SQL-инъекций, сохранения конфиденциальности данных, предотвращения удаленного выполнения кода и блокировки деятельности поисковых ботов.

Подсистемы хранения данных и вычислений:

учетные записи операционных систем;

механизмы управления правами доступа пользователей;

инструменты резервного копирования и восстановления данных (сервис резервного копирования данных на базе решений Veeam).

Подсистемы управления. Сервисы сбора и анализа событий ИБ. С их помощью удобно идентифицировать таргетированные атаки, комплексные угрозы и деятельность злоумышленников.

Инженерные и консалтинговые услуги. Если у компании недостаточно компетенций или кадровых возможностей, можно воспользоваться экспертными услугами провайдера, доверив ему разработку плана миграции, работу с облачной инфраструктурой, администрирование и другие зоны ответственности, связанные с ИБ.

Вывод. Чтобы обеспечить информационную безопасность, нужно реализовывать комплексные меры — от назначения ответственных лиц и разделения обязанностей сторон до защиты физической инфраструктуры и сервисов.