DDoS-атака: что это такое и как работает, способы защиты

Сейчас, когда бизнес переходит в онлайн, DDoS-атаки становятся самым распространенным инструментом хакеров, нечестных конкурентов, шантажистов и хактивистов. Вопреки стереотипам, они угрожают не только крупным компаниям. Под прицел хакеров могут попасть любые инфраструктуры и сайты без защиты. Рассказываем, как распознать угрозу и защититься.

Что такое DDoS-атака и чем она отличается от DoS

DDoS-атака (Distributed Denial of Service) — атака, основанная на распределенном отказе в обслуживании. Ее суть — перегрузить сервер или сайт аномальным количеством трафика с разных IP-адресов и помешать обработке пользовательских запросов. Для понимания принципа приведем аналогию.

Представьте — вы пытаетесь попасть в модное кафе. Но внутри и снаружи столпились люди, которые отвлекают официантов и мешают обслуживать других посетителей. Если владелец кафе не примет меры, скорее всего вы так и не сможете тут поесть. Вот и DDoS-атака создает очередь из бессмысленных запросов, а на легитимные — не остается ресурсов.

DDoS-атака называется распределенной из-за того, что трафик поступает с разных устройств. В этом ее главное отличие от DoS, где задействовано лишь одно устройство. Многопоточную атаку сложнее обнаружить. Особенно с учетом того, что опытные хакеры маскируют ее начало под легитимный трафик.

Как работает DDoS-атака

В цепочке атаки три компонента — жертва, устройства-зомби и управляющий сервер. Хакер отдает команду управляющему серверу, тот — устройствам-зомби, и они одновременно начинают отправлять трафик на выбранную цель. Рассказываем подробнее, как это устроено.

Механизм атаки

В распределенных атаках используются ботнеты. Это сети из компьютеров, роутеров и IoT-устройств, зараженных вредоносным ПО. Хакеры заставляют их работать на себя, подавая команды с серверов управления. Причем владельцы устройств часто не знают о причастности к атаке, поскольку современные вредоносы способны действовать скрыто.

Как готовится атака:

Создание ботнета. Заражение тысяч незащищенных устройств и формирование из них целой сети.

Поиск жертвы. Выбор конкретных IP-адресов или доменных имен, которые нужно атаковать.

Сигнал к началу атаки. Подача команды серверу управления, который, в свою очередь, передает эту команду устройствам ботнета.

Старт DDoS-атаки. Устройства-зомби начинают одновременно отправлять огромное количество бессмысленных запросов.

В результате ресурс начинает тормозить и медленнее обрабатывать запросы легитимных пользователей. Если атака продолжается, он может полностью «лечь». Например, вы пытаетесь загрузить страницу с товарами в интернет-магазине, она грузится очень медленно, а потом выдает ошибку. Такое часто происходит, когда сайт под DDoS-атакой.

Цели DDoS-атак

Цель одна — сделать ресурс недоступным для пользователей. А вот мотивы бывают разные:

Хактивизм. Это атаки в политических целях. Хакеры атакуют сайты и сервисы организаций (чаще всего государственных), чтобы таким образом выразить свой протест.

Вымогательство. Попытки «положить» сервер или сайт, чтобы потом потребовать выкуп за остановку атаки.

Недобросовестная конкуренция. Заказать DDoS-атаку — простой и сравнительно недорогой способ нейтрализовать конкурента в пиковые сезоны продаж, например, в «Черную пятницу».

«Дымовая завеса». DDoS как прикрытие для более серьезной атаки с проникновением в инфраструктуру. Пока компания борется с аномальным трафиком, хакеры крадут данные или внедряют вредоносное ПО.

Личная неприязнь. Проведение DDoS-атаки с целью вывести из строя неугодный сайт и намеренно нанести вред компании.

Начинающие хакеры часто проводят DDoS-атаки с целью попрактиковаться, посоревноваться друг с другом либо испытать ботнет. Им все равно, кого атаковать — они просто ищут любые незащищенные веб-ресурсы.

Типы и виды DDoS-атак

DDos-атаки делятся на группы в зависимости от того, на какую часть системы они нацелены. Например, на полосу пропускания сети, протоколы, приложения. Рассмотрим все распространенные варианты.

Объемные DDoS-атаки

Это атаки с целью затопить запросами полосу пропускания сети. Хакеры делают так, что интернет-канал жертвы оказывается полностью занят мусорным трафиком. Они могут отправлять крупные пакеты данных или усиливать трафик с помощью DNS Amplification.

Методы объемных атак:

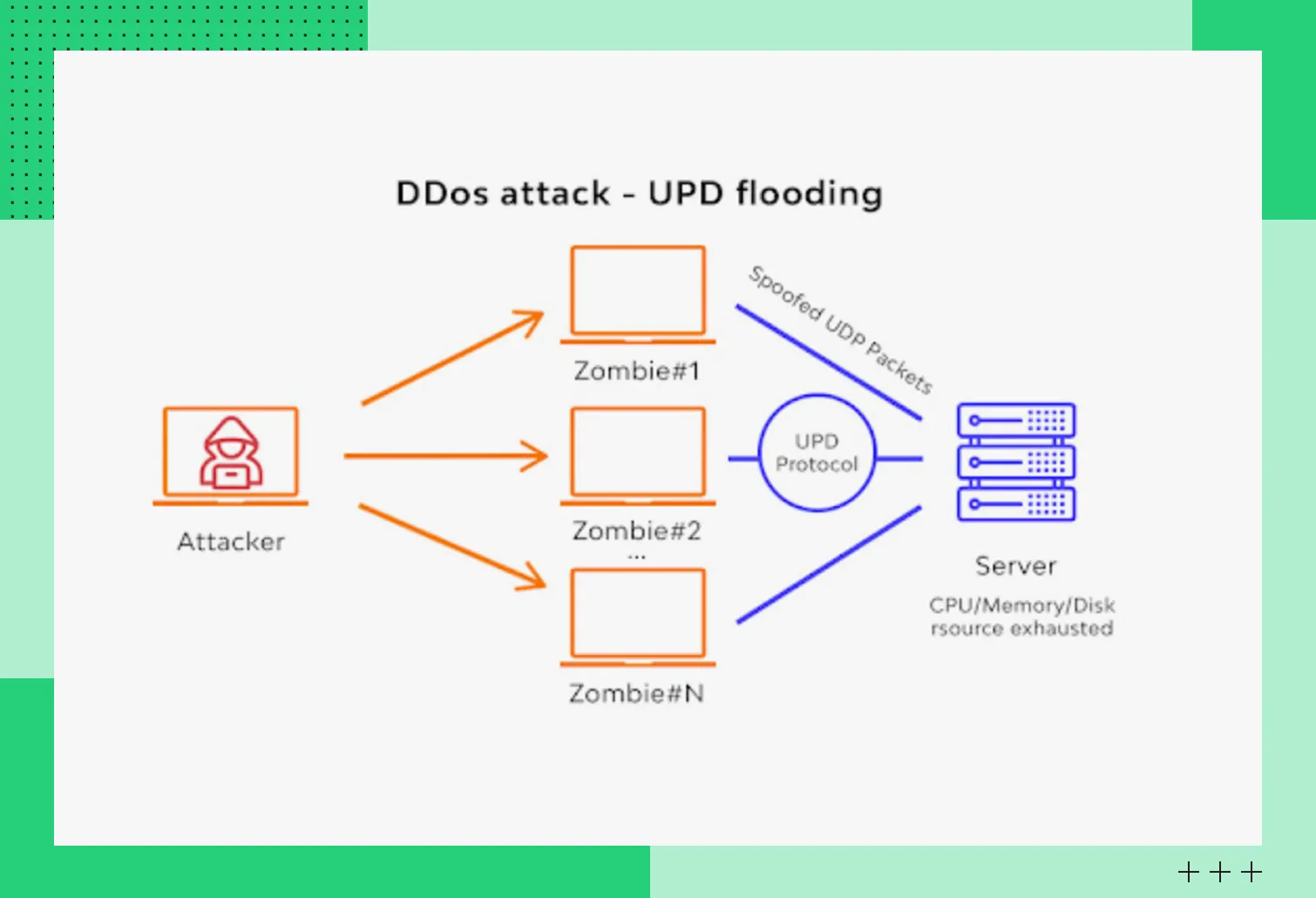

UDP-флуд — отправка огромного количества пакетов данных по случайным портам сервера.

Принцип UDP-флуда

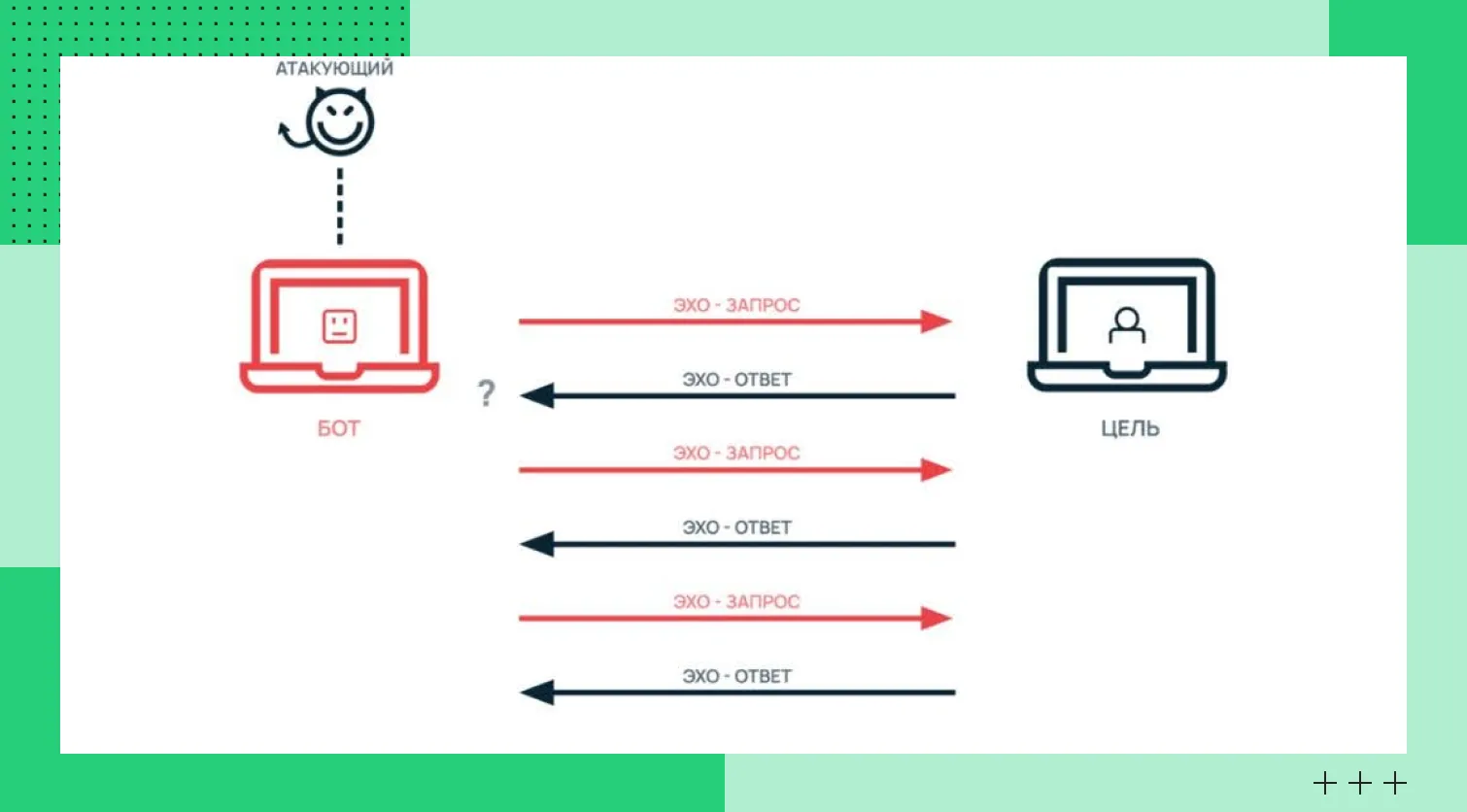

Принцип UDP-флудаICMP-флуд (Ping Flood) — массовая рассылка эхо-запросов протокола ICMP на целевые устройства. Каждый такой запрос требует обработки и ответа, на что тратится огромное количество ресурсов процессора.

Принцип ICMP-флуда

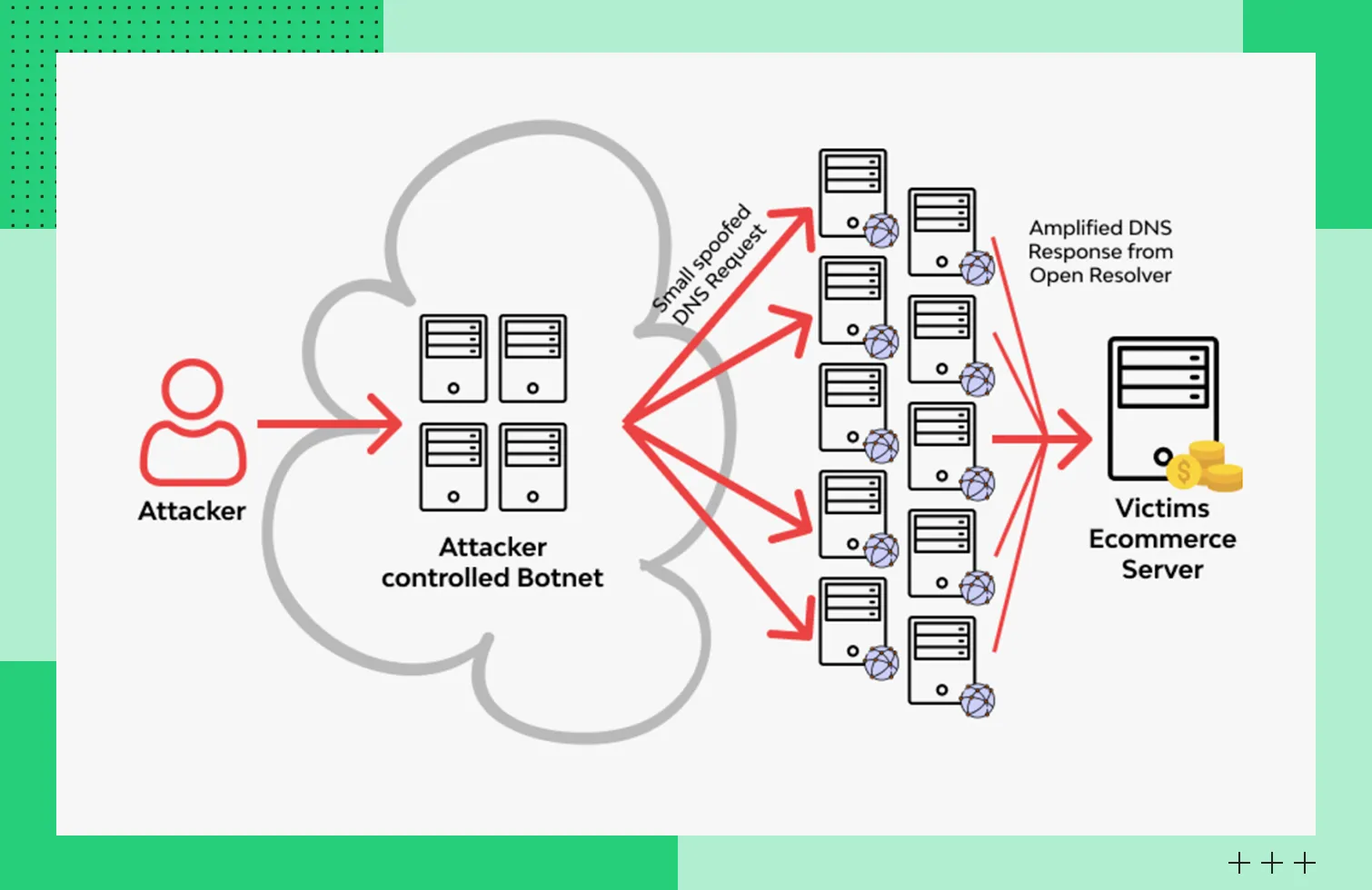

Принцип ICMP-флудаDNS-амплификация — атаки на открытые DNS-серверы. Злоумышленники подменяют IP-адреса, отправляют небольшие запросы, а сервер отвечает «тяжелыми» ответами.

Принцип DNS-амплификации

Принцип DNS-амплификацииПротокольные атаки

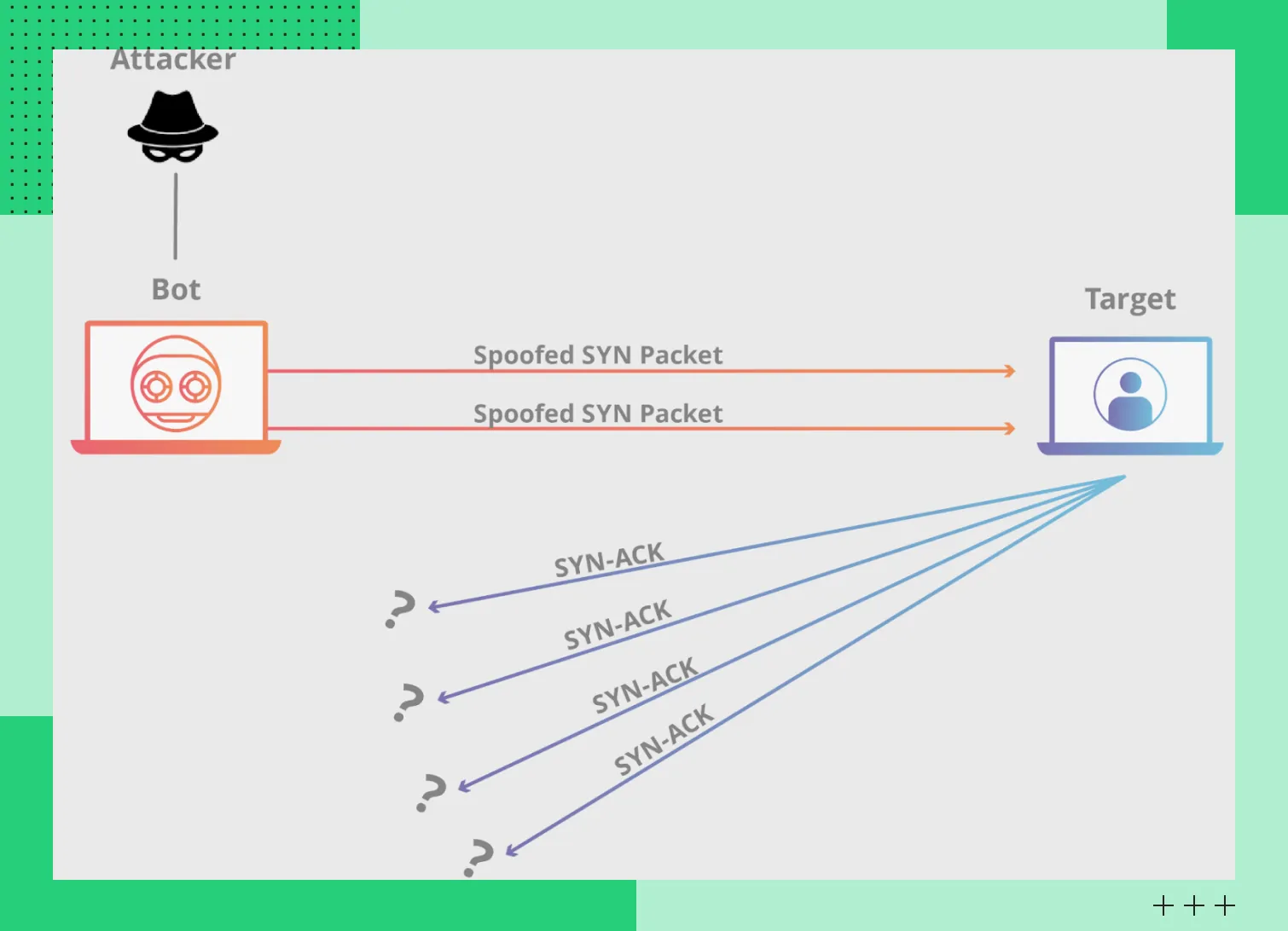

Такие атаки используют уязвимости сетевых протоколов (например, TCP/IP, ICMP) на L3 и L4 модели OSI. Пример — SYN-флуд. Хакеры отправляют большое количество SYN-запросов на подключение по протоколу TCP в короткий срок, но игнорируют финальные ответы — пакеты ACK. Таким образом, сервер оставляет соединение в полуоткрытом состоянии (SYN-RECEIVED), резервируя память и ресурсы.

Принцип SYN-флуда

Принцип SYN-флудаАтаки на уровне приложений (L7)

Цель хакеров — переполнить сервер приложения, чтобы он не успевал загружать и отправлять страницы. Для этого используются следующие методы:

HTTP Flood — аномальный поток HTTP-запросов к целевому серверу.

Принцип HTTP Flood

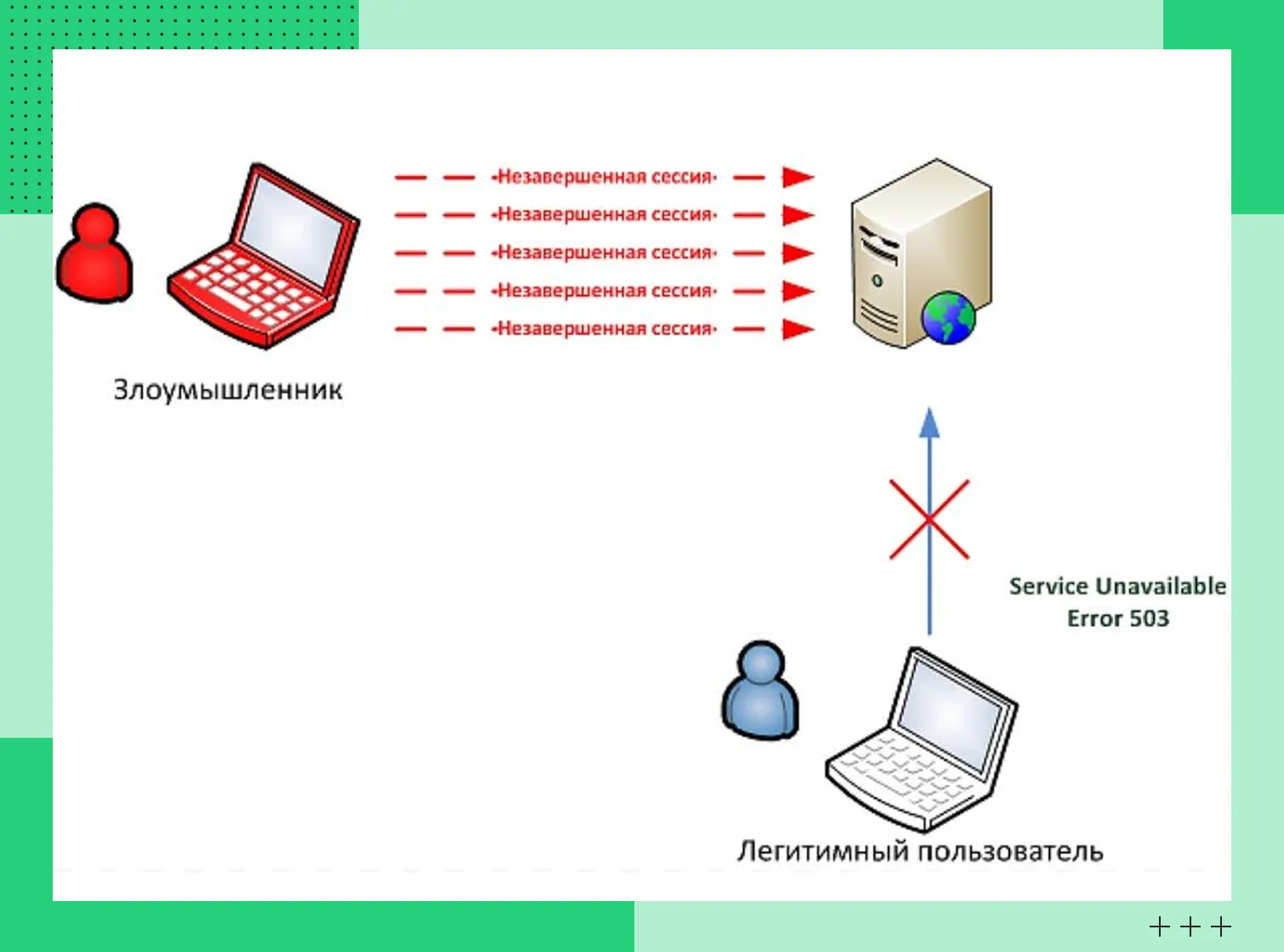

Принцип HTTP Flood Slowloris — «тихая» DDoS-атака, при которой злоумышленники создают медленные HTTP-соединения и долго держат их открытыми, чтобы сервер тратил ресурсы.

Принцип Slowloris

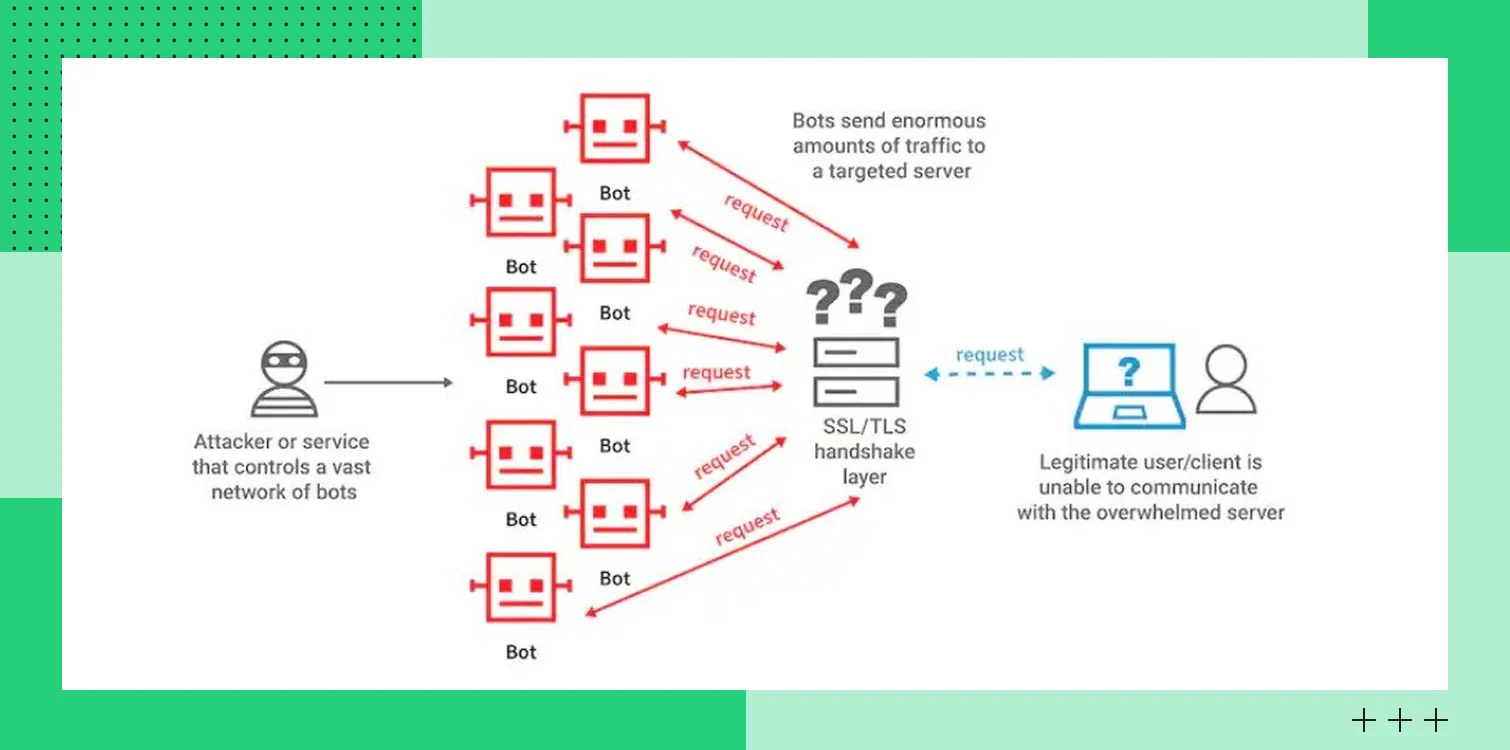

Принцип SlowlorisSSL Exhaustion — перегрузка ресурсов сервера путем отправки множества запросов на SSL-соединение.

Принцип SSL Exhaustion

Принцип SSL ExhaustionАтаки на уровне L7 зачастую обнаруживаются далеко не сразу, особенно если приложение популярное. Аномальный трафик легко спутать с легитимным, поскольку опытные хакеры «ддосят» осторожно. Атака становится очевидной, когда начинают сильно тормозить самые ресурсоемкие части приложения.

Примеры DDoS-атак

Dyn (2016) — DNS-провайдер подвергся масштабной DDoS-атаке ботнетом Mirai из сотен тысяч взломанных IoT-устройств. В результате многие крупные сервисы, например, Twitter, Netflix, Reddit и Spotify, стали недоступны для миллионов пользователей.

GitHub (2018) — одна из крупнейших зафиксированных DDoS-атак мощностью около 1,35 Тбит/с с использованием уязвимости Memcached. GitHub смог быстро восстановить работу, но инцидент показал, насколько опасны усиленные отраженные атаки.

РЖД (2023) — масштабная DDoS-атака на интернет-сервисы. Она привела к временным перебоям в работе сайта и приложения. Критические системы продолжали функционировать, но пользователи не могли купить билеты.

Российский банковский и телеком-сектор с 2022 года — крупные банки и операторы связи фиксировали регулярные DDoS-кампании. Клиенты не могли пользоваться сервисами, оперировать счетами онлайн, узнавать актуальные новости.

Последствия DDoS-атак

DDoS-атака может нанести ущерб любому бизнесу, для которого критически важна постоянная доступность онлайн-ресурсов — сайтов, приложений, облачных платформ, API. Типичные последствия:

Снижение производительности. Если атакованы внутренние серверы или сети, сотрудники компании не смогут нормально работать и выходить в интернет. Интенсивная и длительная атака может привести к перегрузке оборудования и даже выходу из строя.

Финансовый ущерб. Атакованная компания потерпит прямой ущерб из-за простоя и снижения продаж, поскольку многие клиенты не будут ждать и уйдут к конкурентам. Также придется потратиться на восстановление работоспособности ресурсов и, возможно, заплатить штраф за неисполнение обязательств перед клиентами и партнерами.

Репутационный ущерб. Если веб-ресурсы компании постоянно недоступны, клиенты будут массово уходить к конкурентам и оставлять негативные отзывы. Из-за этих отзывов у потенциальных клиентов сложится негативное впечатление.

Снижение позиций сайта в поисковой выдаче. На рейтинг веб-ресурса влияет такой показатель, как время посещения. Если сайт тормозит или не загружается, пользователи будут покидать его в среднем через 3 секунды. Из-за плохих показателей поисковая система сочтет сайт неинтересным или ненадежным и снизит рейтинг.

Степень ущерба зависит не столько от мощности атаки, сколько от скорости реакции компании. Если сразу заметить и остановить DDos, можно отделаться незначительными последствиями.

Обнаружение DDoS-атак

Первые признаки атаки:

Резкое увеличение трафика. Это подозрительно, если компания не запускала реклам и распродаж. Также обратите внимание на наплыв трафика в ночное время.

Медленная работа ресурсов. Приложения и сайты начинают долго грузиться, корпоративные сервисы раз за разом выдают ошибки при попытках подключения.

Нетипичные запросы. Например, с необычными заголовками. На DDoS-атаку указывают и множественные запросы с IP-адресов из других регионов и стран.

Аномалии в поведении пользователей. Возможен всплеск запросов на редко посещаемые страницы или на одни и те же файлы, а также многократные регистрации.

Чтобы обнаружить аномалии, регулярно проверяйте доступность сайта и сервисов с помощью таких решений, как Zabbix, Ping-Admin, «Яндекс Вебмастер». Для анализа трафика удобно использовать Google Analytics и «Яндекс Метрика».

Защита от DDoS-атак

Не ждите начала атаки — защищайтесь уже сейчас. Превентивные меры:

Использование распределенной сети серверов CDN (Content Delivery Network). Трафик сначала идет на серверы CDN и только потом к вашему серверу. Это помогает не только защититься от DDoS-атак, но и снизить нагрузку при наплыве легитимного трафика.

Ограничение доступа по гео. Если бизнес ориентирован на конкретный регион, разрешите трафик только из него, а остальной — заблокируйте.

Rate Limiting (ограничение числа запросов). Настройте лимиты на количество запросов с одного IP за определенное время. Этот метод спасает от флуда.

Использование JS‑Challenge. Настройте проверку пользовательского браузера с помощью HTML-страницы с математической формулой. Если браузер не справится с тестом, доступ к ресурсу будет заблокирован.

Технология reverse proxy. Поставьте «барьер» между пользователями и сервером, который будет принимать на себя весь трафик и пропускать только легитимный.

Если атака уже идет, примите реактивные меры для ее остановки:

Постарайтесь определить тип атаки: L3/L4 (SYN, UDP), L7 (HTTP flood, Slowloris) и выявить источники подозрительного трафика.

Настройте фильтрацию трафика на уровне провайдера и на своей стороне на firewall/роутере.

Установите rate limiting, подключите антибот‑фильтры и JS‑Challenge, заблокируйте подозрительные IP.

Временно отключите второстепенные сервисы, выделите приоритетный трафик и перераспределите нагрузку между серверами, чтобы сохранить работоспособность ключевых систем.

Использование облачных решений защиты

Для борьбы с DDoS-атаками можно использовать специальные облачные решения. Они принимают и фильтруют входящий трафик до того, как он достигает цели. Их ключевая задача — выявлять и блокировать вредоносные запросы, при этом пропуская легитимные.

Примеры международных решений — Amazon Web Services, Microsoft Azure, Google Cloud Platform, IBM Cloud, Alibaba Cloud. В России тоже есть аналогичные сервисы, например, Anti-DDoS Curator или StormWall: Anti-DDoS от Cloud.ru. Они быстро реагируют на развитие DDoS-атаки, работают прозрачно для легитимных пользователей и выдают минимальное количество ложных срабатываний.

Заключение

DDoS-атаки — не эпизодическая проблема, а постоянное явление в цифровом мире. Нужна надежная комплексная защита — от базовых настроек сетевой безопасности до использования мощных облачных Anti-DDoS-платформ. Своевременное обнаружение аномалий, грамотная архитектура инфраструктуры и регулярный мониторинг веб-ресурсов позволяют снизить риски простоев, финансовых потерь и репутационного ущерба. Чем раньше вы начнете укреплять защиту, тем выше шансы устоять даже при масштабных атаках.