Аудит информационной безопасности: что это, зачем и когда его проводить

Информация — один из ключевых активов любого бизнеса или организации. Для безопасной работы с большим объемом данных компании обязаны выстраивать системы управления информационной безопасностью (СУИБ).

- Что такое аудит информационной безопасности

- Виды аудита ИБ

- Процесс проведения внутреннего аудита ИБ

- Зачем нужен внешний аудит ИБ и кто его проводит

- Виды внешнего аудита ИБ

- Когда нужен внешний аудит ИБ

- Подготовка и процесс проведения внешнего аудита ИБ

- Периодичность проведения внутреннего и внешнего аудита ИБ

- Резюме

В современном мире активно развиваются механизмы по краже данных или использованию незаконно полученного доступа к ресурсам организации для извлечения прибыли. Поэтому от организаций требуется постоянное совершенствование СУИБ. Это становится причиной постоянного роста непрофильных затрат на поиск и обучение специалистов по информационной безопасности (ИБ), покупке дорогостоящих средств информационной защиты, а также поддержания всей системы информационной защиты в актуальном состоянии. Зачастую бизнесу приходится думать о работе безопасности в круглосуточном режиме, что еще больше увеличивает вложения в человеческие и инфраструктурные ресурсы.

Чтобы СУИБ были эффективны, нужно выполнять аудиторские проверки информационной безопасности. Какие виды аудита бывают, зачем и когда их стоит проводить — рассказываем в статье.

Что такое аудит информационной безопасности

Аудит информационной безопасности — мероприятия для проверки текущего состояния защиты ИТ-инфраструктуры, выявления потенциальных угроз и уязвимостей. Аудиторские проверки могут проводиться в отношении корпоративных сетей, отдельных устройств, сайтов, приложений, программ, серверов разных масштабов и процессов.

Примечание

Аудит информационной безопасности нужен не только тем компаниям, которые работают с конфиденциальными данными. Стабильность и надежность СУИБ также важны, например, для интернет-магазинов, сервисов логистики, информационных ресурсов.

Виды аудита ИБ

Можно выделить внутренний и внешний аудит информационной безопасности.

Внутренний аудит регламентируется внутренними документами и уставами компании. Они определяют порядок работы с данными и процессами. Внутренний аудит проводится собственными структурными подразделениями и выполняется на регулярной основе.

Внешний аудит проводится независимыми экспертами, которым по условиям договоров предоставляется доступ к внутренней сети компании. Он может проводиться по требованию руководства, акционеров и правоохранительных органов. Как правило, привлечение внешних аудиторов ведет к более объективной оценке существующей СУИБ, поскольку такие компании имеют штат квалифицированных аудиторов. Также у них есть соответствующие лицензии и сертификаты, подтверждающие их способность качественно провести аудит по запрашиваемому направлению.

Процесс проведения внутреннего аудита ИБ

Внутренний аудит направлен на выявление внутренних проблем, несоответствий и уязвимостей в системе безопасности. Он помогает обнаружить недостатки СУИБ, повлекшие за собой потерю данных, финансов, репутации и другой ущерб.

Внутренний аудит бывает повседневным или проводимым по заранее согласованному плану специально определенным подразделением. За повседневный аудит отвечают сотрудники, связанные с процессом определения негативного воздействия на инфраструктуру организации. Среди них: инженеры, отвечающие за эксплуатацию инфраструктуры, сотрудники подразделений информационной безопасности, службы мониторинга, защиты активов и другие. Они отслеживают изменения в основных показателях, присущих информации (целостность, доступность, конфиденциальность), в своей зоне ответственности и оперативно вносят коррективы для разрешения последствий.

Глубокий внутренний аудит ИБ — сложное мероприятие, требующее предварительного согласования, разработки регламентирующих документов (плана проверки) и задействования основных ресурсов ИТ/ИБ подразделений и владельцев проверяемых процессов и сервисов.

Для проведения внутреннего аудита ИБ требуется:

предварительно определить список проверяемых процессов и сервисов, потенциально уязвимые места (стандарт, на основе которого проводится аудит, область действия, реализация системы защиты информации, привлекаемые ресурсы, формат и сроки проведения, ожидаемый результат и т. д.);

выбрать способ аудита (документальный, технический, в формате учений, комбинированный и т. д.).

Примечание

На время внутреннего аудита проверяющие сотрудники ИБ могут получать расширенные полномочия, в том числе для работы с данными максимальной степени защищенности и для проверки всех сотрудников компании, независимо от их должности.

Зачем нужен внешний аудит ИБ и кто его проводит

Внешний аудит ИБ — независимый вариант проверки СУИБ, а именно ее эффективности и соответствия целям деятельности компании. Он выявляет риски утечки данных и проблемы с защитой данных, а также проверяет СУИБ на устойчивость к кибератакам.

Примечание

Аудит информационной безопасности нужен не только тем компаниям, которые работают с конфиденциальными данными. Стабильность и надежность СУИБ также важны, например, для интернет-магазинов, сервисов логистики, информационных ресурсов.

Проверяющая компания — независимый внешний аудитор — должна иметь соответствующее программное и техническое оснащение, а также штат сотрудников с должной компетенцией.

При выборе внешнего аудитора нужно обращать внимание не только на описание услуг на сайте или коммерческое предложение, но и на:

отзывы клиентов;

примеры выполненных проектов;

наличие сертификатов и лицензий от регуляторов рынка информационной безопасности.

Примечание

В ходе экспертизы аудитор может получить доступ к внутренним сетям и конфиденциальной информации компании. Перед началом работ важно подписать NDA, запрещающий копировать, использовать и распространять внутренние данные.

Виды внешнего аудита ИБ

Основные варианты внешнего аудита:

экспертная документальная проверка состояния защиты информации и информационных систем на основе опыта аудиторов;

анализ защищенности информационных систем с использованием технических средств для обнаружения потенциальных уязвимостей в программно-аппаратном комплексе;

аттестация/сертификация реализованных систем и процессов информационной безопасности на предмет соответствия таким стандартам, как ISO 27001, 27701, PCI DSS, 17 приказ ФСТЭК и другие.

Каждый из вариантов проверки может выполняться по отдельности или в комплексе — все зависит от реальных потребностей компании и требований законодательства.

Внешний аудитор может применять разные методы, в том числе использовать технологию имитации атак (пытаться взломать систему без повреждения данных и нарушения её работоспособности). Таким образом, он будет выступать в роли злоумышленника, пытающегося взломать защиту или обойти ее.

Как правило, во время аудита на этапе имитации атаки проверяют:

уязвимости аппаратной и программной части инфраструктуры;

несанкционированное использование и устойчивость каналов связи и коммуникации;

оперативность реагирования системы безопасности организации на проводимую атаку;

схемы управления инфраструктурой и обеспечения ее стабильной работы;

возможность проникновения в инфраструктуру организации через сотрудников компании и контрагентов.

Когда нужен внешний аудит ИБ

Оптимально, чтобы внешняя аудиторская проверка ИБ была регулярной и учитывалась в годовом бюджете компании.

Кроме того, ее лучше провести внеочередно, если:

вносятся изменения в структуру компании (например, при реорганизации, слиянии, открытии филиалов);

изменяются долгосрочные планы компании;

проводится оценка бизнес-активов;

сильно изменяются процессы и механизмы СУИБ.

Примечание

Сотрудники компании с соответствующими полномочиями могут инициировать проведение внешнего аудита без согласования и предупреждения коллектива.

Подготовка и процесс проведения внешнего аудита ИБ

Основанием для начала внешней экспертизы является договор между заказчиком и аудитором. В нем оговариваются:

требования к будущей проверке;

порядок выполнения;

полномочия аудитора.

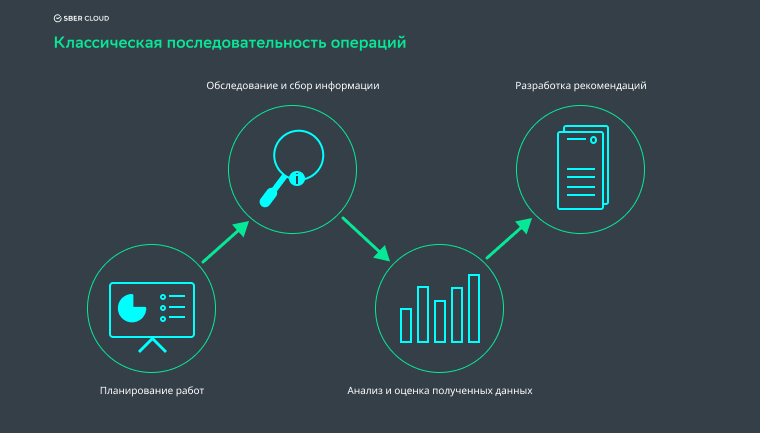

Обычно внешний аудит ИБ проводится в несколько этапов:

Определение требований к аудиту. Заказчик и исполнитель определяют сферы и направления проверки, а также ее глубину. Экспертизу лучше проводить комплексно (во всей компании), а не в отдельных ее подразделениях. Если бюджет и сроки ограничены, можно проверить отдельную область действия СУИБ. Например, процесс привлечения подрядчиков и предоставления им доступа к данным компании.

Сбор и систематизация данных. Формируется перечень источников данных, лиц с правом доступа и с указанием его уровня, а также анализируются способы обмена данными, их хранения и использования.

Оценка информационных процессов. Проверяется корректность работы с данными персоналом компании и знание нормативных документов, регламентирующих ИБ. В том числе проверяется механизм распределения прав доступа, эффективность защиты от вредоносного ПО, порядок внутреннего мониторинга ИБ.

Формирование заключения по результатам проведенного аудита. В документ вносится информация о выявленных проблемах и недостатках, а также рекомендованные методы их устранения.

Примечание

Количество этапов, а также выполняемые работы могут отличаться, что позволяет адаптировать проверку к реальным запросам заказчика.

Периодичность проведения внутреннего и внешнего аудита ИБ

Периодичность проведения проверок СУИБ зависит от целей компании, требований законодательства и понимания руководством компании важности влияния информационной безопасности на деятельность организации.

Плановую внешнюю проверку СУИБ лучше проводить не реже, чем 1-2 раза в год, а внутреннюю — 4-6 раз в год.

В случае глобальных изменений в компании проводятся дополнительные проверки. Например, при подключении к корпоративной сети нового филиала, пересмотре глобальных процессов управления, изменении целей компании и т.д.

Резюме

Аудит информационной безопасности — один из эффективных методов получения объективной информации о текущем уровне защищенности компании от киберугроз разного характера. Его разделение на внешний и внутренний аудиты позволяет получить объективную картину состояния СУИБ, что позволит организации в долгосрочной перспективе снижать свои операционные и стратегические риски.

Для своевременного выявления уязвимостей нужна регулярная проверка ИБ. Все издержки и затраты на ее проведение полностью оправданы. Ведь эти мероприятия снижают риск утечки ценных данных или даже потери контроля над серверами.

На замену традиционному подходу, когда компания владеет собственной ИТ-инфраструктурой и защищает её, приходит тренд на покупку сервисов у специализированных провайдеров. Такими компаниями могут быть облачные и MSSP-провайдеры. Они развивают команды высококлассных узкопрофильных специалистов и строят дорогостоящие защищенные ИТ-ландшафты, на которых будут располагаться сервисы заказчиков. При делегировании задач по ИБ заказчик становится перед важным вопросом, стоит ли доверять сервис-провайдерам или нет. Ответ закреплен во всем мире. В нашей стране, в частности, создано большое количество стандартов и приказов, регламентирующих принципы построения СУИБ различных отраслей, начиная от машиностроения, создания государственных информационных систем и заканчивая системами обработки медицинских персональных данных.

Если вы думаете над подключением сервисов по обеспечению информационной безопасности в облаке — ознакомьтесь с возможностями Cloud.ru и оставьте заявку на подключение.