Криптографическая защита данных: как работают СКЗИ и когда они необходимы

Компании серьезно защищают свои данные: укрепляют IT-системы, внедряют защиту и контролируют действия сотрудников. Однако даже такие меры не гарантируют стопроцентной защищенности — информация все равно может попасть в чужие руки. Поэтому чтобы обезопасить информацию в случае утечки, ее шифруют, используя специальные инструменты — средства криптографической защиты данных (СКЗИ).

Давайте разберемся, что такое СКЗИ, как они работают и как их выбрать в соответствии с потребностями бизнеса и регуляторными требованиями.

Что такое криптографическая защита информации

Термин «криптография» дословно переводится как «тайнопись». На деле так и выходит — если зашифровать информацию средствами криптографии, ее невозможно будет прочесть без специального ключа. Предполагается, что у злоумышленников его нет, поэтому данные будут в безопасности даже при перехвате.

Что такое СКЗИ

Криптографические средства защиты информации — это инструменты для шифрования, позволяющие обеспечить надежное хранение и безопасную передачу данных по каналам связи. Также с их помощью выполняется и обратное действие — расшифрование.

Таким образом, криптографические ключи — это некие данные, которые СКЗИ используют для криптографических преобразований. Такие ключи бывают открытыми или закрытыми. Первые доступны публично, вторые — не передаются и хранятся в секрете.

Чтобы вполне понять, что такое криптозащита, нужно знать еще два понятия:

ключевая информация — совокупность ключей, используемая для реализации криптозащиты. Например, при организации HTTPS создается ключевая пара из открытого и закрытого ключей, каждый из которых считается криптоключом, а вместе они составляют ключевую информацию;

ключевые документы — документы, содержащие ключевую информацию для преобразования данных согласно алгоритмам шифрования. Они могут храниться на бумаге или на специальных электронных носителях — токенах.

Виды СКЗИ

Что относится к СКЗИ:

средства шифрования — инструменты для защиты сообщений от компрометации при передаче по открытым каналам связи;

средства имитозащиты — решения, которые реализуют алгоритмы преобразования, чтобы защитить информацию от несанкционированных изменений и подмены;

средства электронной подписи — инструменты, позволяющие формировать ключи для создания квалифицированной электронной подписи (КЭП) и подтверждения ее подлинности.

Компании могут самостоятельно выбирать инструменты защиты в зависимости от задач и целей, если иное не продиктовано законодательством.

Зачем применяются криптографические методы защиты информации

В первую очередь СКЗИ призваны сохранять конфиденциальность чувствительной информации в условиях растущего количества киберугроз. Под прицелом злоумышленников данные, которые хранятся и передаются в цифровом виде. Вот их и защищают с помощью криптографии.

Вторая цель применения различных типов СКЗИ — сохранение целостности данных. С помощью криптографических средств можно минимизировать риски несанкционированного изменения информации.

Также СКЗИ используются для работы с квалифицированной электронной подписью, при помощи которой пользователи могут заверять цифровые документы и проходить аутентификацию на интернет-ресурсах. Здесь фигурируют два ключа — закрытый и открытый:

закрытый участвует в создании электронной подписи;

открытый — позволяет убедиться в подлинности подписи.

Методы криптографической защиты информации

Под методами СКЗИ подразумевают алгоритмы симметричного, асимметричного и гибридного шифрования, а также применение хэш-функций.

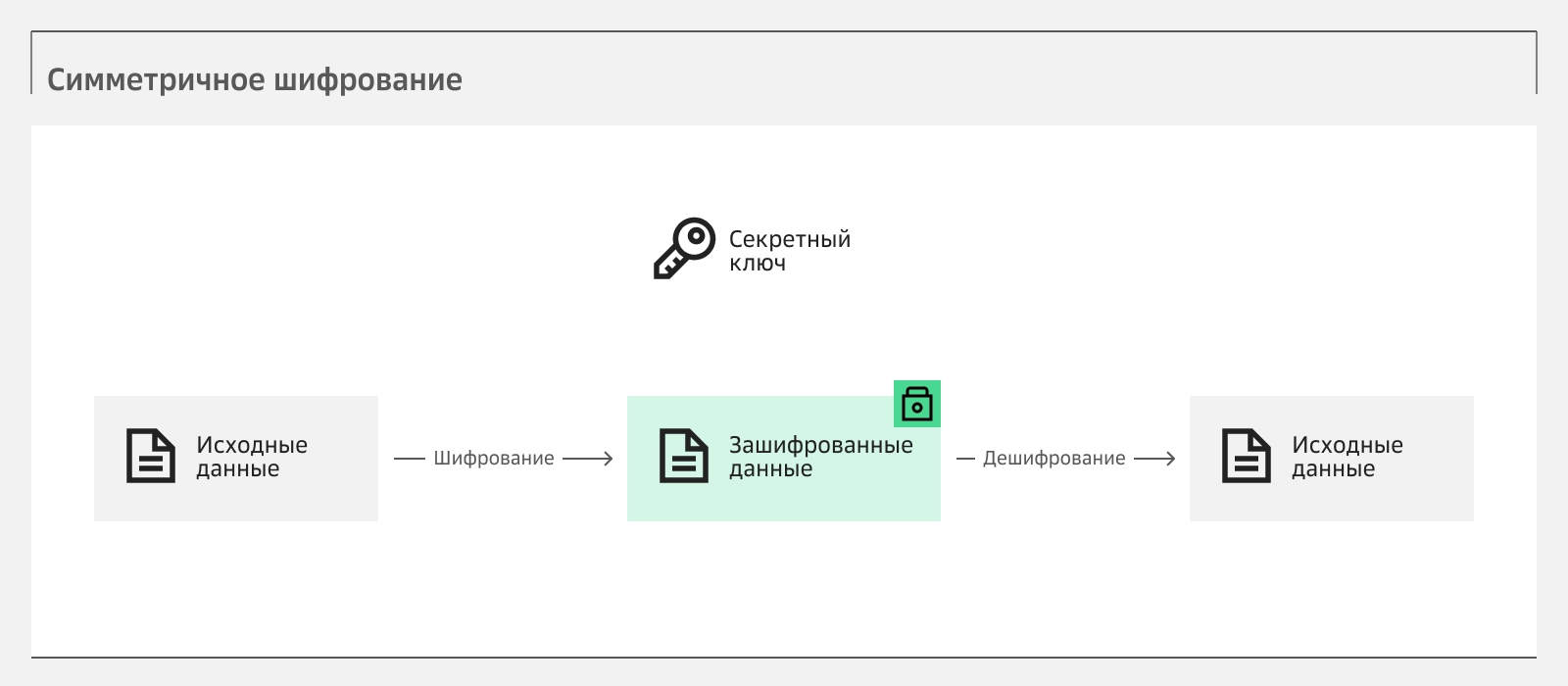

Симметричное шифрование

Это шифрование и расшифрование с помощью одного криптографического ключа, который должен быть как у отправителя информации, так и у получателя.

Схема симметричного шифрования

Схема симметричного шифрованияПреимущества и минусы такого способа криптозащиты описаны в таблице.

Плюсы | Минусы |

Простота реализации и низкие вычислительные затраты | Проблема безопасной передачи секретного ключа |

Удобство использования (один ключ для всех операций) | Отсутствие встроенной проверки подлинности и целостности данных |

Эффективность для обработки больших объемов информации | Сложность управления ключами при росте числа пользователей |

Высокая скорость работы с данными | Ограниченная масштабируемость инфраструктуры |

Для шифрования данных можно применять как международные криптоалгоритмы, так и российские, соответствующие ГОСТ Р 34.12-2015:

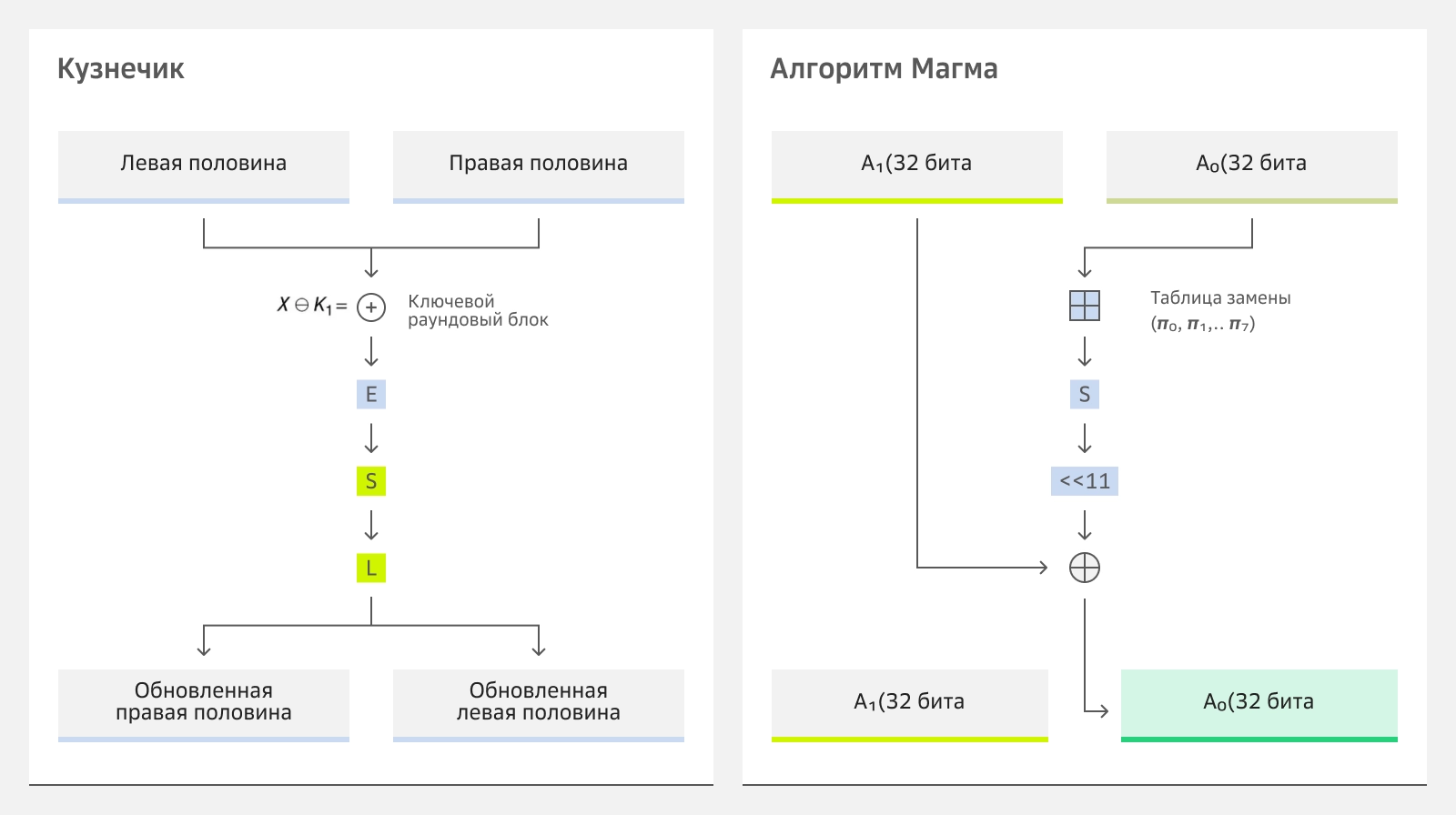

«Кузнечик» — алгоритм блочного типа на основе подстановочно-перестановочной сети. Длина шифруемого блока — 128 бит, шифровального ключа — 256 бит.

Шифрование таким способом включает линейные и нелинейные преобразования, наложение итерационного ключа. Всего происходит девять полных раундов и один неполный, когда накладывается десятый итерационный ключ;

«Магма» — криптоалгоритм блочного типа, который работает по схеме Фейстеля. Размер блоков — 64 бита, длина ключа — 256 бит.

Шифрование подразумевает разделение каждого блока на две одинаковые части и тридцать две итерации с использованием итерационных ключей. В процессе каждой процедуры происходит преобразование правой и левой частей шифруемого блока.

Принцип работы криптоалгоритмов «Кузнечик» и «Магма»

Принцип работы криптоалгоритмов «Кузнечик» и «Магма»Асимметричная криптография в информационной безопасности

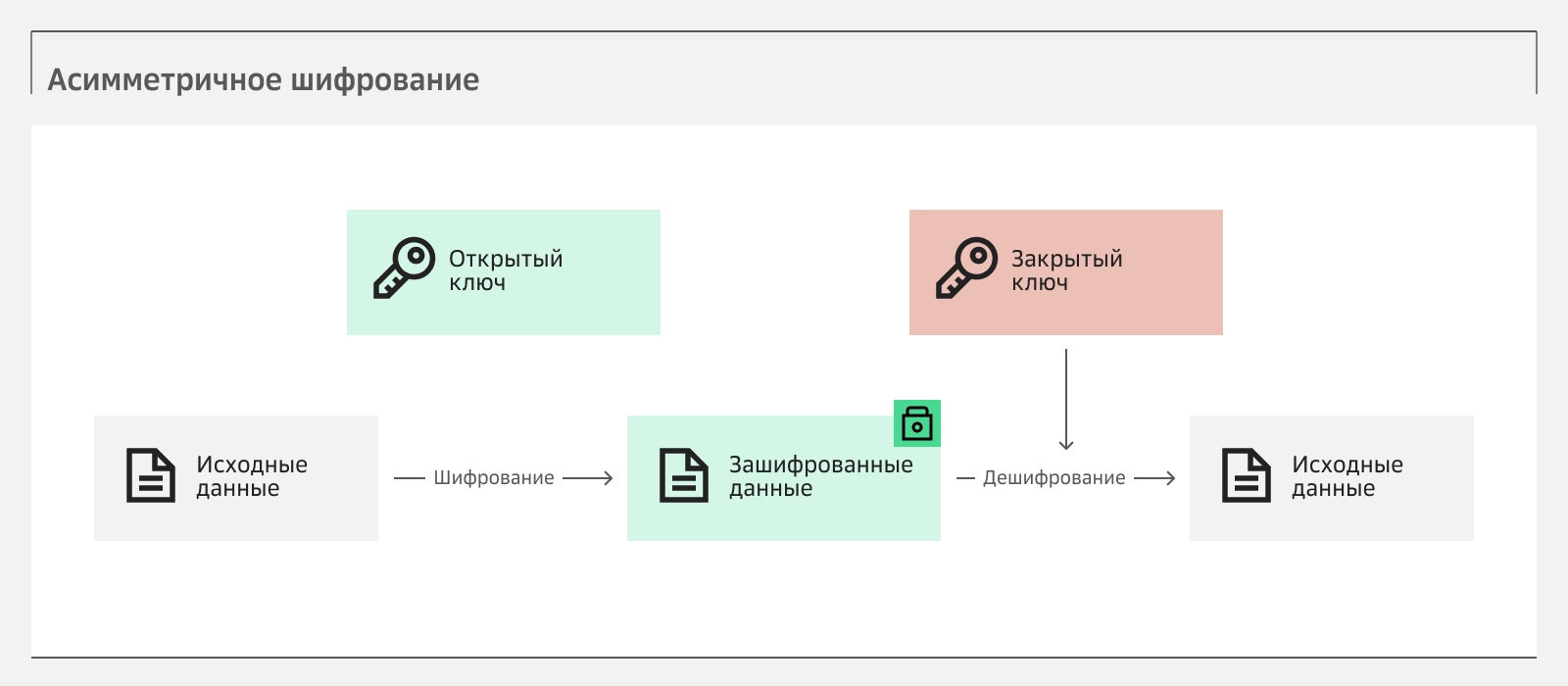

Асимметричные криптоалгоритмы предполагают использование пары ключей — открытого и закрытого:

первый применяется для шифрования;

второй — для расшифрования.

Ассиметричное шифрование считается более надежным, чем симметричное, за счет использования секретного закрытого ключа.

Плюсы | Минусы |

Высокая криптостойкость. Надежность защиты основана на сложных математических задачах, что делает взлом практически. | Угроза со стороны квантовых компьютеров. Уязвимо для алгоритмов Шора и Гровера, что представляет долгосрочную угрозу для текущих стандартов. |

Безопасный обмен ключами. Отсутствует необходимость в предварительной передаче секретного ключа, так как для шифрования используется открытый ключ получателя. | Низкая скорость работы. Процесс шифрования и расшифровки требует значительных вычислительных ресурсов и проходит гораздо медленнее, чем при симметричном шифровании. |

Возможность создания ЭЦП. Позволяет не только шифровать, но и юридически значимо подтверждать авторство и целостность данных (цифровая подпись). | Неэффективность для больших данных. Из-за низкой скорости не подходит для прямого шифрования крупных файлов, дисков или потокового трафика. |

Защита от MITM-атак. При корректном использовании и проверке сертификатов позволяет аутентифицировать стороны и предотвратить атаки "человек посередине". | Сложность управления инфраструктурой. Требуется создание и поддержание надежной инфраструктуры открытых ключей (PKI) для распределения и проверки их подлинности. |

Примеры асимметричных криптоалгоритмов:

RSA — разложение чисел на множители. Этот алгоритм подходит для создания КЭП, протоколов SSL/TLS, шифрования чувствительных данных для надежного хранения;

DSA — криптоалгоритм, основанный на сложности вычисления дискретных логарифмов и предназначенный для создания и проверки цифровых подписей;

Схема Эль-Гамаля — наиболее применяемый алгоритм, основанный на обмене ключами Диффи-Хеллмана и сложности вычисления дискретных логарифмов. Подходит как для работы с данными, так и с электронными подписями.

Схема асимметричного шифрования

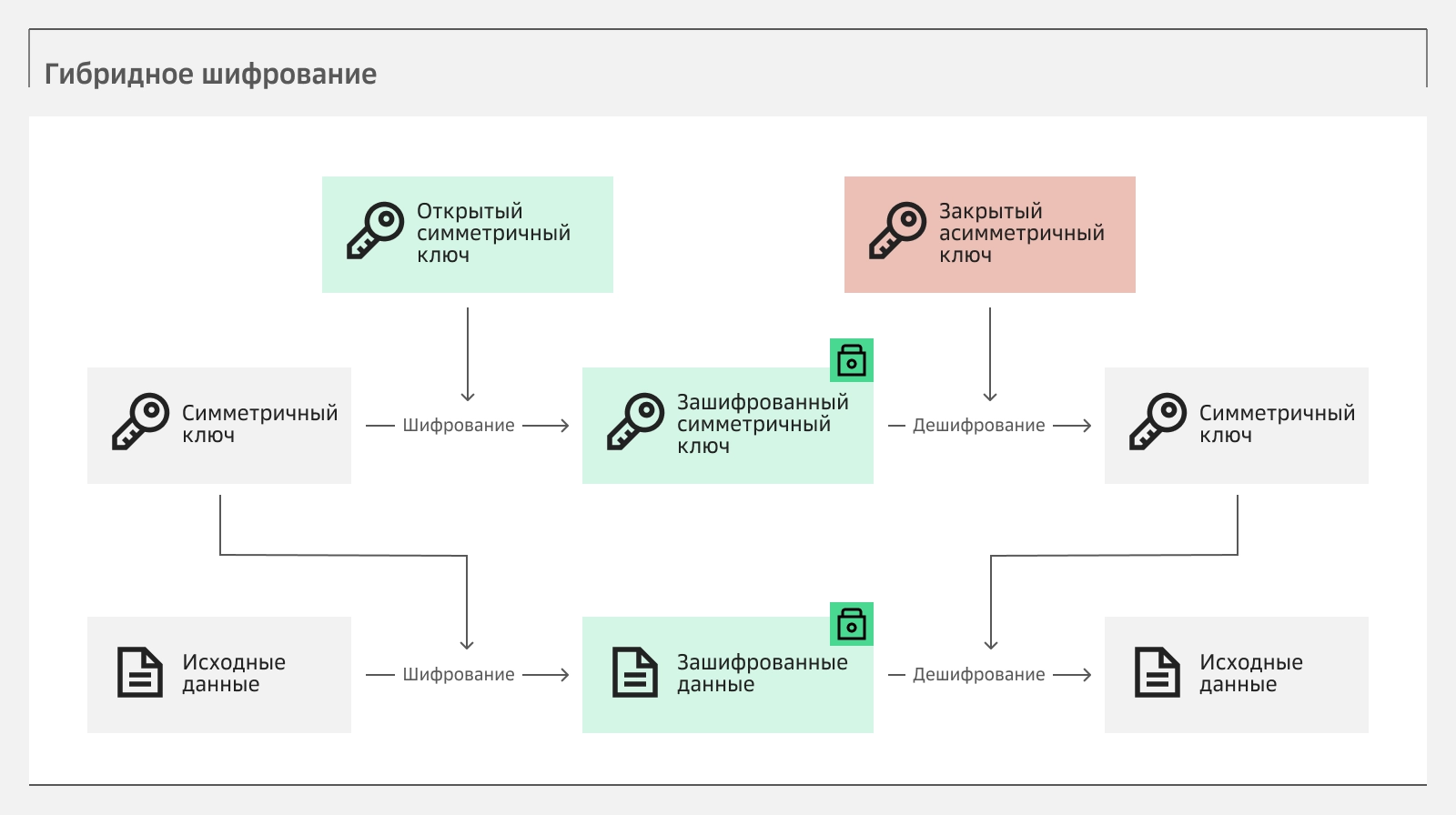

Схема асимметричного шифрованияГибридные методы шифрования информации

Это компромисс между двумя вышеописанными подходами к защите данных.

При использовании гибридных методов шифрования сообщения с информацией шифруются симметрично, а ключи для шифрования и расшифрования — ассиметрично. Выходит, что получателю сначала нужно расшифровать ключ, а затем сообщение.

Гибридные методы позволяют создать защищенный канал для передачи данных. А для контроля доступа к самим вычислительным ресурсам, обрабатывающим эти данные, используются другие важные инструменты, такие как Evolution Security Groups, которые позволяют гибко управлять сетевым трафиком виртуальных машин.

Таким образом, гибридные методы используются, если асимметричное шифрование кажется долгим и сложным, а симметричное — небезопасным. Гибридный подход позволяет соблюсти баланс между скоростью и надежной защитой данных.

Плюсы | Минусы |

Оптимальная производительность. Симметричное шифрование данных обеспечивает высокую скорость, а асимметричное — безопасную передачу ключа. | Высокие требования к инфраструктуре. Требуется развертывание и поддержка PKI (Инфраструктуры открытых ключей) для управления цифровыми сертификатами. |

Безопасность канала связи. Исключает риск перехвата сеансового ключа благодаря его асимметричному шифрованию. | Риск компрометации закрытого ключа. Взлом асимметричного приватного ключа позволяет злоумышленнику расшифровать все перехваченные сеансовые ключи. |

Масштабируемость. Удобно для систем с большим количеством пользователей, так как для каждого сеанса связи генерируется новый уникальный ключ. | Сложность реализации. Необходима корректная и безопасная интеграция двух разных криптографических систем, что увеличивает вероятность ошибок. |

Универсальность. Сочетает в себе сильные стороны обоих подходов, обеспечивая и эффективность, и безопасный обмен ключами. | Накладные расходы. Каждый сеанс связи включает этап асимметричного шифрования, что создает дополнительную нагрузку при установке соединения. |

Использование гибридных методов

Использование гибридных методовХеширование

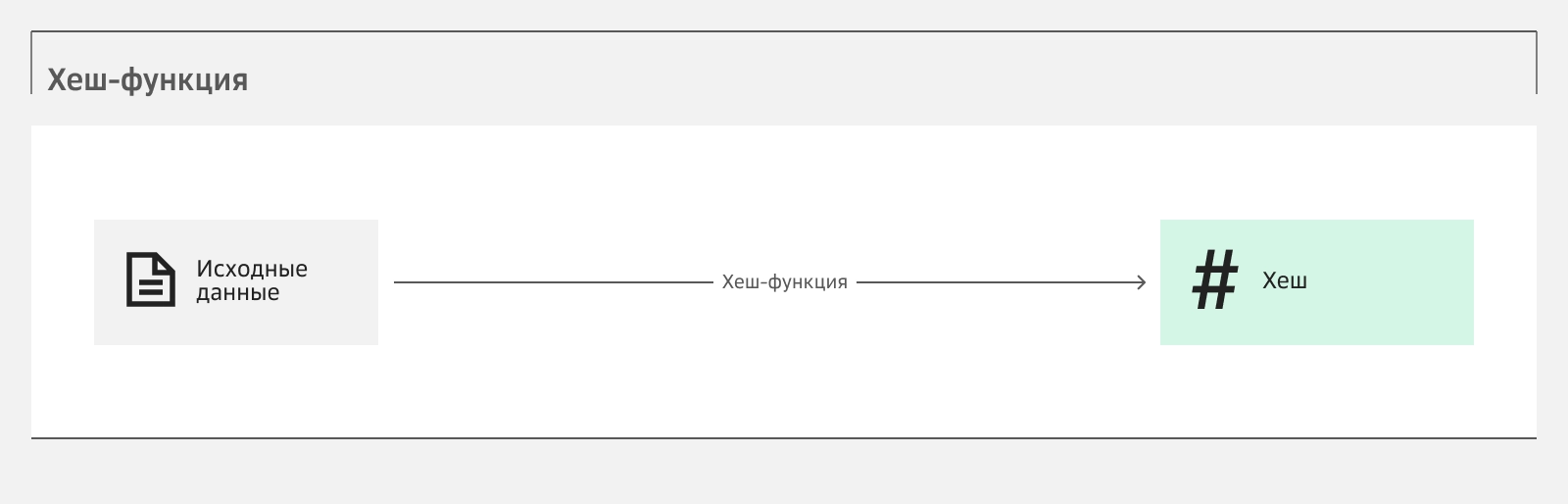

Еще один метод криптографического преобразования — хеш-функции. Это алгоритмы, позволяющие представлять данные в виде строк фиксированной длины.

Хеш-функции применяются для:

проверки целостности данных путем сравнения полученных хешей с исходниками. Поскольку строки одинаковой длины, значения должны совпадать. Отклонения говорят об изменении информации;

создания электронной подписи. Хеширование применяется в ходе формирования КЭП, для ее распознавания и проверки подлинности;

защита паролей от компрометации. Хеш-алгоритмы преобразовывают пароли для безопасного хранения.

Плюсы | Минусы |

Эффективность аутентификации. Широко применяются для проверки целостности данных и паролей (в виде хешей) без их раскрытия. | Накладные расходы. Вычисление криптостойких хешей требует ресурсов, что может незначительно снижать производительность при интенсивной обработке. |

Гарантия целостности. Позволяют обнаружить малейшие изменения или повреждения в данных — даже один бит изменений необратимо меняет хеш. | Риск коллизий. Устаревшие алгоритмы уязвимы к ситуациям, когда разные данные дают одинаковый хеш, что подрывает доверие к целостности. |

Высокая скорость работы. Обеспечивают быстрое вычисление «отпечатка» данных для оперативного поиска или проверки. | Необратимость. Невозможно восстановить исходные данные из хеша, что исключает их использование для шифрования. |

Детерминированность. Одни и те же входные данные всегда дают одинаковый хеш, что обеспечивает предсказуемость и надежность проверок. | Уязвимость к атакам. Алгоритмы могут устаревать и становиться мишенью для атак подбора (например, «радужные таблицы»), требуя перехода на более стойкие методы. |

Стандарт, посвященный хешированию — ГОСТ Р 34.11-2012. Он описывает семейство хеш-функций «Стрибог», которые применяются в криптографических методах защиты данных.

Схема шифрования с помощью хеш-функции

Схема шифрования с помощью хеш-функцииКак работают СКЗИ

Работу средств криптографической защиты можно рассматривать с точки зрения реализации конкретных решений. Рассмотрим особенности программных и программно-аппаратных СКЗИ, разберем принцип шифрования.

Программные и программно-аппаратные СКЗИ

Программные средства криптографической защиты устанавливаются на устройства и работают в оперативной памяти. То есть их можно загрузить или удалить, как и любое программное обеспечение.

Для наглядности различия между программными и программно-аппаратными СКЗИ представлены в виде таблицы.

Критерий | Программные СКЗИ | Программно-аппаратные СКЗИ |

Хранение ключей | В памяти или на диске компьютера | В защищенном аппаратном модуле |

Безопасность | Зависит от защищенности ОС и компьютера. Теоретически уязвимы к вирусам, руткитам | Надежная защита от несанкционированного копирования ключей |

Скорость работы | Снижается при больших объемах данных | Высокая |

Мобильность | Можно легко установить на любой компьютер | Нужно физически переносить модуль |

Удобство | Подойдет для массового развертывания | Менее удобны, чем программные — требуется носить устройство, подключать его |

Применение | Локальная защита, небольшие организации, тестовые решения | Критичные системы, банки, госструктуры и компании, где важна максимальная защита ключей и соответствие требованиям регуляторов |

Пошаговый алгоритм криптографической защиты

Процесс шифрования информации выглядит так:

Генерация ключей внутри системы. Если алгоритм симметричный, то ключ один, если асимметричный — пара.

Надежное хранение ключей в специальных модулях или на электронных носителях. По каналам связи ключи передаются с помощью защищенных протоколов.

Шифрование данных с помощью выбранных криптографических алгоритмов и симметричного ключа, либо открытого ключа, если шифрование ассиметричное.

Хранение или передача зашифрованной информации. При передаче данных используются специальные протоколы, обеспечивающие аутентификацию участников соединения.

Расшифрование информации с помощью симметричного ключа, или, если шифрование ассиметричное, то открытого или закрытого ключей для восстановления исходного формата.

Проверка целостности данных и аутентификация сообщений с помощью хеш-функций и электронных подписей.

Законодательное регулирование в части использования криптографических методов

В России использование СКЗИ регулирует ФСБ России. Один из основных документов регуляции — Приказ №378. Полное название — «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных (ПНд) при их обработке в информационных системах». Этот документ диктует требования к защите персональных данных и регламентирует использование СКЗИ в соответствии с уровнями защищенности, описанными в таблице.

Уровень | Характеристика | Кому подходит | Меры защиты |

1 уровень (высший) | Обрабатываются специальные категории персональных данных, утечка которых принесет глобальный ущерб | Государственные органы, медицинские учреждения, банки, операторы биометрических систем | Контроль целостности, аудит, ограничение доступа, журналирование действий, сертифицированные СЗИ, СКЗИ класса КВ и КА |

2 уровень | Обрабатываются конфиденциальные данные, компрометация которых приведет к значительным последствиям | Средние компании, частные клиники, образовательные организации | Часть мер 1 уровня: идентификация и аутентификация пользователей, защита от НСД, контроль доступа, антивирусы, СКЗИ классов КС1, КВ и КА |

3 уровень | Обрабатываются такие персональные данные, как ФИО, телефон, адрес. При утечке не будет серьезных последствий | Небольшие компании, сайты с регистрацией пользователей, интернет-магазины | Базовые меры: парольные политики, брандмауэр, резервное копирование, защита от вирусов, СКЗИ классов КС1, КВ и выше |

4 уровень (минимальный) | Обрабатываются общие ПНД, последствия от утечки которых будут почти неощутимы | Организации, которые обрабатывают персональные данные в ограниченном объеме или используют общедоступные сведения | Минимальные меры: назначение ответственных за обработку ПНд, защита носителей данных, применение СКЗИ низких классов |

Классы средств криптографической защиты согласно классификации ФСБ России

СКЗИ делятся на классы в зависимости от уровня защиты и эффективности против определенных угроз. Есть такие варианты:

КС1 — эффективность против внешних атак, когда хакеры получают информацию об атакуемых системах из общего доступа либо вообще ей не располагают. Это минимальная защита;

КС2 — защита изнутри корпоративной системы. Предполагается, что злоумышленники в курсе, как работает криптография;

КС3 — защита от атак злоумышленников, которые имеют или могут получить прямой доступ к СКЗИ;

КВ — защита от атак, реализуемых теми, кто владеет данными об используемых СКЗИ и их уязвимостях;

КА — эффективность против атак, инициаторы которых знают информационные системы изнутри и осведомлены даже о недекларированных возможностях СКЗИ. Такая защита считается наиболее надежной.

Использование криптографических средств

СКЗИ используют компании и провайдеры, предоставляющие облачные решения для обработки и хранения информации. Например, в сервисе Evolution Object Storage от Cloud.ru данные защищены ключом клиента или ключом управляемого сервисом Evolution Key Management.

Отрасли, где применяются средства криптографической защиты

СКЗИ востребованы, например, госструктурах, энергетике, финансах. Примеры применения:

защита государственных информационных систем и критической инфраструктуры: шифрование данных, создание защищенных соединений;

защита персональных данных: шифрование каналов связи и баз данных;

безопасный удаленный доступ: организация защищенных VPN-подключений, аутентификация через аппаратные токены или смарт-карты с криптографией ГОСТ;

безопасные банковские транзакции — шифрование соединений между клиентами и серверами;

безопасная электронная коммерция — использование электронной подписи для подтверждения платежных поручений.

Применение шифровальных средств криптографической защиты для работы с электронной подписью

Мы упоминали в статье электронную подпись, которая в цифровом поле заменяет рукописную. Чтобы ее получить, необходимо обратиться с документами (паспорт, ИНН, СНИЛС) в удостоверяющий центр, указанный на сайте Минцифры.

В удостоверяющем центре выдают сертификат, открытый и закрытый ключи для квалифицированной электронной подписи. Все записывается на аппаратный токен, который выступает носителем информации. Если электронная подпись выдается удостоверяющим центром ФНС, токен должен быть сертифицирован ФСТЭК или ФСБ России. Это гарантирует, что закрытый ключ не будет экспортирован — то есть его нельзя скопировать на другой носитель.

Для работы с КЭП используются программные и программно-аппаратные СКЗИ. Программные нужно устанавливать на устройство, а аппаратные уже встроены в носитель (токен).

Использование СКЗИ в международных операциях

Криптографические методы применяются в глобальной защитной практике, поскольку госструктуры и компании сотрудничают с зарубежными партнерами. В этом случае выбирайте СКЗИ с поддержкой международных стандартов.

Заключение

Число кибератак растет с каждым годом, поэтому компании должны защищать конфиденциальную информацию, в том числе с помощью СКЗИ. Кроме того, использование таких инструментов позволит работать в соответствии со стандартами безопасности, законодательством и регуляторными требованиями. Эксперты Cloud.ru помогут определиться с классом защиты и подобрать решения.