Информационная безопасность: зачем нужна, как ее обеспечить, советы начинающим свой путь в ИБ

Информационная безопасность сегодня — не просто техническая необходимость, а основа выживания бизнеса в цифровую эпоху. Регулярные утечки данных, кибератаки и ужесточение законодательства делают ИБ критически важной для компаний любого масштаба — от международных корпораций до малого бизнеса и частных лиц.

Эта статья — гид для начинающих, который поможет разобраться в основах защиты информации. Рассмотрим не только теоретические принципы, но и конкретные угрозы, методы защиты, востребованные профессии в ИБ — все, что нужно для понимания этой быстроразвивающейся сферы и первых шагов в ней.

- Что такое информационная безопасность

- Зачем нужна информационная безопасность

- Как обеспечить информационную безопасность

- Практические шаги: как разработать политику информационной безопасности

- Различия между информационной безопасностью и кибербезопасностью

- Перспективы работы в сфере информационной безопасности

Что такое информационная безопасность

Информационная безопасность (ИБ) — это практика защиты данных от любых угроз, будь то утечки, взломы или случайное повреждение. В IT под ИБ часто понимают защиту данных только от цифровых угроз, но за это «в ответе» кибербезопасность, более узкое направление ИБ.

ИБ подразумевает защиту информации на всех уровнях, цифровом и аналоговом. Например, политика ИБ устанавливает правила хранения бумажных документов и регламентирует, как нужно защищать дата-центры: с охраной, контрольно-пропускной системой, механизмами охлаждения, защиты от землетрясений и пожаров.

В основе ИБ лежат три принципа, которые называют триадой CIA, или КЦД. Речь идет о конфиденциальности (Confidentiality), целостности (Integrity) и доступности (Availability). Расскажем подробнее о каждом принципе:

Конфиденциальность — гарантия, что данные увидят только те, у кого есть право их просматривать. На практике это реализуется через шифрование, многофакторную аутентификацию и разграничение прав доступа.

Целостность — уверенность в том, что информация остается точной и неизменной. Несанкционированное редактирование, удаление или подмена данных должны быть исключены. Например, система контроля версий не позволит изменить финансовый отчет без согласования и оставит запись о том, кто и когда вносил правки.

Доступность — обеспечение бесперебойного доступа к данным и системам для авторизованных пользователей. Даже во время хакерских атак или технических сбоев сотрудники должны иметь возможность работать. Это достигается за счет резервных копий, отказоустойчивого оборудования и DDoS-защиты.

Эти три принципа работают вместе: данные должны быть защищены от чужих глаз, оставаться неизменными и быть доступными в любой момент.

Зачем нужна информационная безопасность

Организации постоянно сталкиваются с рисками ИБ, на устранение последствий кибератак или утечек уходят миллиарды долларов и триллионы рублей. В этом разделе остановимся на разновидностях угроз и их последствиях.

Выявление угроз

Угрозы информационной безопасности можно разделить на две категории в зависимости от источника: внешние и внутренние.

Внутренние угрозы исходят от сотрудников, подрядчиков или любых лиц, у которых есть легальный доступ к системам компании. Действия этих лиц могут быть умышленными или случайными:

Неосторожные действия персонала. К примеру, сотрудник отправил конфиденциальную информацию не тому человеку, открыл ссылку из фишингового письма, скачал файл с незащищенного сайта и заполучил себе вирус на компьютер. Или потерял рабочий ноутбук со слабым паролем, а злоумышленник нашел устройство и без труда получил доступ к корпоративным данным.

Умышленные действия изнутри. Бывает, когда сотрудники действуют со злым умыслом, например, копируют БД на съемные носители и пересылают конкурентам. По данным отчета Cybersecurity Insiders за 2024 год, 51% организаций за 12 месяцев столкнулись с шестью или более внутренними атаками. А у 29% этих компаний стоимость устранения последствий превысила 1 млн долларов.

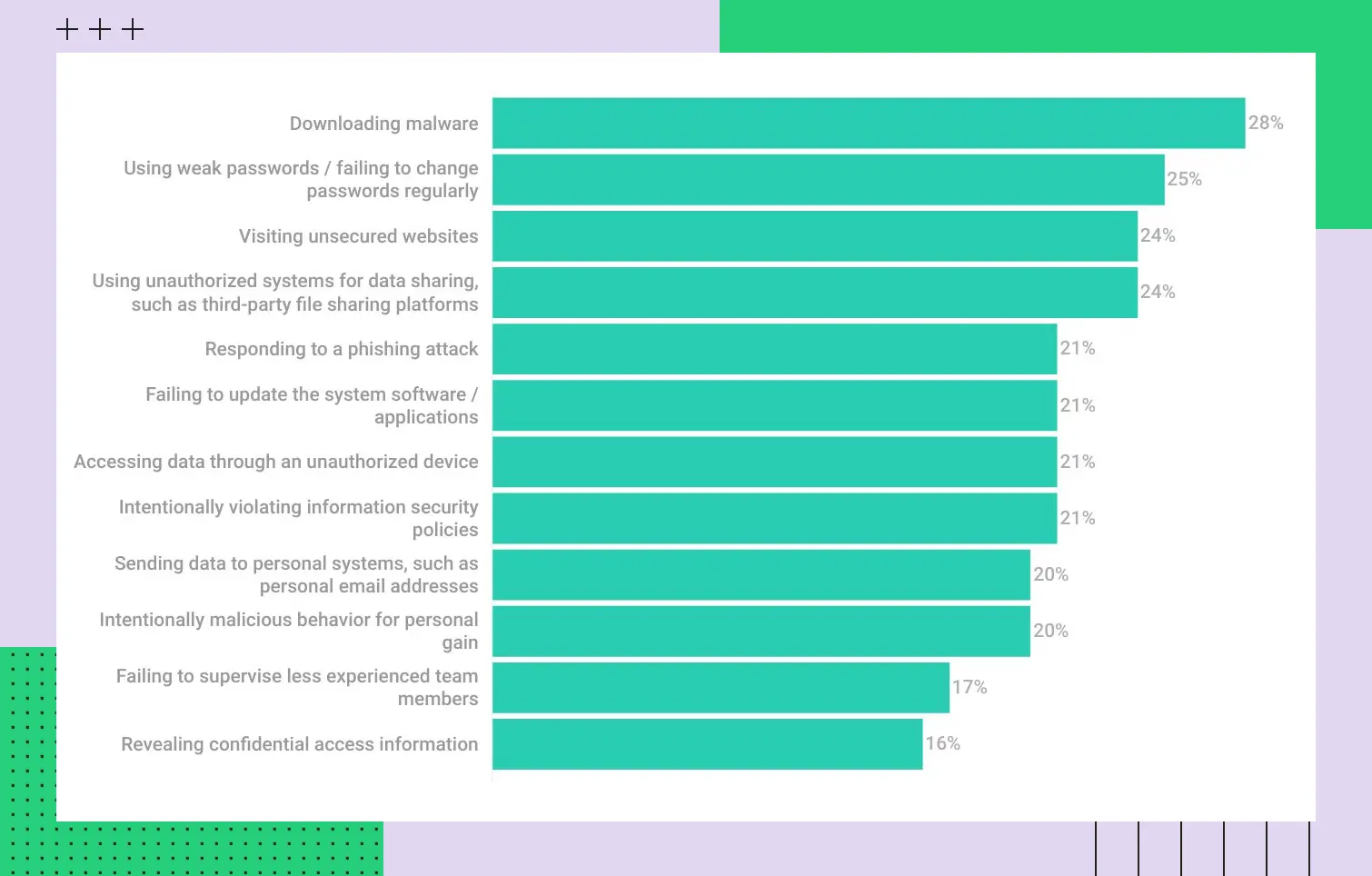

Причины, по которым сотрудники чаще всего провоцируют инциденты ИБ. В топе — установка вредоносного ПО, слабые пароли и посещение незащищенных сайтов.

Причины, по которым сотрудники чаще всего провоцируют инциденты ИБ. В топе — установка вредоносного ПО, слабые пароли и посещение незащищенных сайтов. Внешние угрозы исходят от сторонних лиц и организаций. Согласно опросу PwC, 45% руководителей крупнейших российских компаний считают киберугрозы одной из основных проблем, которые мешают развитию бизнеса. Ниже разберем, что относится к внешним угрозам.

Вредоносное ПО (ВПО):

Вирусы — программы, которые могут красть данные или блокировать важные системы, останавливать работу бизнеса. Чтобы распространяться, вирусу нужен человек — чтобы тот, например, открыл вложение в фишинговом письме. Тогда вирус загрузится на компьютер.

Компьютерные черви способны самокопироваться через сеть. Так они заражают другие компьютеры, для этого даже не нужно участие пользователя.

Программы-вымогатели (ransomware) шифруют важные данные, чтобы жертва потеряла к ним доступ, и требуют выкуп за дешифровку.

Трояны маскируются под обычные легитимные программы, чтобы получить доступ к системам.

Кейглоггеры фиксируют, какие клавиши нажимает пользователь. Так программа крадет логины, пароли и конфиденциальные данные.

Сетевые атаки. Это DDoS- или DoS-атаки, с помощью которых злоумышленники делают тысячи и миллионы запросов на один ресурс. Это перегружает серверы и делает сервис недоступным. Еще сюда относится тип атаки Man-in-the-Middle — это ситуации, когда две стороны обмениваются данными, но между ними возникает посредник, которые эти данные перехватывает. Такое может произойти, например, при подключении к незащищенному общественному Wi-Fi.

Социальная инженерия. Мошенники обманывают сотрудников, чтобы заставить их раскрывать пароли или отправлять конфиденциальную информацию. Для этого используют фишинг — злоумышленник притворяется доверенным лицом, у жертвы снижается бдительность, и она передает личные данные. Еще распространен претекстинг — создание вымышленных правдоподобных сценариев, чтобы заполучить информацию.

Атаки на приложения:

SQL-инъекции — внедрение вредоносного SQL-кода в запросы к базе данных.

XSS-атаки — включение вредоносных скриптов в веб-страницы, чтобы через них атаковать пользователей.

Drive-by загрузки — автоматическая загрузка вредоносного ПО, когда человек заходит на зараженный сайт.

Целевые атаки. Здесь выделим APT-атаки (Advanced Persistent Threat, или постоянную серьезную угрозу) и атаки на цепочки поставок:

APT-атака — тщательно спланированная кампания, которая выполнена подготовленной группой хакеров. Тут используются сложные методы, и эти атаки целенаправленные, например, против конкретной компании, должностного или медийного лица.

Атаки на цепочки поставок выполняются через скомпрометированных поставщиков или партнеров. Допустим, девопс использует в работе какой-то инструмент и думает, что тот просто облегчает ему работу. Но еще на этапе разработки приложения туда вшили вредоносный код, и тысячи людей, которые используют сервис, установили этот код себе на компьютер.

Чтобы узнать больше о киберугрозах, советуем изучить Банк данных угроз и уязвимостей безопасности информации (БДУ). В России это официальный источник, где есть сведения об основных угрозах, уязвимостях и рисках, с которыми сталкивается бизнес и физлица.

Последствия недостаточной защиты

Если кибератака оказалась успешной, или на утечку данных повлияли неосторожные действия сотрудника, потери могут быть крайне болезненными. Например, компания может столкнуться с порицанием, штрафами от государственных регуляторов, остановкой работы. По организации может прокатиться волна увольнений — или она может вовсе обанкротиться.

Подробнее расскажем о каждом сценарии последствий, с которыми сталкиваются компании из-за киберугроз:

Финансовые потери. Компании несут прямые убытки от хищения средств со счетов, компенсаций клиентам или выплаты штрафов, допустим, за нарушение законодательства о защите персональных данных. Например, в 2019 году американское медицинское агентство Retrieval-Masters Creditors Bureau Inc. обанкротилось после утечки данных о 12 млн клиентов, так как не смогла выплатить 4 млн долларов компенсаций. По данным Центробанка РФ, из-за хакерских атак в 2022 году российские банки потеряли 14,2 млрд рублей.

Репутационный ущерб и потеря доверия. Утечки данных подрывают доверие клиентов и партнеров, что ведет к оттоку клиентов и потере доли рынка. Более 55% расходов на ликвидацию последствий инцидентов тратится на решение проблем, связанных с репутационными потерями.

Операционные риски и остановка бизнеса. Кибератаки, такие как DDoS или ransomware, могут парализовать работу компании, сделать недоступными критически важные системы и данные. Это приводит к простоям, срыву сделок и нарушению договорных обязательств.

Как обеспечить информационную безопасность

По данным Gartner, защититься от каждой угрозы почти невозможно. Нужно сосредоточить усилия и ресурсы на наиболее вероятных и серьезных рисках. В этом разделе расскажем, как понять, значима ли угроза и как от нее защититься на уровне ИБ-стратегии и конкретных технических средств.

Основные меры и стратегии

Киберугрозы можно разделить на следующие категории:

Основные угрозы. О них давно известно, эти проблемы остаются актуальными из года в год.

Угрозы с высоким потенциалом. Они набирают обороты, но о них известно меньше, чем об основных. Эти угрозы могут быть связаны, например, с развивающимися или только получающими распространение технологиями: AI, облачными вычислениями.

Неопределенные угрозы. Опасности, с которыми не до конца понятно, насколько их опасаться. Угрозы могут оказаться и правда существенными, а могут — раздутыми и отвлекающими от более важных проблем. Организации сами решают, какие конкретно угрозы для них опасны, а значимость каких преувеличена.

Рекомендации Gartner, на какие факторы смотреть, чтобы решить, инвестировать ли деньги и время в борьбу с конкретной угрозой.

Рекомендации Gartner, на какие факторы смотреть, чтобы решить, инвестировать ли деньги и время в борьбу с конкретной угрозой.Какие стратегии используются, чтобы обеспечить цифровую безопасность:

Принцип минимальных привилегий (Least Privilege). Каждый сотрудник получает доступ только к тем данным и системам, которые нужны в рабочих задачах.

Обучение сотрудников. По данным Лаборатории Касперского за 2023, человеческий фактор стал причиной 65% инцидентов в ИБ за предшествующие два года. Рассказывайте, как распознать фишинг, обращаться с корпоративными устройствами, конфиденциальными документами, задать надежный пароль.

Разработка и тестирование инцидент-плана. У компании должен быть четкий и заранее отработанный план действий на случай, если киберинцидент все же произойдет. Это минимизирует время простоя и финансовые потери.

Комплексная защита (Defense in Depth). Не останавливайтесь на одном уровне защиты. Это снизит риск того, что злоумышленник осуществит задуманное. Например, если злоумышленник обойдет межсетевой экран, далее он застопорится на системе обнаружения вторжений.

Регулярное обновление ПО. Это закрывает уязвимости ОС и приложений, которые активно используют киберпреступники.

Резервное копирование. Настройте автоматические бэкапы важных данных на внешние носители или в облако. Это защитит информацию от программ-вымогателей (ransomware) и аппаратных сбоев. Рекомендуется следовать правилу 3-2-1. Всего держите три копии данных, две из которых разместите на двух разных носителях, еще одну — в удаленном хранилище.

Защита конфиденциальных данных при работе с AI. Не загружайте в публичные AI-сервисы персональные данные клиентов, финансовую отчетность и любую конфиденциальную или чувствительную информацию. Если предоставить модели такие данные, это сделает их доступными для обучения или выдаст в ответе другим пользователям. К примеру, когда те спросят нейросеть о финансах, в качестве ответа модель использует ваш конфиденциальный финотчет. Лучше разворачивать корпоративные AI-инструменты, интегрируя их в рабочую среду через API.

Технические средства защиты

Расскажем, какие инструменты образуют техническую основу для системы защиты:

Межсетевые экраны (Firewalls). Это программные или аппаратные «стражники», которые фильтруют входящий и исходящий сетевой трафик на основе заданных правил. Межсетевые экраны нового поколения (NGFW) анализируют не только адреса и порты, но и содержание трафика, и блокируют сложные угрозы.

Антивирусы и EDR-решения. Традиционные антивирусы, основанные на сигнатурах, сегодня дополняются продвинутыми системами — EDR (Endpoint Detection and Response). EDR мониторят поведение устройств в реальном времени, выявляют и пресекают подозрительную активность, которую не замечают классические антивирусы.

Системы обнаружения и предотвращения вторжений (IDS/IPS). IDS (Intrusion Detection System) работают как сигнализация, обнаруживая атаки в сетевом трафике. IPS (Intrusion Prevention System) — это «охранник», который не только находит, но и автоматически блокирует атаку.

Системы предотвращения утечек данных (DLP). Эти инструменты контролируют каналы передачи информации (email, мессенджеры, USB-порты), блокируют попытки несанкционированной отправки конфиденциальных данных за пределы компании.

Многофакторная аутентификация (MFA). Для доступа к критически важным системам обязательно используйте MFA. Даже если злоумышленник украдет пароль, без второго фактора — например, одноразового кода из приложения вроде Google Authenticator — в систему он не войдет.

Практические шаги: как разработать политику информационной безопасности

Политика информационной безопасности — документ, где прописаны правила, процедуры и принципы, по которым организация защищает данные от угроз: несанкционированного доступа, взлома, утечек. Политика ИБ определяет, какая информация считается критичной, у кого и при каких условиях есть к ней доступ, кто в ответе за ее сохранность, как действовать в случае инцидентов.

В этом разделе расскажем, каким шагам и принципам следовать при создании политики ИБ:

Классифицировать данные и определить права доступа. Политика должна четко определять категории информации: публичная, внутренняя, конфиденциальная. А еще устанавливать правила доступа к данным в соответствии с принципом минимальных привилегий.

Установить процедуры управления инцидентами. Документ должен содержать четкий алгоритм действий при обнаружении киберинцидента: кого уведомлять, как изолировать угрозу и восстанавливать работоспособность систем.

Регламентировать использование устройств и облачных сервисов. Политика должна устанавливать правила использования личных устройств для работы (BYOD), требования к сложности паролей, порядку обновления ПО. Еще важно включить перечень одобренных сервисов, например, облачных хранилищ, мессенджеров, текстовых редакторов, сред разработки.

Учесть правовые аспекты и соответствие требованиям. Для российских компаний политика должна учитывать, например, требования 152-ФЗ «О персональных данных», приказов и постановлений ФСТЭК России, которые устанавливают стандарты технической защиты информации.

Различия между информационной безопасностью и кибербезопасностью

Информационная безопасность (ИБ) и кибербезопасность часто используются как синонимы, но между есть различия. Информационная безопасность — более широкое понятие, которое описывает защиту данных во всех формах, не только цифровых. Кибербезопасность можно назвать подразделом ИБ, который описывает, как защищаться именно от цифровых угроз.

Чтобы было нагляднее, покажем разницу между ИБ и кибербезопасностью в таблице:

Информационная безопасность | Кибербезопасность | |

Область применения | Защищает информацию во всех формах — как цифровой, так и аналоговой: бумажные документы, устные переговоры, физическая безопасность бумаг или серверов, например, защита от затопления или пожара | Фокусируется на защите только цифровых данных и инфраструктуры от кибератак в интернете и компьютерных сетях |

Типы угроз | Цифровые атаки, неправильное хранение данных, физические угрозы вроде кражи, утери устройства или обмана человека, из-за чего тот передаст данные не тем людям | Целенаправленные кибератаки: вредоносное ПО, фишинг, DDoS, взлом сетей |

Цель | Обеспечение конфиденциальности, целостности и доступности информации независимо от носителя | Защита цифровых активов от несанкционированного доступа, обеспечение устойчивости IT-инфраструктуры |

Пример взаимодополнения ИБ и кибербезопасности. Политика ИБ запрещает вынос конфиденциальных документов из офиса, а средства кибербезопасности обеспечивают выполнение этого правила. Например, блокируют отправку конфиденциальных документов по email получателям не из одобренной ИБ-департаментом базы или запрещают копировать отчеты на USB-накопители.

Перспективы работы в сфере информационной безопасности

Российский рынок ИБ испытывает острую нехватку квалифицированных кадров. По данным директора по IT и кибербезопасности hh.ru Татьяны Фоминой, за первые четыре месяца 2025 года было открыто около 42 000 вакансий в ИБ. Это почти половина общего числа вакансий за 2024 год. Больше всего вакансий размещают IT-компании, финансовый сектор, ритейл и телекоммуникации.

В этом разделе расскажем, какие профессии есть в ИБ, с какими вызовами сталкивается рынок и что делать человеку, который начинает свой путь в профессии «безопасника».

Роли и обязанности специалистов по ИБ

Профессии в ИБ условно делятся на красную (Red Team) и синюю команду (Blue Team). Специалисты из красной команды имитируют атаки, чтобы искать уязвимости — этим занимаются, к примеру, этичные хакеры, или пентестеры. Синяя команда — более классический пул профессий, где специалисты выстраивают защиту: разрабатывают политики безопасности, внедряют инструменты, которые защитят данные от взломов и утечек.

Вот некоторые из ролей, которые есть в информационной безопасности:

Специалист по защите информации, инженер ИБ. Внедряет и настраивает средства защиты: межсетевые экраны, антивирусы, системы шифрования. Разрабатывает политики безопасности и контролирует их соблюдение в компании. Расследует инциденты и устраняет уязвимости в IT-инфраструктуре.

Аналитик SOC (Security Operations Center). Круглосуточно отслеживает события безопасности, которые поступают от систем мониторинга. Анализирует и классифицирует инциденты, определяет их критичность. Координирует реагирование на атаки и восстанавливает работоспособность систем.

Пентестер, этичный или белый хакер. Легально тестирует IT-системы компаний на проникновение, имитирует действия злоумышленников. Обнаруживает уязвимости в веб-приложениях, сетях и программном коде. Составляет подробные отчеты с рекомендациями по устранению найденных недостатков.

Специалист по киберрасследованиям, или цифровой форензике. Расследует киберинциденты после их возникновения: анализирует логи, восстанавливает хронологию событий. Ищет следы компрометации и определяет масштабы ущерба, формирует доказательную базу для судебных разбирательств.

DevSecOps, или специалист по безопасной разработке. Интегрирует практики безопасности в процесс разработки ПО, настраивает и автоматизирует инструменты проверки кода на уязвимости. Обучает разработчиков безопасным методам программирования.

Аналитик по безопасности AI. Оценивает риски, связанные с использованием искусственного интеллекта в бизнесе. Разрабатывает меры защиты данных, которые используются для обучения моделей, и контролирует их этичное применение.

Менеджер по информационной безопасности. Управляет программой безопасности организации: разрабатывает стратегию, распределяет ресурсы и контролирует выполнение требований. Отвечает за аудит, соответствие политики ИБ стандартам и законодательству.

Как начать карьеру в ИБ

Руководители ИБ-департаментов и рекрутеры отмечают дефицит квалифицированных кадров: рынок пополняется junior-специалистами, но остро не хватает middle и senior. Также директор по развитию образовательной деятельности группы компаний «Солар» Никита Обидин рассказал, что среди кандидатов, которые претендуют на вакансии уровня middle, около 40–50% не справляются с техническим собеседованием.

На карьерном портале Cloud.ru размещаем наши вакансии в кибербезопасности. Посмотрите, какие возможности мы предлагаем — возможно, именно с нами у вас случится долгожданный карьерный мэтч.

В этом разделе обсудим, что важно знать и уметь, чтобы работать в информационной безопасности. Советы больше подойдут начинающим специалистам или тем, кто пока рассматривает для себя карьеру в ИБ. Но, возможно, и опытные «безопасники» найдут что-то полезное.

Знание базового стека технологий. Основой для специалиста по ИБ являются знания в IT. Ключевые области: сетевые технологии (TCP/IP, DNS, VPN) и администрирование операционных систем, особенно Linux.

Профильное высшее образование или курсы в EdTech компаниях. Получить высшее образование по специальности «Информационная безопасность» можно в ведущих технических вузах, например в МГТУ им. Баумана, МФТИ, НИЯУ МИФИ, ИТМО. Отсутствие диплома возможно компенсировать опытом и качественными сертификатами, но окончание вуза по профилю станет весомым плюсом.

Практика. Без практических навыков устроиться на работу очень сложно. Используйте образовательные платформы, такие как TryHackMe и Hack The Box, которые предлагают виртуальные лаборатории для отработки навыков взлома и защиты в безопасной среде.

Специализация. Изучите направления ИБ и выберите то, что интересно. Определитесь, хотите ли вы атаковать системы (Red Team) или защищать их (Blue Team). Также советуем помониторить вакансии и посмотреть, что предлагают компании — это один из самых простых и надежных способов узнать, что нужно рынку.

Начало со стартовой позиции. Не стремитесь сразу на высокооплачиваемую должность. Рассмотрите позиции аналитика в SOC, инженера технической поддержки или системного администратора. Это позволит наработать опыт и понять внутренние процессы, а дальше уже двигаться по карьерной лестнице.

Нетворкинг. Посещайте профессиональные конференции и хакатоны. Общение с действующими специалистами помогает быть в курсе трендов, находить интересные вакансии и добавлять себе пет-проекты в портфолио.