Брутфорс-атаки: от базовых принципов до защиты корпоративных систем

Брутфорс, или атака полным перебором — старый, но по-прежнему распространенный способ взлома пользовательских аккаунтов. С его помощью хакеры могут получить доступ к корпоративным IT-системам и данным, что повлечет за собой финансовые и репутационные потери. Планируя стратегию защиты от брутфорса, нужно учитывать все риски и идти на опережение — использовать проверенные средства борьбы с хакерскими схемами. Рассказываем, к чему готовиться и что предпринять.

Что такое брутфорс-атака

Свое название брутфорс-атака получила от английского «brute force», что означает «грубая сила». И оно полностью отражает суть этой атаки, которая осуществляется методом угадывания паролей и учетных данных. Эта атака не про тонкий подход и сложные схемы — она про действия напролом.

Создание сложных паролей — это основа защиты от взлома перебором

Создание сложных паролей — это основа защиты от взлома перебором

Первые брутфорс-атаки проводились еще в начале 1970-х годов, но тогда их методы были более примитивными. Другого и не требовалось: в то время учетные данные хранились в открытых базах, поэтому хакерам оставалось только подбирать распространенные комбинации и сравнивать их с хешированными значениями из этих баз.

Позже появились первые программы для автоматического перебора паролей — эмуляторы crypt, которые могли перебирать до 1 000 комбинаций в секунду. Однако на этом эволюция не остановилась. Например, с появлением мощных графических процессоров (GPU) производительность брутфорс-атак взлетела до сотен тысяч и даже миллионов паролей в секунду. Это позволило массово атаковать аккаунты.

Цели брутфорс-атак

Потенциальная мишень хакеров — любые системы, которые принимают логины и пароли. В первую очередь злоумышленников привлекают корпоративные сервисы и приложения, а также SSH-серверы. Под ударом и сайты, особенно созданные на базе CMS (систем управления контентом) с открытым исходным кодом, например, WordPress, Joomla, Drupal. Для них риски велики из-за того, что старые версии этих систем часто имеют уязвимости.

Теперь разберемся, зачем хакеры применяют брутфорс-атаки и взламывают аккаунты. Основные задачи:

проникновение в корпоративные IT-системы;

получение доступа к конфиденциальным данным;

перехват контроля над сетевыми ресурсами.

Хакеры могут преследовать политические мотивы или красть данные с целью получить выкуп. Также имеет место распространение фишинговых ссылок и вредоносного ПО.

Кстати, иногда брутфорс-атаки на корпоративные системы и сайты совершенно законны. В том случае, если проводятся не злоумышленниками, а «белыми» хакерами. Например, они используются для тестирования IT-инфраструктуры на проникновение и выявления уязвимостей, которые могут стать причиной настоящей атаки. Логика такая — если систему взломал «белый» хакер, то справится и обычный.

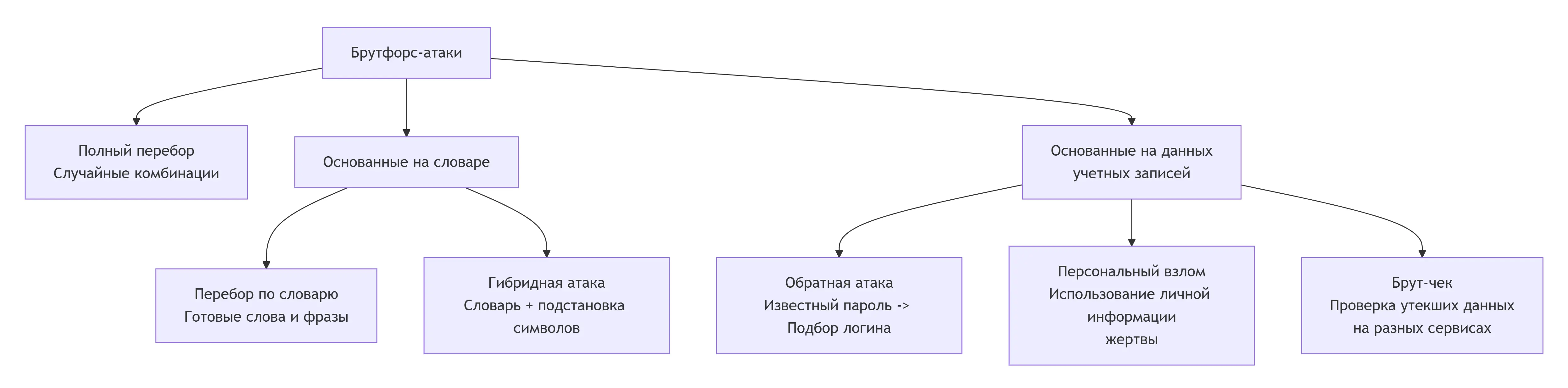

Классификация и методы брутфорс-атак

Брутфорс-атаки проводятся разными методами — от банальных до более продвинутых. Описываем шесть самых распространенных.

Перебор случайных символов

Это традиционный метод-угадайка. Хакеры вручную или с помощью специальных программ перебирают все возможные комбинации, пытаясь подобрать пароль. Если он простой, злоумышленники быстро справляются с задачей.

Перебор по словарю

В этом случае хакеры тоже подбирают пароль, только берут не случайные комбинации, а заранее подготовленные слова и фразы. Например, названия городов и предметов, цитаты из песен и фильмов, крылатые выражения.

Гибридная брутфорс-атака

Комбинация двух предыдущих методов. Например, к словам и фразам хакеры подставляют буквы, цифры и случайные символы. Так злоумышленникам удается угадывать более сложные комбинации.

Обратная атака

Метод, противоположный традиционному брутфорсу, когда хакеры перебирают разные пароли для одного логина. В случае обратной атаки злоумышленники используют общеизвестные или уже украденные пароли и подбирают для них учетные записи.

Персональный взлом

Брутфорс-атака аккаунта конкретного пользователя, которая подразумевает применение приемов социальной инженерии. При ее использовании злоумышленники сначала получают информацию о своей жертве — изучают страницы в социальных сетях, отправляют письма с просьбами сообщить данные, общаются со знакомыми и друзьями «мишени», а потом используют для взлома имена родственников, номера телефонов, даты рождения и другую личную информацию.

Брут-чек

Метод, когда хакеры не угадывают, а используют уже украденные или утекшие учетные данные. Задача злоумышленников — найти системы, куда подойдут эти логины и пароли.

Шесть главных методов брутфорс-атак

Шесть главных методов брутфорс-атакИнструменты для брутфорс-атак

Ручной перебор паролей — это долго и утомительно, особенно если атака массовая. Хакеры упрощают себе задачу с помощью специальных программ. Их много, поэтому рассмотрим наиболее популярные.

Hydra

Гибкий и быстрый инструмент, поддерживающий множество протоколов. Он помогает взламывать логины/пароли в Linux и Windows. Используется как начинающими, так и опытными хакерами.

Pydictor

Мощный инструмент для брутфорс-атак с помощью словарей, который позволяет создавать разные списки слов: например, с использованием цитат, веб-контента, устойчивых выражений. С помощью специальных фильтров можно задавать любые настройки и атрибуты взлома, а также анализировать файлы конфигурации в Windows, Linux, Mac. Из-за этих функций его часто используют не только хакеры, но и пентестеры, тестирующие системы на проникновение.

BruteX

Популярная программа с открытым исходным кодом. Она умеет автоматически подбирать возможные пароли для множества систем и сервисов, сканировать открытые порты.

Brutus

Мощный и быстрый инструмент для подбора учетных данных к почтовым аккаунтам и веб-сервисам с авторизацией через форму. Он может искать комбинации по словарю и генерировать случайные пароли.

Как работают инструменты для брутфорс-атак

Общий алгоритм работы с программами для подбора паролей:

Ввод хоста и порта сервиса.

Выбор протоколов.

Настройка количества используемых потоков и тайм-аута.

Подключение прокси для анонимности.

Настройки параметров для конкретных протоколов.

Как только все это будет сделано, программы начнут генерировать пароли и проверять комбинации на валидность. Большинство инструментов могут перебрать сотни тысяч и даже миллионы вариантов в секунду, а чтобы ускорить атаку, хакеры нередко подключают дополнительные облачные мощности и используют ботнеты.

Защита от брутфорс-атак

Брутфорс-атакам достаточно сложно противостоять, поскольку нельзя угадать, какая система заинтересует хакеров. Ваша задача — продумать комбинированную защиту всей IT-инфраструктуры. Рассказываем, какие методы будут эффективны.

Проработка парольной политики

Любые методы защиты от брутфорс-атак будут бессильны, если не работать с паролями. Действуйте так:

Используйте уникальные сложные пароли длиной от 12 символов. Откажитесь от банальных комбинаций вроде «123456789», «admin», «password» и тому подобных. Не используйте памятные даты, номера телефонов, имена. В надежном пароле должны быть строчные и заглавные буквы, специальные символы, цифры. Отлично, если вам сложно запомнить придуманную комбинацию — хакерам тоже будет трудно ее подобрать. Кстати, запоминать пароль не обязательно — можно пользоваться специальным сервисом хранения и копировать учетные данные оттуда.

Меняйте пароли хотя бы раз в 2-3 месяца. Делайте это незамедлительно, если приходят уведомления о попытках входа в аккаунт, которые совершали не вы. Если отреагировать быстро, есть шанс предотвратить взлом.

Используйте разные пароли для разных учетных записей. Если комбинация будет одна для всех систем — хакеры смогут за раз взломать несколько аккаунтов.

Сила пароля определяет уровень защиты

Сила пароля определяет уровень защитыДвухфакторная аутентификация

При стандартной аутентификации для доступа к аккаунту нужно правильно ввести пароль. При двухфакторной этого недостаточно — придется использовать что-то еще. Например:

код, который приходит на телефон или электронную почту;

криптографический токен;

кодовое слово;

биометрическую характеристику (отпечаток пальца, лицо, рисунок сетчатки глаза и др).

Самый надежный вариант — биометрия, ведь уникальные физиологические характеристики почти невозможно подделать. Но в России такой способ аутентификации пока используется редко.

В большинстве случаев вторым фактором подтверждения становятся коды. Теоретически их можно перехватить, но на практике хакеры редко это делают, особенно если брутфорс-атака не целевая. Поэтому такой вариант проверки считается достаточно надежным. К тому же, неожиданно поступивший на телефон или почту код станет предупреждением для владельца аккаунта.

Подключите двухфакторную аутентификацию везде, где это возможно. Особенно в системах, где обрабатываются критически важные данные.

Другие методы защиты от брутфорс-атак

Что еще можно сделать, чтобы снизить риски взлома:

Ограничить количество попыток входа в аккаунт за определенный промежуток времени. Исчерпав лимит, хакеры будут вынуждены остановиться. И, если брутфорс-атака массовая, скорее всего переключатся на другие цели.

Своевременно обновлять ПО. В старых версиях зачастую есть уязвимости, которые на руку злоумышленникам. Устранение слабых мест безопасности затруднит задачу по взлому аккаунтов.

Использовать антибот-систему для защиты сайтов. Для перебора огромного количества паролей за короткий срок хакеры часто используют ботов. Антибот-решения выявляют подозрительную активность, выводят капчу и пропускают на сайт только тех, кто ее пройдет. Таким образом удается отсекать вредоносных ботов.

Организовать защиту SSH и удаленного доступа. Например, вместо аутентификации по паролю использовать SSH-ключи. Управлять ими можно с помощью специального сервиса от Cloud․ru.

Обучение и повышение осведомленности сотрудников

Сотрудники должны хотя бы в общих чертах знать о брутфорс-атаках на аккаунты, уметь применять парольные политики и распознавать социальную инженерию.

Какие еще темы стоит затронуть:

основы кибергигиены;

безопасное хранение паролей;

фишинг как разновидность социальной инженерии.

Осведомленные сотрудники будут понимать, как минимизировать риски атак и что делать, если хакеры все же активизировались.

Чем сложнее пароль, тем дольше его подбирать

Чем сложнее пароль, тем дольше его подбиратьЗаключение

Брутфорс-атаки происходят достаточно часто, поэтому стоит заранее подумать о том, как от них защититься. Полагаться только на парольные политики не стоит, хотя они и играют ключевую роль.

Чтобы минимизировать риск брутфорса, обучите сотрудников основам кибергиены, устраните уязвимости ПО, подключите в системах двухфакторную аутентификацию, а также используйте сервисы защиты от надежного провайдера, например, Cloud․ru.