Как защищать сайты и приложения в облаке от DDoS-атак

Чтобы ваш сайт, приложение или интернет-портал в облаке, не попали под DDoS-атаку, нужно правильно подобрать сервис защиты. Он станет надежным щитом, который отразит атаки хакеров и обеспечит ресурсам централизованную защиту. О том, какие DDoS-атаки бывают и на какие характеристики обратить внимание при выборе защитных сервисов, рассказываем в статье.

Все о DDoS-атаках: что это и как они происходят

Первую полноценную DDoS-атаку совершил хакер Кевин Митник. 25 декабря 1994 года он удаленно атаковал компьютер Университета Лойолы в Чикаго, а затем взломал домашний ПК Цутому Симомура, сотрудника этого университета, ученого и специалиста в сфере информационной безопасности. Злоумышленнику удалось скопировать засекреченные файлы Цутому и вывести его компьютер из строя. Правда уже через год Митника выследило ФБР — этому всячески способствовал Цутому, который в дальнейшем и описал всю историю в книге «Взлом». Что же такое DDoS-атака?

DDoS-атака (Distributed Denial of Service) — это отправка огромного количества запросов на сайт или мобильное приложение. Она делается для того, чтобы полностью загрузить, замедлить и сделать веб-ресурс недоступным для пользователей. Это похоже на то, как если бы толпа покупателей пришла в небольшой магазин, сотрудники которого просто не смогли обслужить всех и закрылись под валом просьб.

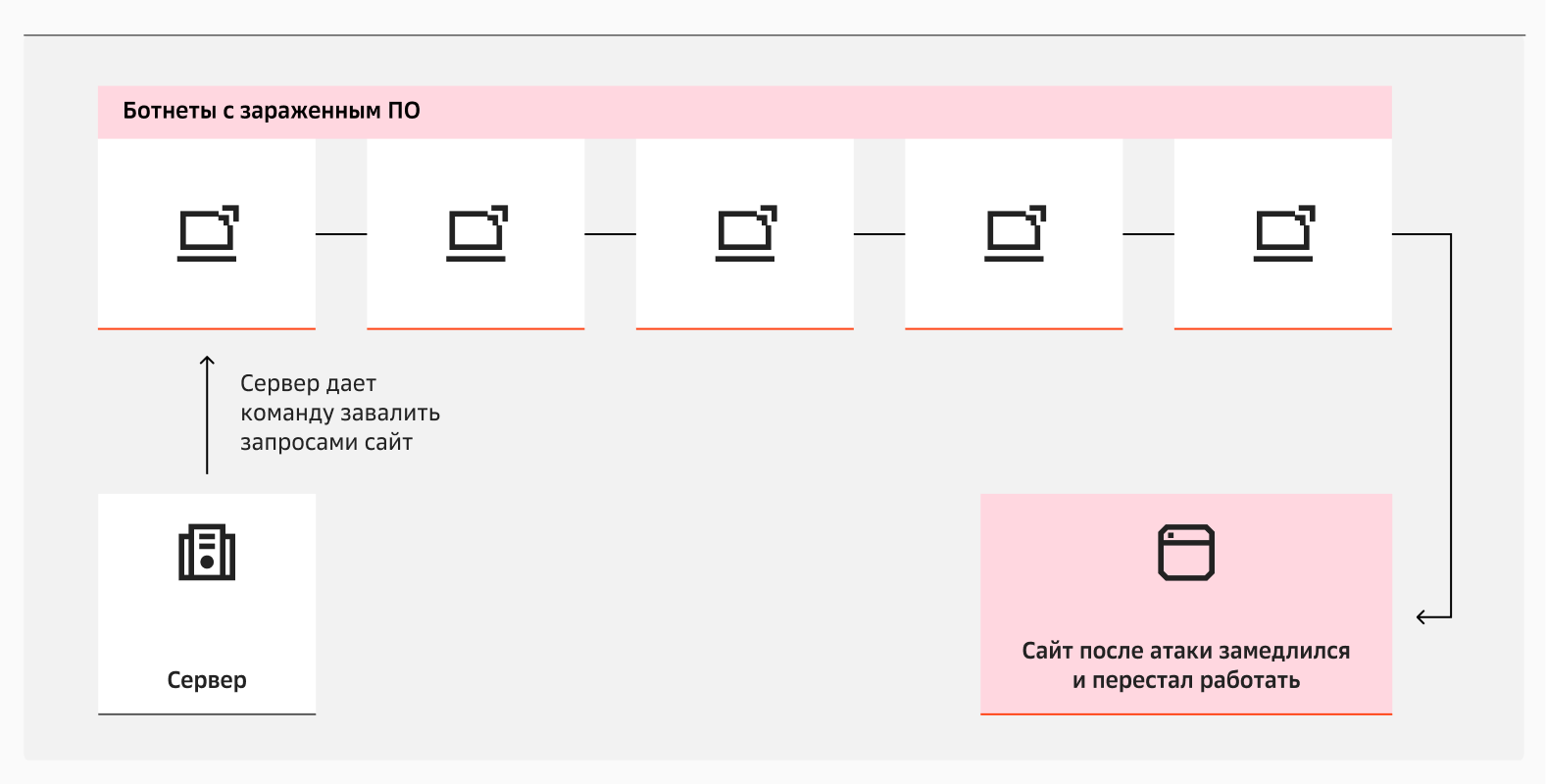

Киберпреступники атакуют через ботнеты или сети, которые состоят из зараженных вредоносным ПО хостов — виртуальных машин, компьютеров и сетевого оборудования. На них поступает команда с сервера злоумышленников, после чего они заваливают запросами публичный ресурс — программное обеспечение, работающее на сервере владельца ресурса.

Атака может выглядеть как:

забивание выделенной ширины интернет-канала;

исчерпание вычислительных ресурсов сервера;

переполнение лимита единовременных подключений и сессий пользователей в приложениях.

DDoS-атака вызывает замедление и дальнейший отказ работы ресурса

DDoS-атака вызывает замедление и дальнейший отказ работы ресурсаРазновидности DDoS-атак и цели, которые преследуют хакеры

DDoS-атаки бывают нескольких видов и поражают разные составляющие системы. Так как их много, мы выделили самые опасные и частые виды угроз:

HTTP-, MAC-, UDP-, SYN- и ICMP-флуд, который работает на транспортном уровне. Атаки перегружают брандмауэр, центральную сеть и системы, которые распределяют нагрузку.

На инфраструктурном уровне используется неполная проверка данных пользователя, обход системы квотирования, атака второго рода, вычисление и переполнение диска. Такие атаки максимально загружают серверы приложений или пропускную способность сети.

DNS-атаки направлены на временное прекращение работы DNS-сервера и получение выгоды от уязвимости программного обеспечения сервера.

На уровне приложений хакеры используют существующие недостатки в ПО сервера, чтобы нарушить постоянный поток трафика на сайт или службу.

Какие цели преследуют киберпреступники, когда проводят DDoS-атаки на компании? Они могут хотеть получить деньги или привлечь внимание к какой-то проблеме. Этот вид атак даже получил особое название — «хактивизм». Термин происходит из слияния двух английских слов hack (взлом) и activism (активизм). Осуществляющие такие атаки злоумышленники устраивают DDoS-атаки на крупные компании, чтобы привлечь внимание общества к различным ситуациям в мире.

Например, в 2015 году швейцарский почтовый сервис ProtonMail атаковали хакеры, которые прислали письмо с требованием заплатить выкуп: в противном случае они обещали атаковать компанию. Руководство проигнорировало письмо, после чего злоумышленники всего за 15 минут отключили главный сервер ProtonMail. А на следующий день провернули повторную DDoS-атаку, от которой пострадал дата-центр компании и сотни компаний-клиентов. Руководству пришлось заплатить 15 биткоинов — 451 500 рублей по курсу 2015 года — чтобы атаки прекратились. Киберпреступники получили деньги, но продолжили DDoS-атаки на почтовый сервис.

Другой опасный мотив преступников — получить доступ к конфиденциальной информации в которую входят:

финансовые данные;

интеллектуальная собственность;

корпоративные документы и файлы;

коммерческая информация;

отчеты внутренних систем;

данные аналитических систем;

личная информация пользователей.

DDoS-атаку в этом случае используют как подготовительную часть комплексной атаки по краже данных. Пока сотрудники IT-отдела «поднимают» систему, а работники отдела информационной безопасности отражают атаку, злоумышленники пытаются взломать систему и получить конфиденциальную информацию. Чтобы избежать подобных сценариев, сайты, приложения и системы компании нужно защищать от DDoS-атак с помощью сервисов защиты.

На какие характеристики смотреть при выборе сервисов защиты от DDoS-атак

Современные сайты и приложения дают пользователям возможность создавать контент, покупать товары, читать новости и просматривать видео. Часто эти публичные ресурсы могут быть уязвимы к DDoS-атакам из-за сложной архитектуры. Поэтому их важно обезопасить от угроз, которые могут происходить на разных уровнях: сетевом, транспортном и уровне приложений.

Хакеры уже давно научились совершать «умные» атаки, отличающиеся от обычных DDoS-атак. Например, вместо перегрузки запросами сервера сайта или приложения злоумышленники могут находить и использовать слабые места во взаимодействии серверных компонентов веб-приложения с СУБД или шинами данных. Такие атаки работают не на уровне HTTP-протокола и расширения HTTPS, а на уровне приложений.

Как облачные провайдеры защищают инфраструктуру клиентов

Облачные провайдеры располагают обширным набором возможностей для защиты ресурсов своих клиентов от DDoS-атак. Чаще всего они работают с передовыми компаниями, которые специализируются на такой защите и имеют распределенную сеть узлов очистки трафика. Например, Cloud.ru сотрудничает с компанией StormWall, предоставляя сервис для защиты от DDoS и хакерских атак разной природы и интенсивности на всех уровнях модели OSI.

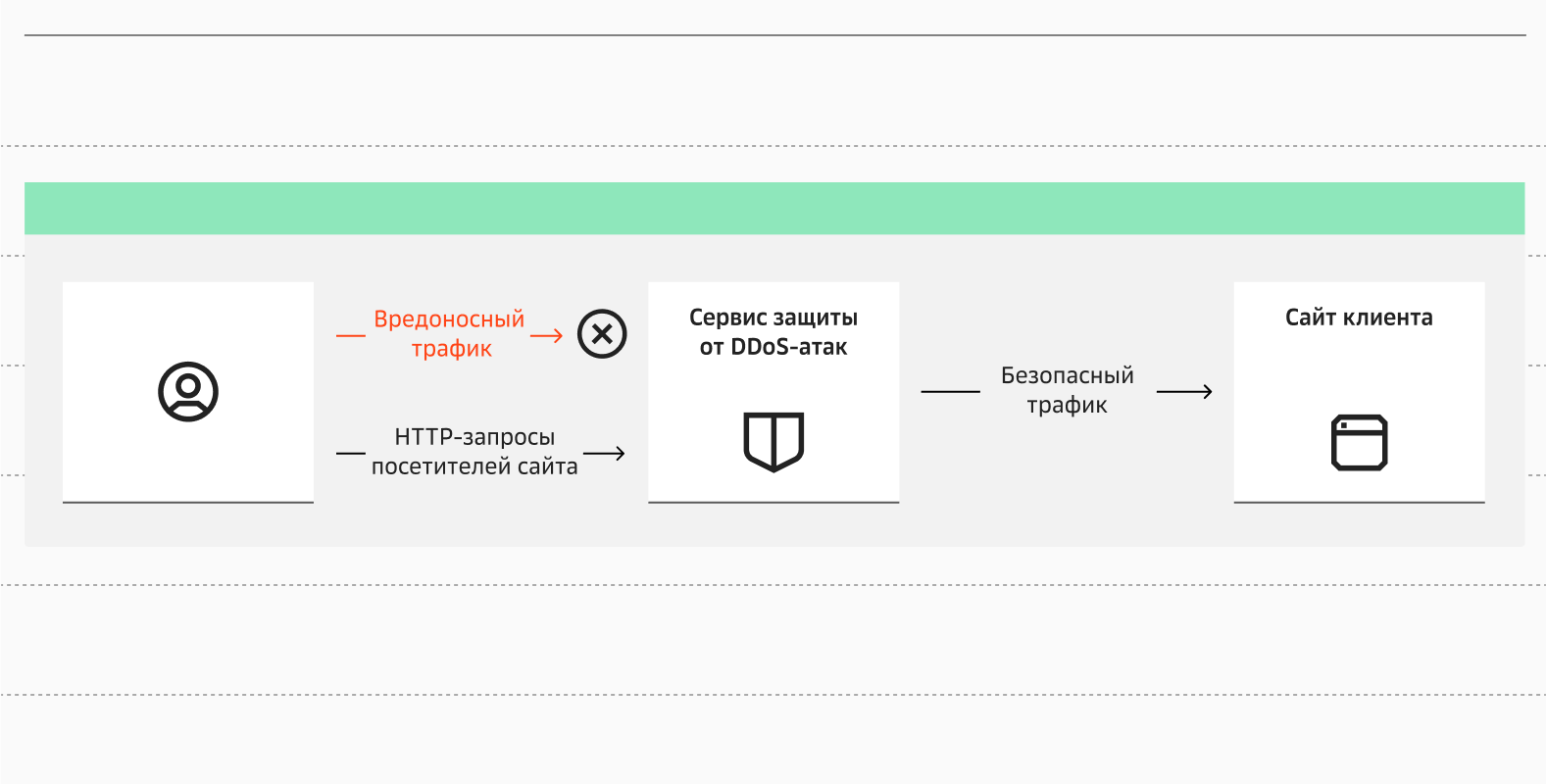

Чтобы выбрать сервисы для своих ресурсов, важно изучить технологию их работы. Например, понять, обеспечит ли инструмент постоянную доступность веб-ресурсов, фильтрацию трафика на уровне протокола HTTP и расширения HTTPS, чтобы обеспечить стабильность и бесперебойность работы сайтов, порталов и веб-приложений, присутствует ли у сервиса фильтрация и блокировка вредоносного трафика.

Сервис защиты провайдера обрабатывает трафик, а после отдает его — очищенный и безопасный — сайту клиента

Сервис защиты провайдера обрабатывает трафик, а после отдает его — очищенный и безопасный — сайту клиентаТакже важно обратить внимание на примеры атак, с которыми борются сервисы, так как они бывают разными:

сетевые и протокольные атаки;

высокочастотные (flood);

низкочастотные (уровня приложений);

атаки сканирования и использования уязвимостей;

SQL injection, RCE, OS injection, XPath-injection, XXE;

межсайтовая подделка запросов;

атаки типа bruteforce;

сомнительная активность пользователей веб-приложений;

application-level DoS или «умный» DoS;

атаки фиксации и краж сессии.

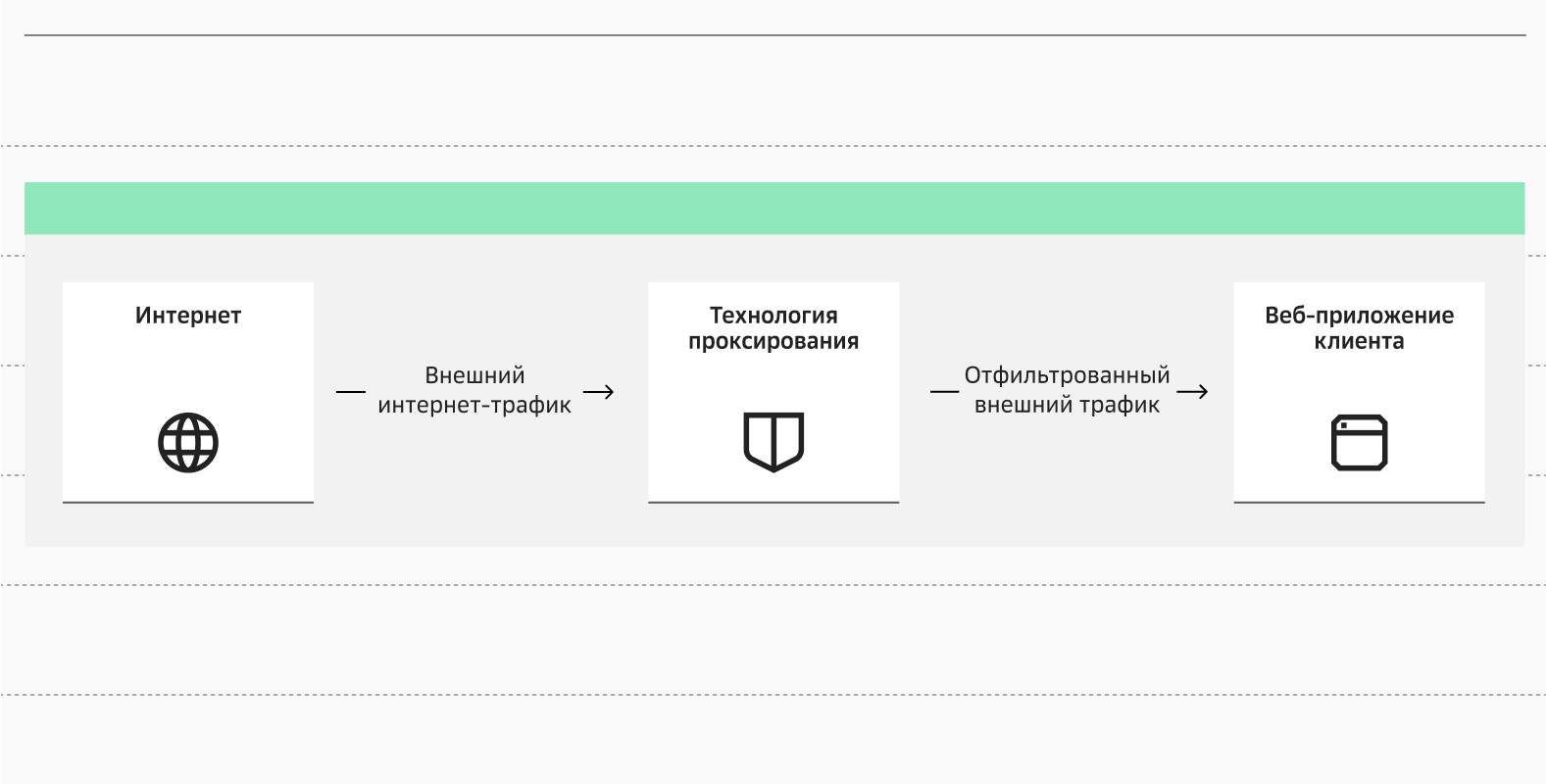

Дополнительно у провайдера нужно выяснить, входит ли в сервис технология проксирования, которая фильтрует внешний трафик. Она нужна, чтобы обеспечить стабильную работу интернет-порталов или приложений. Также стоит узнать кеширует ли сервис статические элементы для надежной работы публичных ресурсов.

Принцип работы технологии проксирования

Принцип работы технологии проксированияИ последнее, на что нужно обратить внимание — сколько у сервисов есть способов защиты публичных ресурсов. Чем их больше, тем защита эффективнее.

Способ первый

Защита IP, при которой подключение происходит с помощью IPIP/GRE-туннеля или проксирования. Такое туннелирование возможно только при использовании операционной системы семейства *nix FreeBSD или Linux, либо специального маршрутизатора, например, Mikrotik или Cisco. В этом случае на оборудование пользователя переносится IP-адрес провайдера, с которым могут связаться клиенты.

Способ второй

Защита сохранности сети, при которой подключение сначала устанавливается через туннель GRE/IPIP/MPLS или на одной из площадок сервиса физически. А после сервис поднимает BGP-версию, в которой нужно анонсировать нужные IP-префиксы.

Чтобы комплексно обезопасить публичные ресурсы от атак, у сервисов защиты должны быть все вышеперечисленные характеристики. Cloud.ru предлагает два сервиса, которые защитят сайт или приложение от DDoS-атак — Anti-DDoS Curator и Anti-DDoS StormWall. Оба сервиса протестированы в облачных платформах Cloud.ru и гарантируют защищенность публичным ресурсам.

Заключение

Размещать сайты, веб-приложения или порталы в облаке безопасно, благодаря сервисам защиты, которые предотвращают DDoS-атаки и не допускают простоев ресурсов. Облачный провайдер поможет разобраться в каждом из них и предложит все необходимые дополнительные инструменты в виде сервисов безопасности, которые подойдут именно вашему бизнесу.