Межсетевые экраны: UTM, NGFW-системы, NTA, NDR

Мы уже начали знакомиться с межсетевыми экранами, IPS и IDS-системами — популярными программными, аппаратными и программно-аппаратными инструментами обнаружения действий злоумышленников и защиты от них.

Продолжая тему расскажем о UTM, NTA и NGFW-системах: их особенностях, возможностях и отличиях.

Что такое UTM

UTM (Unified Threat Management) — универсальные шлюзы безопасности, представляющие собой комплексное средство защиты от внутренних и внешних атак. UTM позиционируются в качестве решения «все в одном» и объединяют в себе возможности VPN, межсетевого экрана, антивируса, спам- и контент-фильтра, систем обнаружения и предотвращения вторжений.

Главное преимущество универсальных шлюзов безопасности — многозадачность, предоставляющая одно решение вместо администрирования десятка разрозненных устройств или программ.

Функционал UTM

Благодаря объединению многих функций UTM могут:

защищать входящий и исходящий трафик от разных типов атак и угроз;

блокировать вирусы, шпионские программы и рекламное ПО;

обнаруживать и предотвращать вторжения;

блокировать спам, 0-day атаки и многое другое.

Многозадачность UTM позволяет упростить ИТ-инфраструктуру и повысить общий уровень сетевой безопасности.

Что такое NGFW-системы

NGFW (Next-Generation Firewall) — межсетевой экран нового поколения, имеющий функции межсетевого экрана, систем защиты каналов и обнаружения вторжений, глубокого анализа, фильтрации веб-трафика и электронной почты, а также разграничения прав доступа пользователей.

В аппаратной платформе NGFW для реализации и ускорения обработки различного функционала могут использоваться специальные аппаратные блоки (ASIC). Таким образом, операции сканирования на вирусы, функции IDS и IPS, антиспама не нагружают центральный процессор.

NGFW является результатом развития системы UTM (Unified Threat Management), которая также имела различные функции защиты. Минус этой системы заключался в том, что большое количество функций включенных в систему вендором задерживало процесс ее работы.

Функционал NGFW

NGFW-системы могут применяться для:

изолирования устройств при обнаружении несанкционированных действий;

управления политиками NAT, фильтрацией трафика, группами пользователей;

безопасного «вскрытия» потенциально опасных файлов в специальной изолированной среде;

глубокого сканирования трафика с помощью интегрированных систем обнаружения и предотвращения вторжений;

объединения всех доступных данных в удобный реестр.

NGFW предоставляется вендорами в качестве программно-аппаратных решений и готовых образов виртуальных машин, которые легко масштабируются под нужды клиентов.

Помимо программно-аппаратного NGFW, также можно использовать виртуальный NGFW. Решение является гибко настраиваемым средством организации и защиты межсетевого взаимодействия и может быть частью комплексного решения совместно с другими сервисами кибербезопасности.

Читайте также: «Межсетевой экран, firewall и брандмауэр: что это, в чем между ними разница и зачем они нужны».

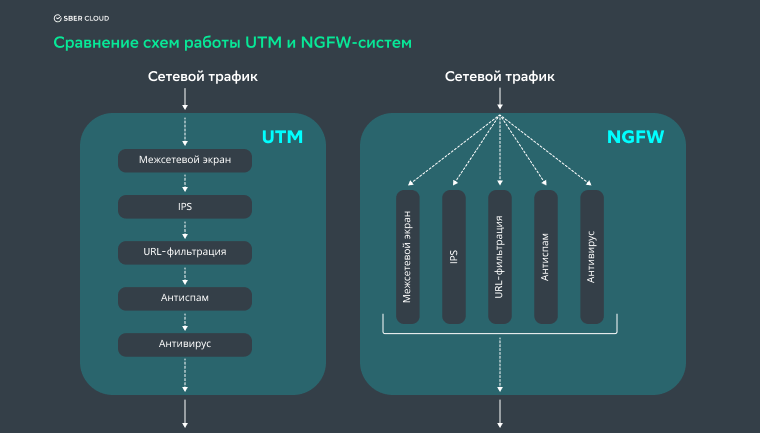

Различия между UTM и NGFW

Основное отличие UTM и NGFW-систем заключается в алгоритме работы, а именно в обработке и анализе поступающего трафика.

Применение последовательного и параллельного принципа обработки трафика в UTM и NGFW предопределяет разницу в скорости работы — NGFW-системы быстрее.

Кроме того, пропускная способность UTM-систем ниже, чем NGFW-систем. В NGFW-системах трафик не сохраняется на диск, а анализируется в выделенной памяти. Поэтому происходит существенное увеличение пропускной способности для ряда операций.

Помимо этого, в некоторых NGFW есть специальные аппаратные блоки (ASIC), которые позволяют ускорять обработку трафика не нагружая центральный процессор устройства. Причем для каждой цели может быть свой ASIC. Примером такого аппаратного блока могут быть решения компании FortiNet.

UTM и NGFW-системы являются модульными средствами защиты. В зависимости от состава модуля и производителя они могут реализовывать такой функционал как:

проверка состояния;

пропускная способность и производительность;

фильтрация трафика на основе IP, порта и протокола;

NAT и VPN;

сервисы идентификации и проверки репутации;

управление пропускной способностью;

IPS;

антивирус и антиспам;

защита электронной почты;

DLP;

контент/веб-фильтрация.

Итак, UTM и NGFW-системы относятся к периметровым средствам защиты. Чтобы предоставить высокий уровень безопасности, их недостаточно. UTM и NGFW-системы не могут предоставить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и показать данные для проведения полноценного расследования. Для выполнения этих задач созданы решения класса NTA. Также их называют NDR-системами, что является сокращением от Network detection and response. NTA и NDR-системы обеспечивают защиту внутренней сети от вредоносных действий.

Что такое NTA и NDR

NTA и NDR (Network Traffic Analysis и Network Detection and Response) — системы, предназначенные для перехвата и анализа сетевого трафика, обнаружения сложных и целевых атак, ретроспективного изучения сетевых событий, распознавания действий злоумышленников и реагирования на них.

Системы NTA и NDR задействуют в своей работе множество методик и техник, в том числе поведенческий анализ и машинное обучение. Это позволяет им легко адаптироваться к среде и работать в сетях любого масштаба, независимо от их архитектуры и особенностей.

Функции NTA и NDR

анализ внешнего и в большинстве случаев внутреннего трафика с учетом большого числа периметровых и инфраструктурных протоколов (HTTP, DNS, SMTP, SMB, LDAP, DCERPC);

обнаружение подозрительных и вредоносных активностей через поведенческий анализ, машинное обучение, ретроспективный анализ и другие методики;

хранение информации по уже обработанному трафику для последующего расследования: определения цепочки атаки, локализации пораженных узлов и оценки ущерба.

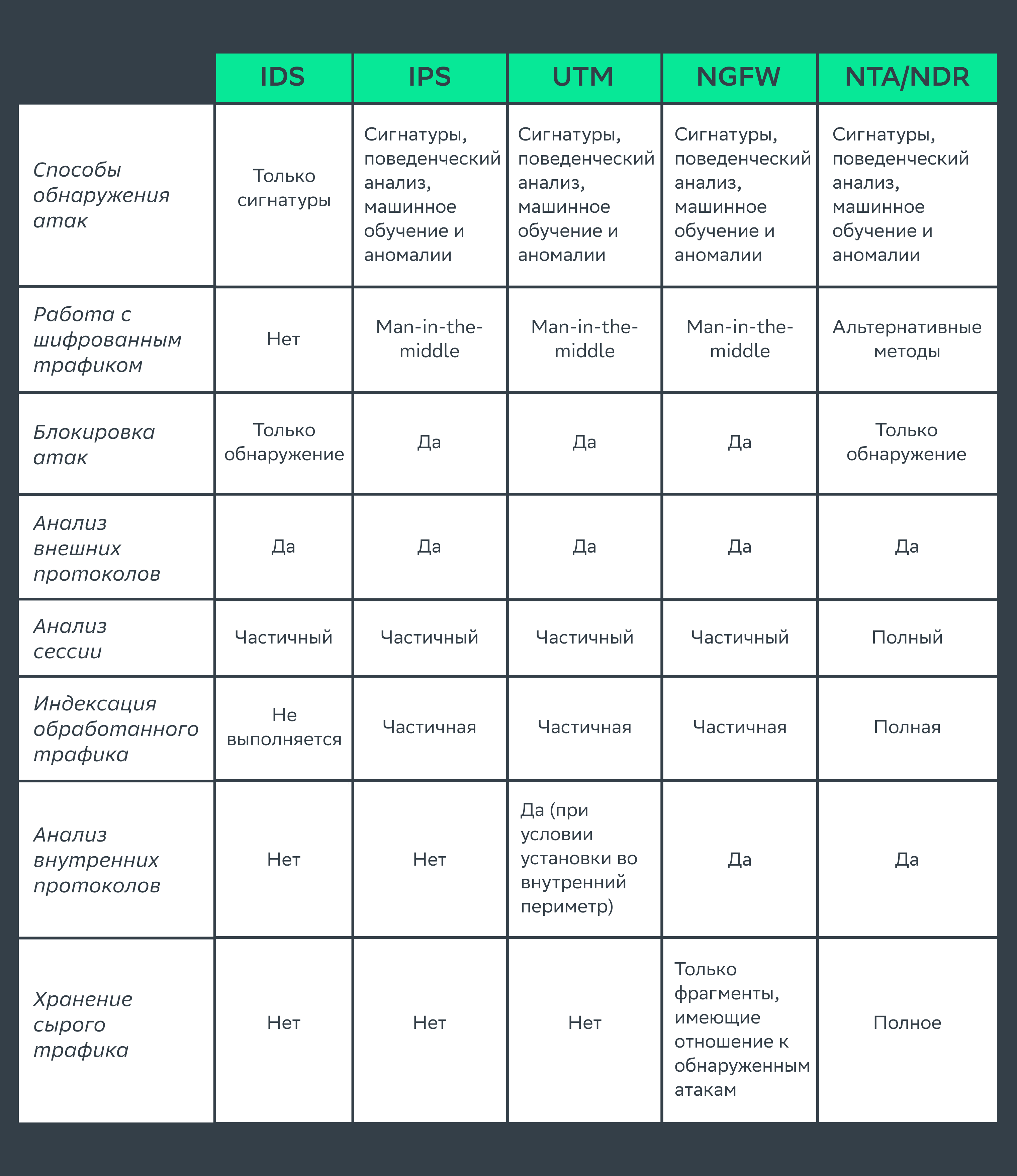

Оптимальный выбор: IDS, IPS, UTM, NGFW или NTA и NDR?

Для принятия решения о выборе того или иного инструмента стоит предварительно сравнить их параметры и возможности.

При выборе средства обнаружения угроз нужно оценивать текущие потребности бизнеса, в том числе с учетом потенциальных рисков — внутренние или внешние угрозы, частоту атак и другие факторы.

Резюме

В условиях участившихся кибератак своевременное обнаружение угроз, их идентификация и противодействие — залог сохранения безопасности личных или корпоративных данных, файлов и других сведений.

Это обеспечивает необходимость использования программных и аппаратных средств киберзащиты, включая межсетевые экраны, IDS, IPS, UTM, NGFW, а также NTA и NDR. Каждый из инструментов имеет свои преимущества, сценарии использования и сферы назначения. Как классические, так и новые системы, лучше применять в комбинации друг с другом. Такой подход позволит максимально обезопасить используемые устройства и данные на них.

«Важно заметить, что не существует универсального

рецепта для обеспечения защиты информации автоматизированной системы с

применением указанных в статье средств. Проектирование необходимо начинать с

моделирования угроз для вашей инфраструктуры — учитывая ее подбирать и

настраивать средства защиты информации (СЗИ). Совместно с использованием СЗИ

возможно эффективное применение риск-ориентированного подхода при оценке угроз

безопасности. Вне зависимости от выбранного метода, защитой организации должны

заниматься профессионалы каждого направления. По окончании построения системы

защиты информации желательно провести оценку ее эффективности», — комментирует Сергей Волков, директор центра киберзащиты Cloud.ru.

Cloud.ru предоставляет возможность подключения межсетевого экрана NGFW для обеспечения комплексной сетевой защиты корпоративных ресурсов в облаке — заполните форму ниже, чтобы узнать подробности о сервисе.