- tocdepth

2

Шифрование ВМ и файлов конфигурации ВМ на уровне виртуальной инфраструктуры

Шифрование на уровне виртуальной инфраструктуры защищает не только виртуальную машину, но и диски виртуальной машины, а также другие файлы, не прибегая к средствам шифрования самой СХД. Таким образом все операции, необходимые для шифрования и поддержания шифрованных ВМ, берет на себя Cloud.

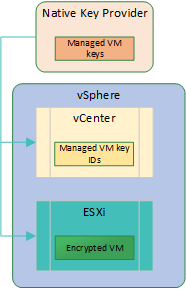

Платформа виртуализации запрашивает ключи у встроенного сервера управления ключами Native Key Provider(NKP). NKP генерирует и сохраняет ключи, затем передает их на сервер vCenter для распространения.

Платформа имеет учетные данные для входа в NKP для получения ключей и последующей отправки на хосты гипервизора. Платформа не хранит ключи NKP, но хранит список идентификаторов ключей. Только платформа имеет учетные данные для входа в NKP.

Хосты гипервизора генерируют ключи для шифрования ВМ, ключи, полученные от платформы, используются в целях шифрования ключей сгенерированных хостом гипервизора, для безопасного хранения их в памяти.

Требования для реализации шифрования

Требования, предъявляемые к ВМ:

Перед настройкой убедитесь, что ВМ выключена

Поддерживаемые гостевые ОС:

Linux

Windows Server 2008 и позднее

Windows 7 и позднее

Наличие прав:

Cryptographic operations.Encrypt new

Создание новой ВМ с шифрованием

Шифрование ВМ средствами платформы виртуализации не требует наличия виртуального устройства vTPM и UEFI. Однако, если при эксплуатации потребуется разделить шифрование ВМ и дисков для более гибкого управления, то потребуется дополнительно настраивать ВМ и добавлять vTPM и UEFI. Поэтому рекомендуем сразу подключить подготовленные шаблоны с vTPM и UEFI, никаких дополнительных расходов данная операция не несет. Для этого существует каталог темплейтов, в котором находятся ОС с уже настроенными необходимыми параметрами.

В случае отсутствия ОС в представленных темплейтах, ВМ устанавливается по стандартной процедуре. Если принято решение дополнительно сразу добавить vTPM и UEFI, то, не включая ВМ, обратитесь в техническую поддержку для добавления vTPM и UEFI.

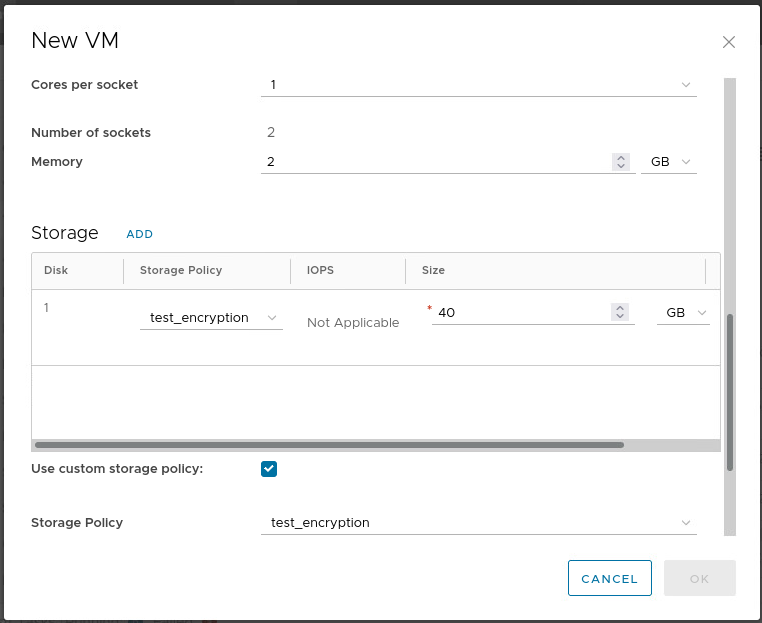

В рамках стандартной процедуры создания новой ВМ, при выборе диcкового пространства в таблице Storage необходимо выбрать соответствующую политику шифрования в Storage Policy test_encryption, включить Use custom storage policy и в выпадающем списке Storage Policy выбрать ту же политику шифрования test_encryption.

Шифрование существующей ВМ

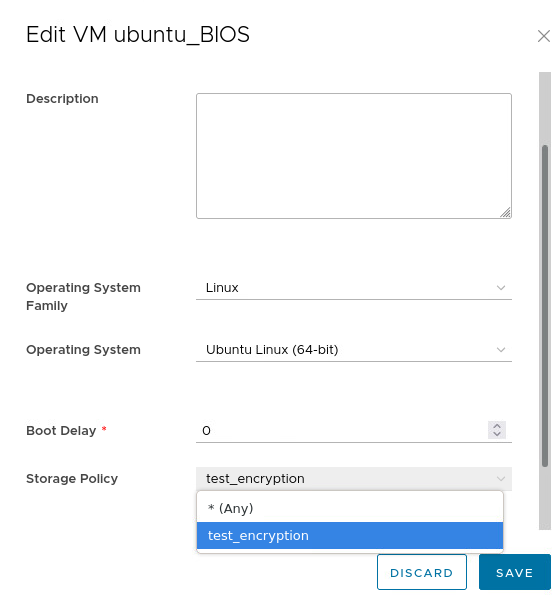

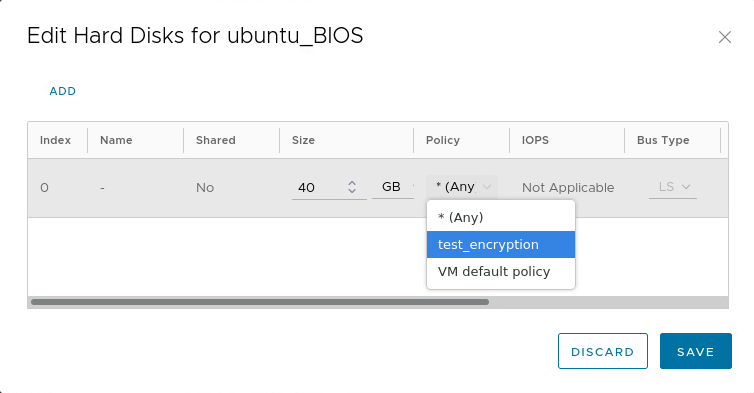

Для шифрования работающей ВМ необходимо изменить конфигурацию ВМ в части общей политики Storage Policy: выбрать соответствующую политику шифрования. И в настройках HDD также выбрать соответствующую политику шифрования:

для Dev & Test