- tocdepth

2

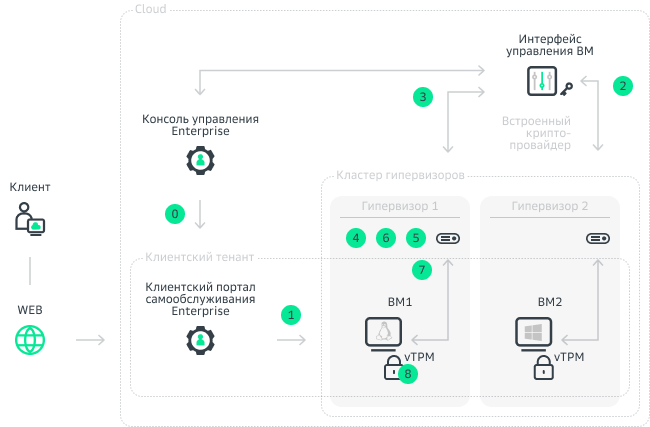

Логическая схема работы сервиса

Платформа виртуализации с помощью Native Key Provider (NKP) генерирует Key Encryption Key (KEK) и сохраняет его в своей базе данных.

Платформа виртуализации передает KEK всем гипервизорам в кластере vSphere High Avalibility. Гипервизоры хранят KEK в оперативной памяти и никогда не записывают его на диск.

Гипервизор, получив KEK, генерирует Data Encryption Key (DEK).

Гипервизор зашифровывает DEK с помощью KEK.

Гипервизор записывает зашифрованный DEK в конфигурационный файл ВМ.

Гипервизор шифрует файлы ВМ с помощью DEK.

Принцип работы сервиса

Шифрование виртуальных машин (ВМ) включает шифрование файлов ВМ, файлов виртуальных дисков и файлов дампа ядра.

Файлы ВМ

Большинство файлов виртуальных машин, в частности, гостевые данные, которые не хранятся в файле VMDK, будут зашифрованы. Этот набор файлов включает, помимо прочего, файлы NVRAM, VSWP и VMSN.

Ключ от NKP расшифровывает зашифрованный бандл в VMX-файле, который в свою очередь содержит внутренние ключи и другие секреты.

Для получения ключа хосты гипервизора имеют прямой доступ к системе.

При использовании клиентского тенанта для создания зашифрованной виртуальной машины существует возможность шифрования и расшифрования виртуальных дисков отдельно от файлов виртуальной машины. Все виртуальные диски по умолчанию зашифрованы.

Внимание

Вы не можете связать зашифрованный виртуальный диск с незашифрованной виртуальной машиной, например в случае применения технологии Fast Provisioning.

Файлы виртуальных дисков

Данные на виртуальных дисках (VMDK) всегда хранятся в зашифрованном виде. Файл дескриптора VMDK представляет собой открытый текст, но содержит идентификатор ключа для KEK и внутренний ключ (DEK) в зашифрованном пакете.

Дампы ядра

Дампы ядра на хосте гипервизора с включенным режимом шифрования всегда зашифрованы. Дампы ядра на платформе виртуализации не шифруются.

Алгоритмы шифрования

Платформа виртуализации использует два уровня шифрования Key Encryption Key (KEK) и Data Encryption Key (DEK). Хост гипервизора генерирует DEK для шифрования ВМ и дисков. KEK генерируется с помощью NKP, а с его помощью шифруется DEK (Key wrapping). KEK шифруется с использованием алгоритма AES256, а DEK шифруется с использованием алгоритма XTS-AES-256.

vTPM

Virtual Trusted Platform Modules (vTPM) — это программное представление физического чипа Trusted Platform Module 2.0. vTPM действует аналогично любому другому виртуальному устройству в среде виртуализации.

vTPM предоставляют аппаратные функции, связанные с безопасностью, такие как генерация случайных чисел, аттестация, генерация ключей и многое другое. При добавлении на виртуальную машину vTPM позволяет гостевой операционной системе создавать и хранить закрытые ключи. Эти ключи не доступны для самой гостевой операционной системы, таким образом поверхность атаки виртуальной машины уменьшается. Обычно компрометация гостевой операционной системы приводит к компрометации ее секретов, но включение vTPM значительно снижает этот риск. Эти ключи могут использоваться только гостевой операционной системой для шифрования или подписи. С подключенным vTPM клиент может удаленно аутентифицировать виртуальную машину и проверить программное обеспечение, на котором она работает.

vTPM может быть использован в связке с физическим TPM, расширяя функции безопасности с помощью хранения ключей на независимом физическом устройстве и проведением аттестаций хостов.

для Dev & Test