Контроль доступа к ресурсам облака Advanced осуществляется с помощью встроенной системы Identity and Access Management. Эта система доступа имеет ряд особенностей:

Создание и удаление учетных записей пользователей только вручную. По этой причине, например, учетная запись сотрудника при его увольнении не будет автоматически удалена, что создает риски информационной безопасности.

Отсутствие технологии единого входа Single sign-on (SSO).

Нестандартный вид формы логина IAM. Она состоит из трех полей:

название аккаунта;

имя IAM-пользователя или email;

пароль.

Большинство менеджеров паролей не умеют работать с подобной формой, из-за чего данные для авторизации придется вводить при каждом входе в систему.

В консоли Advanced можно реализовать аутентификацию с помощью корпоративных доменных учетных записей. Для этого в IAM нужно добавить дополнительного провайдера аутентификации. В случае, когда учетные записи пользователей располагаются в домене Active Directory, в роли провайдера аутентификации должен выступать Active Directory Federation Service (ADFS). Аутентификация в IAM будет производиться по спецификации SAML.

Перед началом работы

Для настройки доступа к облаку с помощью корпоративных доменных учетных записей необходимо выполнение следующих условий:

Развернутый сервис ADFS. Процесс развертывания и публикации сервиса ADFS описан в инструкциях Microsoft:

ПримечаниеПри развертывании и публикации сервиса в интернет необходимо убедиться, что используется правильный публичный SSL-сертификат. Реализовать интеграцию ADFS и IAM на самоподписанных сертификатах не получится.

Опубликованный сервер ADFS в интернет.

Чтобы интегрировать IAM с ADFS, ADFS должен быть опубликован в интернет. Для публикации можно использовать стандартную роль Windows Server — Web Application Proxy (WAP). Вендор рекомендует располагать сервер с ролью WAP в DMZ и не вводить его в домен Active Directory. Этот сервер должен быть доступен из интернета по порту 443 и иметь доступ до сервера с ролью ADFS по порту 443. Также на него необходимо установить сертификат, с использованием которого ADFS будет опубликован в интернет.

Инструкция по развертыванию Web Application Proxy и публикации через него сервера ADFS доступна на официальном сайте Microsoft.

Настройка интеграции со стороны ADFS

Для интеграции c IAM со стороны ADFS необходимо:

Чтобы добавить Relying Party Trust:

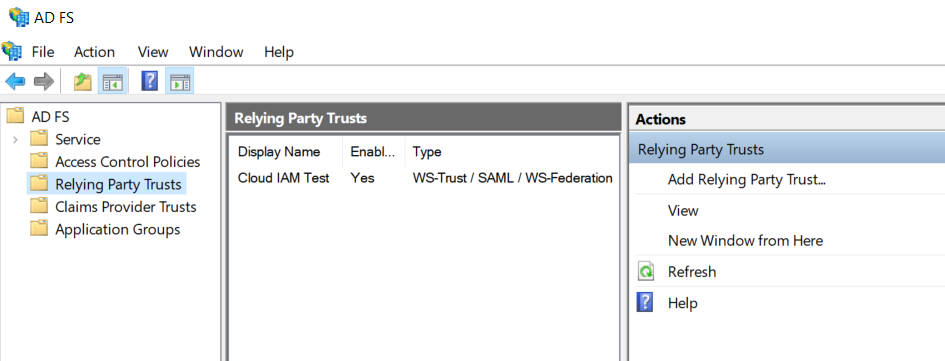

Откройте оснастку ADFS Management на сервере с ролью ADFS.

Перейдите в раздел Relying Party Trust и в правом меню нажмите Add Relying Party Trust:

Чтобы указать, что доверительные отношения будут использовать клеймы, на первой странице мастера выберите Claims Aware и нажмите Start.

Укажите настройки SAML со стороны IAM одним из способов:

Загрузить конфигурационный файл с компьютера.

Если сервер ADFS не имеет выхода в интернет, конфигурационный файл можно загрузить с компьютера. Для этого перейдите по адресу https://auth.hc.sbercloud.ru/authui/saml/metadata.xml и сохраните файл в формате .xml (нажмите правой кнопкой мыши и выберите Сохранить как). Затем выберите вторую опцию мастера импорта, укажите путь к файлу или выберите его с помощью Browse и нажмите Next.

Указать URL конфигурационного файла.

Конфигурационный файл доступен по адресу https://auth.hc.sbercloud.ru/authui/saml/metadata.xml. Он одинаковый для всех пользователей облака Advanced. Сервер ADFS, имеющий выход в интернет, сможет автоматически скачать файл и сохранить конфигурацию. Чтобы воспользоваться этим способом, выберите первую опцию мастера импорта, введите URL и нажмите Next.

Укажите название создаваемого доверительного отношения в поле Display name.

На странице Choose Access Control Policy можно указать, в каком случае пользователи Active Directory будут проходить аутентификацию на сервере ADFS. Например, можно разрешить доступ только пользователям из определенной группы Active Directory или только пользователям из локальной сети. Это опциональная настройка, поэтому можно оставить политику Permit everyone. В этом случае со стороны IAM будет производиться сопоставление групп пользователя из Active Directory.

Нажмите Next.

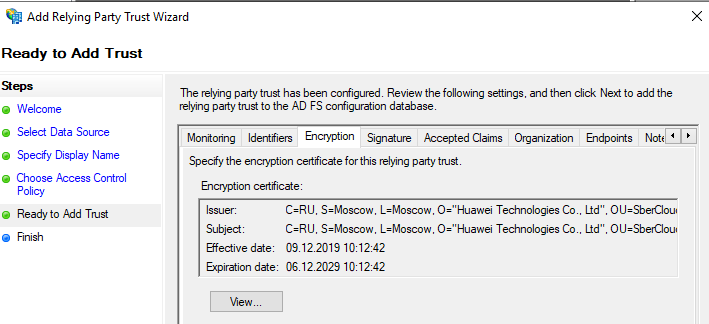

Проверьте, что информация о конфигурации загрузилась правильно и выглядит как на скриншоте:

Нажмите Next.

Чтобы закрыть мастер, отключите опцию Configure Claim Issuance policy и нажмите Close.

Relying Party Trust добавлен.

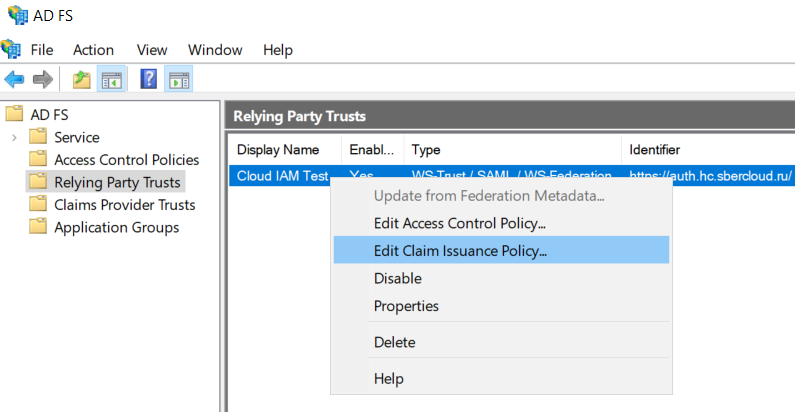

Теперь необходимо указать свойства пользователей из Active Directory, которые будут отправляться в виде клеймов в IAM. Для этого:

Нажмите правой кнопкой мыши на ранее созданное доверительное отношение и нажмите Edit Claim Issuance Policy:

В открывшемся окне нажмите Add Rule.

В списке выберите Send Claims Using Custom Role и нажмите Next.

Задайте название, а в поле Custom rule вставьте следующее правило:

c:[Type =="http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",Issuer == "AD AUTHORITY"]=> add(store = "Active Directory", types =("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier"),query = ";sAMAccountName;{0}", param = c.Value);Это правило отправляет свойство пользователя «windowsaccountname» в виде клейма «nameidentifier».

Аналогичным образом создайте второе правило:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier"]=> issue(Type ="http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value,ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"]= "urn:oasis:names:tc:SAML:2.0:nameid-format:transient",Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"]= "https://auth.hc.sbercloud.ru/");Оно преобразовывает формат клейма из предыдущего правила и добавляет еще одно свойство — «spnamequalifier».

В облаке можно настроить сложные ролевые модели. Для этого нужно создать необходимые роли в IAM, а в Active Directory создать группы с идентичными ролям названиями. Это позволит отправлять в виде одного из клеймов список всех групп пользователя в Active Directory и сопоставлять их с ролями IAM.

Для отправки всех групп пользователя в клейме:

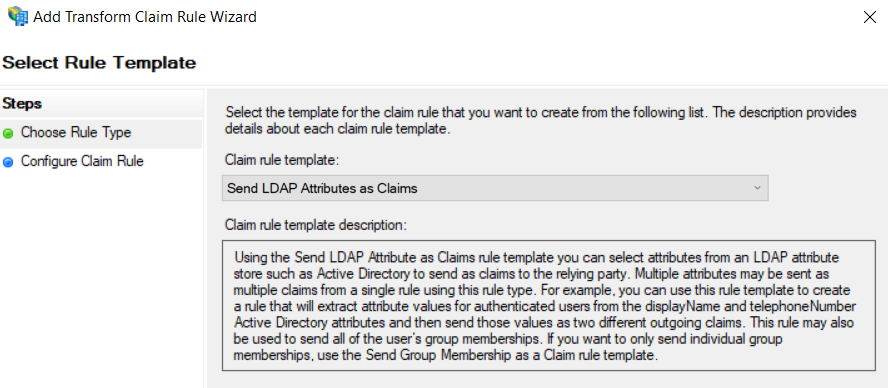

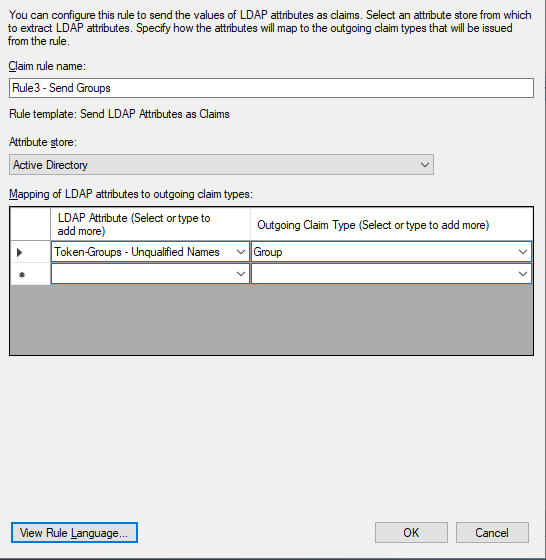

Добавьте новое правило на основе шаблона «Send LDAP attribute as a claim»:

В первом столбце выберите Token-Groupd - Unqualified Names, а во втором Group и нажмите OK:

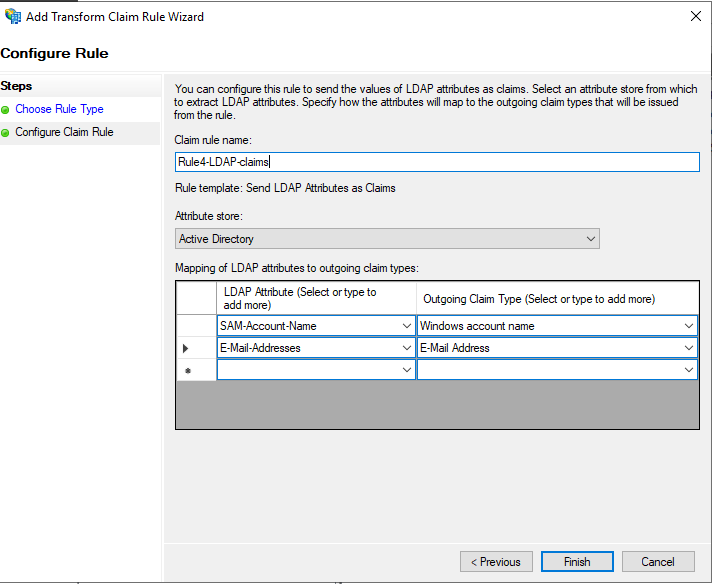

Затем добавьте новое правило отправки данных о пользователе. При его создании снова используйте шаблон «Send LDAP attribute as a claim».

Укажите название правила и в выпадающем списке Attribute store выберите Active Directory.

Сопоставьте LDAP-атрибуты с клеймами следующим образом:

SAM-Account-Name — Windows account name;

E-Mail-Addresses — E-Mail Address.

Нажмите Finish.

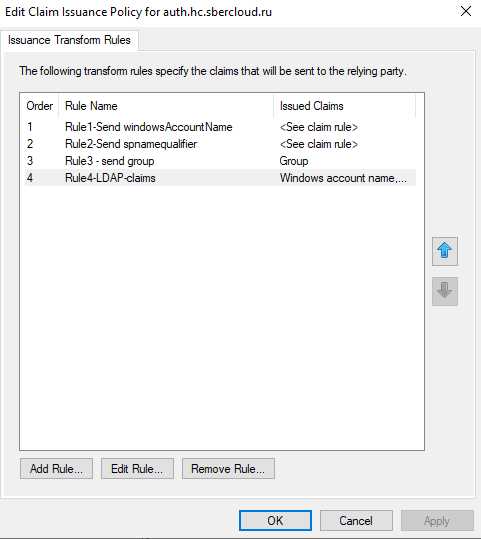

Чтобы сохранить настройки, нажмите OK:

Настройка на стороне ADFS завершена. Теперь необходимо выполнить настройки со стороны сервиса IAM.

Настройка интеграции со стороны IAM

На стороне сервиса IAM нужно добавить ADFS в качестве Identity Provider и указать, какими правами в облаке будут обладать пользователи Active Directory. Для этого:

Войдите консоль управления Advanced от учетной записи с правами «Administrator».

В списке сервисов выберите Identity and Access Management.

Перейдите в раздел User Groups.

В правом верхнем углу нажмите Create User Group.

Задайте название группы и нажмите OK.

Найдите в списке только что созданную группу и нажмите Manage Permissions.

На странице управления разрешениями нажмите Assign Permissions.

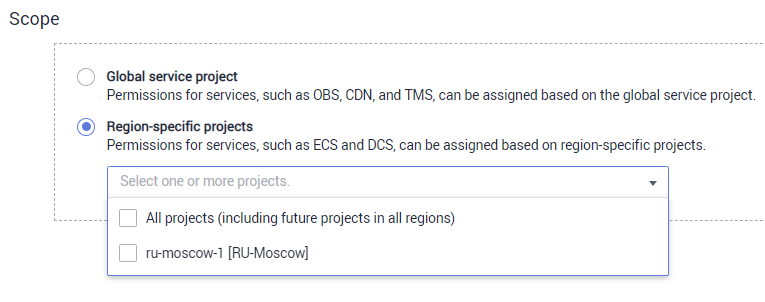

Разрешения делятся на две категории:

Global service project;

Region-specific project.

В первой категории находятся сервисы, которые не привязаны к региону и доступны из любого из них. Во второй, соответственно, те сервисы, доступ к которым ограничивается проектами и регионами. Выберите нужную категорию и отметьте требуемые разрешения.

Если выбрана категория «Region-specific projects», в выпадающем списке выберите проекты, на которые будут действовать эти разрешения:

Чтобы сохранить настройки прав, нажмите OK.

Теперь необходимо указать, как IAM будет работать с ADFS. Для этого:

На странице IAM перейдите в раздел Identity Providers.

В правом верхнем углу нажмите Create Identity Provider.

Задайте название подключения, выберите протокол «SAML» и нажмите OK.

Перейдите к настройкам созданного провайдера. Для этого нажмите Modify.

Скачайте файл метаданных с сайта ADFS на локальный компьютер. Он доступен по адресу:

https://{название ADFS сервера}/federationmetadata/2007-06/federationmetadata.xml

{название ADFS сервера} замените на название вашего сервера.

Загрузите скачанный XML-файл в IAM. Для этого в разделе Metadata Configuration нажмите Select File, выберите ранее скачанный файл и нажмите Upload.

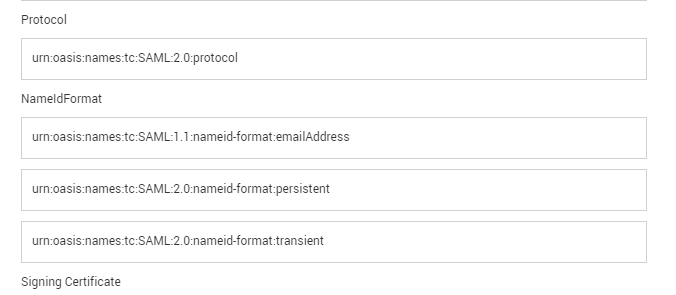

После успешного добавления файла откроется окно с подтверждением настроек:

Настройте сопоставление ролей на основании входящих клеймов. Для этого в разделе Identity Conversation Rules нажмите Edit Rule.

Вставьте в текстовое поле данные из примера ниже и при необходимости отредактируйте их. Это пример политик сопоставления ролей, которые представляют собой JSON-описание в формате массива правил:

[{"remote": [{"type": "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"},{"type": "http://schemas.xmlsoap.org/claims/Group"}],"local": [{"user": {"name": "{0}"}},{"groups": "{1}"}]}]Где:

remote — раздел, в котором указано, с какими клеймами будет выполняться работа. В примере мы получаем значения двух клеймов: «windowsaccountname» и «Group». При написании запросов клеймов важно учитывать их тип, так как они сильно отличаются, что видно в примере.

locаl — раздел, в котором указывается, как именно будет сопоставляться пользователь из ADFS с IAM-системой.

В частности, можно указать:

user — имя пользователя, которое будет отображаться в консоли управления. В примере выше оно берется из раздела remote. К нему можно добавлять суффиксы и префиксы в следующем формате:

"name": "prefix {0} suffix"

groups — позволяет произвести сопоставление групп в IAM с группами пользователя в Active Directory и выдать пользователю все необходимые права в облаке. Если нет необходимости использовать сложную ролевую модель и нужно всех пользователей добавлять в одну группу, можно использовать следующий формат описания:

"group": {"name": "admin"}

Чтобы проверить корректность синтаксиса описания, нажмите Validate.

Чтобы закрыть окно с описанием запроса, нажмите OK.

В поле Login link скопируйте URL для входа в консоль с использованием ADFS.

Чтобы сохранить настройки, нажмите OK.

Откройте в браузере скопированный URL. Если все было выполнено правильно, у вас откроется страница аутентификации ADFS.

Введите логин от доменной учетной записи в формате «domain\username» или «username@domain», пароль и нажмите Вход. Откроется страница консоли Advanced.

Решение проблем

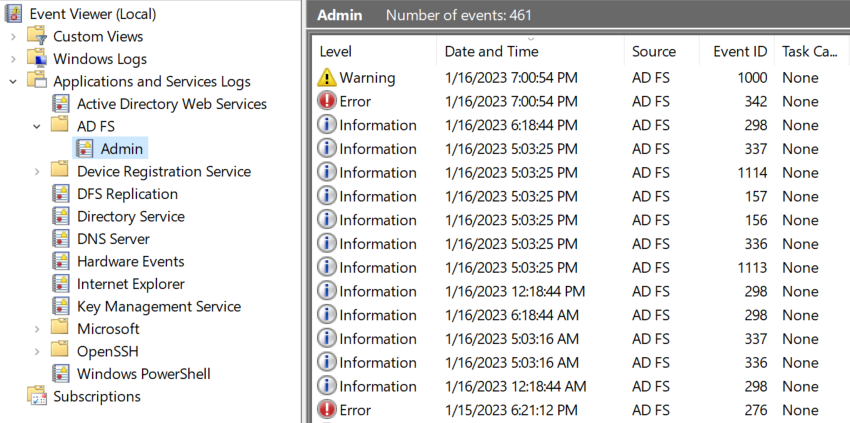

В случае возникновения ошибок при входе в консоль с использованием корпоративной учетной записи проверьте логи на сервере ADFS. Для просмотра логов откройте «Event Viewer» и перейдите в раздел Applications and Services Logs → AD FS → Admin:

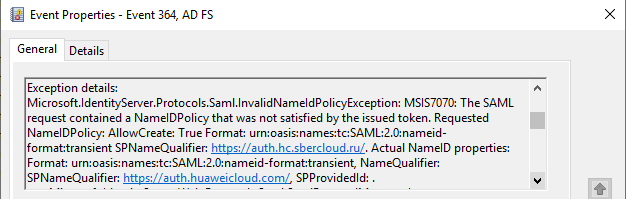

Самая частая ошибка при настройке федерации — неправильные настройки клеймов со стороны ADFS. В этом случае в логах можно увидеть, что ADFS отправляет не те клеймы, которые ожидает IAM: