- tocdepth

2

Рекомендации по обеспечению безопасности

На этой странице собраны основные рекомендации по обеспечению безопасной работы с аккаунтами IAM-пользователей и способы их реализации.

Внимание

При подозрении на несанкционированный доступ к учетной записи сбросьте пароли и ключи AK/SK IAM-пользователей.

Выполнять рекомендации по безопасности может только IAM-пользователь, входящий в группу «admin». Подробнее о создании IAM-пользователя и добавлении его в нужную группу.

Critical Operations

В консоли Identity and Access Management есть несколько способов защиты критических операций:

Virtual MFA Device — прикрепление виртуального MFA-устройства.

Login Protection — защита авторизации.

Operation Protection — защита операций.

Access Key Management — управление ключами доступа.

Information Self-Management — управление данными для авторизации.

Virtual MFA Device

Многофакторная аутентификация (MFA) — дополнительная защита при входе в консоль или для подтверждения критических операций. Если MFA активирована, во время входа в консоль пользователь, помимо логина и пароля, должен ввести одноразовый код подтверждения. Одноразовый код генерируется виртуальным MFA-устройством.

Виртуальное MFA-устройство — приложение, которое генерирует шестизначный код в соответствии с алгоритмом создания одноразовых паролей (TOTP). MFA-приложения можно запускать на смартфонах и других мобильных устройствах.

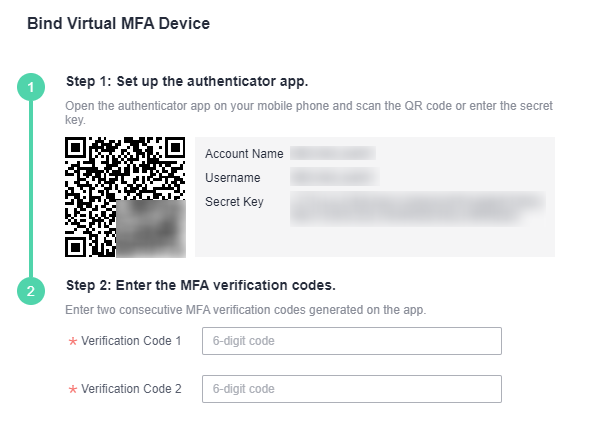

Чтобы привязать MFA-устройство к аккаунту:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Critical Operations.

Напротив Virtual MFA device нажмите Bind.

В MFA-приложении отсканируйте QR-код или введите Secret Key вручную.

Введите два кода подтверждения, которые сгенерировало приложение. Код обновляется каждые 30 секунд.

Нажмите OK.

Виртуальное MFA-устройство привязано к аккаунту.

Login Protection

Защита авторизации — дополнительная защита при входе в консоль. Если активировать Login Protection, для авторизации пользователь вместе с логином и паролем должен ввести код подтверждения, полученный из привязанного виртуального MFA-устройства или по email.

Для учетной записи активировать Login Protection может только администратор учетной записи. Для IAM-пользователей эту функцию могут включить как администратор учетной записи, так и другие администраторы.

Чтобы включить защиту авторизации для IAM-пользователей:

В консоли Identity and Access Management на вкладке Users в строке с IAM-пользователем нажмите .

В блоке Login Protection нажмите

.

.В поле Verification Method выберите способ верификации: Email или Virtual MFA device.

Внимание

В данный момент авторизация по номеру телефона и SMS не поддерживается.

Нажмите OK.

Чтобы включить защиту авторизации для основного аккаунта:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Critical Operations.

В блоке Login Protection нажмите Enable.

В поле Verification Method выберите способ верификации: Email или Virtual MFA device.

Внимание

В данный момент авторизация по номеру телефона и SMS не поддерживается.

В поле Verification Code нажмите Send Code и введите полученный шестизначный код.

Нажмите OK.

Operation Protection

Защита операций предотвращает ошибочное выполнение действий. Если включить Operation Protection, при выполнении критических операций, таких как удаление виртуальной машины, пользователь должен ввести код подтверждения. Каждое подтверждение действует 15 минут, поэтому в течение этого времени не нужно проходить повторную проверку. Этот способ защиты не действует для операций с API.

Чтобы включить защиту операций:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Critical Operations.

В блоке Operation Protection нажмите Enable.

Выберите того, кто будет подтверждать операции:

Self-verification — пользователь, который настраивает защиту операций.

Verification by another person — другой пользователь.

Поддерживается только email-верификация. Введите email пользователя и полученный шестизначный код.

Нажмите OK.

Access Key Management

По умолчанию эта опция выключена. Все пользователи учетной записи могут управлять своими ключами доступа. Если включить Access Key Management, только администратор сможет создавать, включать, отключать или удалять ключи доступа IAM-пользователей.

Чтобы включить управление ключами доступа:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Critical Operations.

В блоке Access Key Management нажмите на переключатель.

Information Self-Management

По умолчанию эта опция включена. Все IAM-пользователи учетной записи могут управлять адресом электронной почты и паролем для входа в консоль. Если отключить эту опцию, только администратор сможет менять информацию IAM-пользователя.

Чтобы включить управление информацией:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Critical Operations.

В блоке Information Self-Management нажмите Enable.

Выберите информацию, которую может менять IAM-пользователь.

Нажмите OK.

См.также

Login Authentication Policy

Login Authentication Policy предлагает дополнительные возможности по повышению безопасности, такие как настройка времени жизни сессии или политики блокировки аккаунта. Установленные параметры действует на аккаунт и IAM-пользователей, созданных через него.

Чтобы изменить политику аутентификации:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Login Authentication Policy.

Задайте политики:

Параметр

Описание

Значение

Session Timeout

Период времени, по истечении которого в случае бездействия пользователю нужно будет снова войти в консоль.

1–24 часов.

Account Lockout

Количество неудачных попыток входа, после которых учетная запись пользователя блокируется на заданное время.

Продолжительность блокировки: 15–30 минут.

Количество неудачных попыток входа: 3–10.

Время сброса счетчика блокировки учетной записи: 15–60 минут.

Account Disabling

Срок, по истечении которого в случае бездействия учетная запись пользователя блокируется.

1–240 дней.

Recent Login Information

Отображение информации о последнем успешном входе в консоль.

Активировано/деактивировано

Custom Information

Дополнительная информация, которая отображается при успешном входе в консоль.

—

Чтобы сохранить изменения, нажмите Save.

См.также

Password Policy

Password Policy определяет требования к паролю, параметры повторного использования пароля и истечения его срока действия, а также запрет на ранее используемые пароли.

Чтобы изменить политику использования паролей:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку Password Policy.

Задайте политики:

Параметр

Описание

Значение

Password Composition & Reuse

Требования к паролю и возможность повторного использования паролей.

Количество типов специальных символов в пароле: 2–4.

Количество символов в пароле: 6–32.

Количество последовательных одинаковых символов в пароле: 1–32.

Количество запрещенных ранее использованных паролей: 1–10.

Password Expiration

Срок действия пароля и требование сменить пароль за 15 дней до истечения срока действия пароля и принудительная смена пароля по истечении срока действия.

Срок действия пароля: 1–180 дней

Minimum Password Age

Минимальный период, по истечении которого пользователь может изменить пароль.

0–1 440 минут.

Чтобы сохранить изменения, нажмите Save.

См.также

Список управления доступом ACL

С помощью ACL можно предоставить доступ к ресурсам только с определенных диапазонов IP-адресов, CIDR-блоков или конечных точек VPC Endpoints (только для доступа к API).

Чтобы изменить список управления доступом:

В консоли Identity and Access Management в списке слева выберите Security Settings.

Перейдите на вкладку ACL.

Укажите диапазон IP-адресов, CIDR-блок или VPC Endpoints (только для API).

Чтобы сохранить изменения, нажмите Save.

См.также

Отслеживание действий в CTS

Сервис Cloud Trace Service (CTS) позволяет отслеживать все действия пользователей. Для записи операций включите и настройте CTS.

См.также

для Dev & Test