Шифрование ВМ и файлов конфигурации ВМ на уровне виртуальной инфраструктуры

Шифрование ВМ защищает диски ВМ и другие файлы от несанкционированного доступа, не прибегая к средствам шифрования самой СХД.

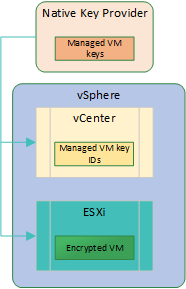

Платформа виртуализации запрашивает ключи у встроенного сервера управления ключами NKP. NKP генерирует и сохраняет ключи, затем передает их на vCenter Server для распространения.

vCenter Server имеет учетные данные для входа в NKP для получения ключей и последующей отправки на ESXi-хосты. vCenter Server не хранит ключи NKP, но хранит список идентификаторов ключей. Только vCenter Server имеет учетные данные для входа в NKP.

Хосты ESXi генерируют ключи для шифрования ВМ. Полученные от vCenter Server ключи используются для шифрования ключей, сгенерированных хостом ESXi, для безопасного хранения их в памяти.

Требования для реализации шифрования на уровне виртуальной инфраструктуры

ВМ должна быть выключена;

В VMware Cloud Director необходимо наличие прав Cryptographic operations.Encrypt new.

Перед шифрованием ВМ убедитесь в наличии зарезервированного дискового пространства с поддержкой шифрования. При необходимости выделите пространство в личном кабинете Cloud.ru, например выбрав SSD Encrypted.

Создание новой ВМ с шифрованием

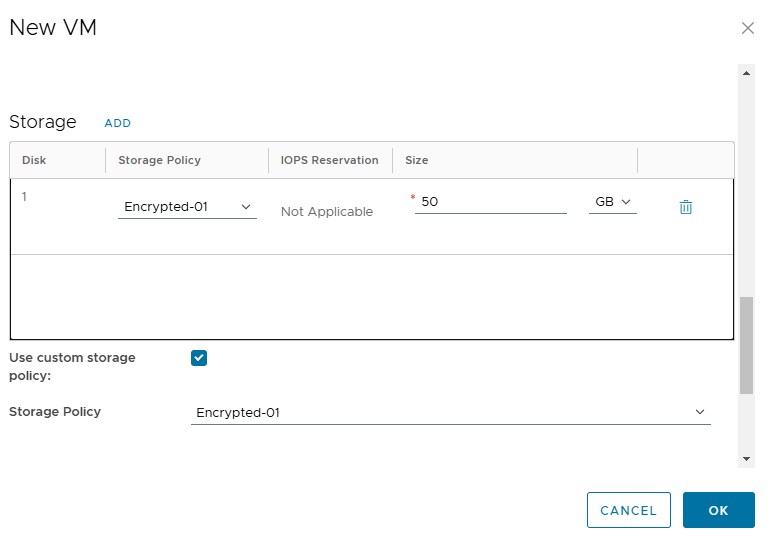

Создайте новую ВМ со следующими параметрами:

При выборе диcкового пространства в таблице Storage выберите соответствующую политику шифрования в поле Storage Policy.

Включите Use custom storage policy.

В поле Storage Policy после таблицы выберите политику шифрования из шага 1.

Шифрование существующей ВМ

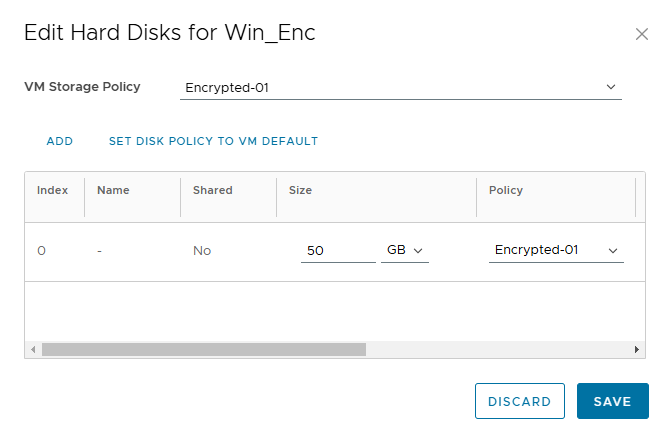

Измените параметры ВМ в части общей политики Storage Policy:

Выберите соответствующую политику шифрования.

В поле Storage Policy выберите соответствующую политику шифрования.

- Требования для реализации шифрования на уровне виртуальной инфраструктуры

- Создание новой ВМ с шифрованием

- Шифрование существующей ВМ