Последнее обновление: 07 ноября 2025 г.

Вступление в силу: 17 ноября 2025 г.

1. Общая информация и описание Услуги

1.1. Виртуальный ЦОД является услугой по предоставлению базовых информационно-технологических ресурсов на основе совокупности функционирующего под управлением Исполнителя серверного и сетевого оборудования, систем хранения данных и специализированного программного обеспечения.

1.2.

построена на основе модели обслуживания . В рамках Услуги Исполнитель предоставляет Заказчику , имеющий в распоряжении согласованный между Исполнителем и Заказчиком набор виртуализированных вычислительных мощностей процессора (), виртуальной памяти () и дискового пространства (), а также средства управления Виртуальным ЦОД, достаточные для создания и управления виртуальными серверами в требуемой Заказчику конфигурации в пределах выделенных виртуализированных мощностей. Руководство Пользователя по Услуге доступно по электронному адресу: https://cloud.ru/docs/vdc/ug/index.html.1.3. Управление

осуществляется Заказчиком при помощи (далее — КУ VMware).1.4. Состав и основные компоненты

:Ресурсы | |

Наименование группы | Содержание |

|---|---|

Вычислительные ресурсы |

|

Сетевые сервисы и компоненты |

|

Основные компоненты VMW |

|

1.4.1. Платформа виртуализации обеспечивает динамическую балансировку нагрузки на серверы и системы хранения данных для достижения оптимальной производительности. Составными частями платформы виртуализации являются:

Аппаратный гипервизор – механизм, разделяющий ресурсы физического сервера между несколькими виртуальными машинами.

High Availability (HA) – механизм, позволяющий восстанавливать работоспособность виртуальных машин после аппаратного сбоя узлов виртуализации.

Сервис балансировки рабочих нагрузок – механизм, равномерно распределяющий ВМ между всеми узлами кластера и обеспечивающий заданную производительность виртуальных машин в штатном и нештатном (в случае сбоев) режимах работы.

Сервис онлайн миграции

– механизм «живой» миграции ВМ между узлами кластера для сервисного обслуживания без прерывания работы пользовательских ВМ.

1.4.2. КУ VMware предоставляет конечным пользователям безопасные, изолированные пулы ресурсов для быстрой инициализации

и реализует единую консоль управления.1.4.3. Платформа виртуализации сети (SDN) используется для создания программно-определяемых сетей, инкапсуляции трафика через протокол Geneve для построения логических L2-сетей в рамках уже существующей коммутации на уровне L3. Позволяет Заказчику самостоятельно создавать выделенные сегменты сети и определять правила маршрутизации между сетями своих виртуальных ЦОД, без изменений в физической коммутации.

1.5. В целях обеспечения защиты

платформы (далее – Инфраструктура VMW) реализовываются следующие меры и механизмы защиты:Уровни защиты | Мероприятия |

Защита Облака Cloud.ru и средств его управления | |

Физический | Обеспечивается:

|

Сетевой | Обеспечивается защита периметров ЦОД и их сегментирование с использованием межсетевых экранов нового поколения (NGFW), осуществляющих в том числе выявление и предотвращение компьютерных атак. |

Инфраструктурный | Обеспечивается:

|

Дополнительный | Осуществляются периодические тестирования на проникновение и аудит информационной безопасности Инфраструктуры VMW с привлечением сторонних организаций. Выявленные в ходе соответствующего тестирования и/или аудита недостатки устраняются по факту их выявления. |

Защита КУ VMware | |

Приложения | Защита с использованием специализированного межсетевого экрана уровня приложений (Web Application Firewall). |

Дополнительный | Осуществляются регулярные сканирования консоли на наличие актуальных уязвимостей и его периодические тестирования на проникновение с привлечением сторонних организаций. Выявленные уязвимости и/или недостатки устраняются по факту их выявления. |

Изоляция «Организаций» Заказчика | |

VMW | Осуществляется встроенными средствами VMW. |

Сетевой | Осуществляется средствами SDN. |

Дополнительный | В рамках периодических тестирований на проникновение всей инфраструктуры проводятся тестирования на возможность проникновения потенциального нарушителя из одной «Организации» в другую с преодолением используемых механизмов защиты. |

1.6. Распределение ролей, обязанностей и ответственности в области

в отношении описано в Таблице 3.Наименование технологического (архитектурного) уровня | Применимые к уровню процессы/ услуги/сервисы ИБ | Описание процесса/сервиса/услуги | Ответственность за предоставление/ администрирование услуги/ сервиса/ процессов | Кому предоставлен доступ к средствам предоставления услуги/сервиса/ процесса |

|---|---|---|---|---|

Прикладной уровень и уровень операционных систем, установленных в ВМ ВЦОД Заказчика | Журналирование событий | Журналирование событий в прикладном программном обеспечении (в том числе СУБД, серверах приложений, WEB-серверах) и операционных системах, установленных в виртуальных машинах (ВМ) Заказчика. | Заказчик | Заказчик |

Управление доступом | Управление доступом к прикладному программному обеспечению (в том числе СУБД, серверам приложений, WEB-серверам) и операционным системам, установленным в ВМ Заказчика. | Заказчик | Заказчик | |

Управление аутентификационной информацией | Управление аутентификационной информацией, используемой при доступе к прикладному программному обеспечению (ППО) и операционным системам (ОС), установленным в ВМ Заказчика. | Заказчик | Заказчик | |

Управление уязвимостями | Контроль и анализ защищенности ОС и ППО, функционирующего в ВМ ВЦОД Заказчика, в том числе установка критических обновлений безопасности, правка конфигураций ППО, а также изменение легко-подбираемых паролей и паролей доступа по умолчанию к сервисам и компонентам ОС и ППО, обнаруженных в ходе контроля и анализа защищенности. | Заказчик | Заказчик | |

Управление инцидентами ИБ | Сбор (в том числе с использованием средств SIEM) и анализ событий безопасности со всего ППО, ОС и средств защиты информации (СрЗИ), функционирующих в «Организации» (ВЦОД) Заказчика, а также мониторинг и реагирование на инциденты безопасности. | Заказчик | Заказчик | |

Управление криптографией | Установка, настройка и администрирование в ВЦОД Заказчика средств

защиты информации (СЗИ) в исполнении Virtual Appliance. | Заказчик | Заказчик | |

Установка и администрирование средств защиты | Установка, настройка и администрирование в ВМ ВЦОД Заказчика СрЗИ от несанкционированного доступа (НСД), антивирусных средств и прочих средств защиты информации, устанавливаемых в ВМ ВЦОД Заказчика. | Заказчик | Заказчик | |

Управление резервированием информации | Установка и настройка в ВМ Заказчика средств резервного копирования

(СРК) баз данных и прочей информации Заказчика, хранимой внутри ВМ его

ВЦОД, а также администрирование указанных средств. | Заказчик | Заказчик | |

Обеспечение защиты персональных данных клиентов | Защита согласно 152-ФЗ персональных данных (ПДн) клиентов, обрабатываемых в ВМ ВЦОД Заказчика, в том числе, но не ограничиваясь защитой ПДн, обрабатываемых средствами установленных в ВМ ВЦОД Заказчика СУБД. | Заказчик | Заказчик | |

Уровень «Организации» и ВЦОД Заказчика | Журналирование событий | Журналирование событий, связанных с функционированием объектов ВЦОД Заказчика (например, его ВМ) и действиями пользователей в КУ VMware и консоли управления резервным копированием ВМ, таких как:

| Исполнитель | Заказчик |

Администрирование «Организацией» и управление доступом к ней | Администрирование «Организацией» Заказчика с использованием КУ

VMware. | Исполнитель

(ответственность за предоставление сервиса VMW) | Заказчик | |

Управление аутентификационной информацией | Создание/удаление новых учётных записей в «Организации» и присвоение им привилегий доступа к «Организации» Заказчика. | Исполнитель

(ответственность за предоставление сервиса) | Заказчик | |

Управление безопасностью и прочими настройками для виртуальных сетей | Создание, удаление и администрирование с использованием КУ VMware

необходимых виртуальных сетей в процессе администрирования ВЦОД

Заказчика. | Исполнитель

(ответственность за предоставление сервиса) | Заказчик | |

Управление резервированием информации (предоставляется в рамках отдельной Услуги) | Управление резервированием информации Заказчика с использованием консоли управления резервным копированием ВМ, включающее в себя:

| Исполнитель

(ответственность за предоставление сервиса) | Заказчик | |

Установка и использование СЗИ | Установка, администрирование, своевременное обновление и

безотлагательная установка критических обновлений безопасности на

используемых в ВЦОД Заказчика виртуальных средствах защиты информации в

исполнениях Virtual appliance (межсетевые экраны, системы обнаружений

и/или предотвращений компьютерных атак и прочее). | Заказчик | Заказчик | |

Обеспечение защиты персональных данных клиентов | Обеспечение соответствия ВЦОД в составе информационных систем персональных данных (ИСПДн) Заказчика требованиям 152-ФЗ. | Заказчик | Заказчик | |

Инфраструктурный уровень | Мониторинг и поддержка | Мониторинг Инфраструктуры VMW , обеспечение её доступности, производительности, наличия необходимого количества оборудования, обеспечение необходимой для её работы пропускной способности сети, вычислительных мощностей и емкости систем хранения данных (СХД) Инфраструктуры. | Исполнитель | Исполнитель |

Журналирование событий | Журналирование событий в компонентах и средствах защиты информации Инфраструктуры VMW . | Исполнитель | Исполнитель | |

Управление доступом | Управление доступом к сегменту управления Инфраструктурой VMW , её VLAN-ам и компонентам. | Исполнитель | Исполнитель | |

Управление аутентификационной информацией | Управление учётными записями AD привилегированных пользователей, имеющих доступ к сегменту управления Инфраструктурой VMW , и их вторым фактором аутентификации (аутентификаторами). | Исполнитель | Исполнитель | |

Управление уязвимостями | Контроль и анализ защищенности служебных ВМ MGMT-сегмента и гипервизоров Инфраструктуры VMW . | Исполнитель | Исполнитель | |

Управление инцидентами ИБ | Сбор с использованием средств SIEM с компонентов и средств защиты

информации Инфраструктуры VMW событий безопасности. | Исполнитель | Исполнитель | |

Управление конфигурацией | Контроль и управление процессами изменения конфигурации Инфраструктуры VMW . | Исполнитель | Исполнитель | |

Управление безопасностью для виртуальных и физических сетей | Защита периметров ЦОД Инфраструктуры VMW с использованием

кластеров высокопроизводительных межсетевых экранов нового поколения

(NGFW), обеспечивающих межсетевое экранирование и защиту от компьютерных

атак Инфраструктуры. | Исполнитель | Исполнитель | |

Установка и администрирование средств защиты | Установка, настройка и администрирование средств защиты информации в составе Инфраструктуры VMW , в том числе:

| Исполнитель | Исполнитель | |

Управление резервированием информации | Резервное копирование и восстановление из образов служебных виртуальных машин Инфраструктуры Платформы VMW с использованием СРК Backup & Replication. | Исполнитель | Исполнитель | |

Обеспечение защиты персональных данных клиентов | Защита ПДн сотрудников Заказчика, имеющих доступ КУ VMware и консоли управления резервным копированием ВМ, обрабатываемых в Инфраструктуре VMware. | Исполнитель | Исполнитель | |

Физический уровень | Контроль доступа | Контроль доступа в ЦОД и помещения Инфраструктуры VMW (охраняемая территория ЦОД, пропускной режим, системы контроля и управления доступом, запирание стоек). | Исполнитель | Исполнитель |

Видеонаблюдение | Наличие внешней (по периметру ЦОД) и внутренней (в машинных залах ЦОД) систем видеонаблюдения. | Исполнитель | Исполнитель | |

Размещение оборудования | Предоставление электропитания, доступа к сети интернет и

свободного места в стойках ЦОД. | Исполнитель | Исполнитель |

1.7. Типы ресурсов, требования, рекомендации и ограничения:

Тип ресурса: виртуальные процессорные ядра (vCPU) | |

Требования | Рекомендации и ограничения |

При формировании Заказа Заказчику предоставляется выбор из

следующих ядер: не менее 3,0 ГГц; не менее 3,5 ГГц1. | В рамках одного Виртуального ЦОД Заказчик может использовать только vCPU с одинаковой частотой (обслуживаемые процессорами одного типа). Ограничения на количество vCPU указаны в Таблице «Параметры предоставляемых услуг» раздела 2 настоящего документа. |

Тип ресурса: виртуальная оперативная память (vRAM) | |

Требования | Рекомендации и ограничения |

При формировании Заказа Заказчик указывает требуемый объем

vRAM. | Ограничения на количество vRAM указаны в Таблице «Параметры предоставляемых услуг» раздела 2 настоящего документа. |

Тип ресурса: виртуальное дисковое пространство (vHDD) | |

Требования | Рекомендации и ограничения |

В рамках услуги предоставляется два дисковых профиля,

отличающихся по скорости обмена данными (количеству операций

ввода-вывода (IOPS)) и времени отклика: SATA и SSD. Каждый дисковый

профиль соответствует своему типу дисков на системе хранения данных. | Минимальное значение для экземпляра Виртуального ЦОД – 100 Гб. Суммарный объем виртуального дискового пространства каждого дискового профиля должен быть кратен 100 Гб. |

Примечания

[1] : Технически допустимо выделять до 24/48 vCPU (для vCPU частотой 3,5/3,0 ГГц, соответственно) на один виртуальный сервер. Однако для лучшей производительности рекомендуется придерживаться значений, описанных в разделе «2. Базовая функциональность и метрики Услуги».

1.8. Для подключения к

Заказчик может выбрать один или несколько типов подключения:Тип подключения | Описание |

|---|---|

Подключение через выделенный гарантированный2 канал интернет | Заказчику предоставляется отдельная полоса для доступа к Услуге, которая не разделяется с другими заказчиками. |

Подключение через выделенный канал связи | Данный способ подключения позволяет обеспечить взаимодействие сетей Заказчика с сетью в облаке с помощью выделенных каналов связи стороннего провайдера. Опционально, с помощью данного сценария, к Услуге Заказчика может быть подключен альтернативный канал в сеть интернет. Для данного подключения могут быть использованы выделенные каналы Заказчика, организованные с использованием Темной оптики. |

Подключение через общий канал интернет | Предполагает логическое подключение к общему для всех Заказчиков Услуги каналу передачи данных (скорость сетевого соединения для каждого Заказчика не является гарантированной и зависит от загруженности общего канала передачи данных). Заказчику предоставляется базовая защита информационных систем, размещаемых в Инфраструктуре VMW , от DDoS-атак, направленных на исчерпание канальной ёмкости сетевой Инфраструктуры VMW. |

Подробная информация по доступным подключениям приведена в Приложении № 1.VMW.6. к Договору.

Примечания

[2] : Заданная скорость гарантируется внутри сети Исполнителя начиная от порта пограничного маршрутизатора узла связи Cloud.ru.

1.8.1. В остальных случаях, а также по запросу, может быть предоставлена расширенная защита информационных систем Заказчика, размещаемых в Инфраструктуре VMW , от

на всех уровнях до L7 включительно в виде отдельной тарифицируемой услуги.1.8.2. Для обмена данными между виртуальными машинами в пределах

используется внутреннее сетевое взаимодействие, реализованное на базе сетевого оборудования Исполнителя и средствами гипервизора.1.9. Сетевые сервисы SDN.

1.9.1.

виртуализации сети реализует программно-определяемую облачную сеть, а также программный подход к созданию и эксплуатации сетевых сервисов.1.9.2. Платформа виртуализации сети включает в себя следующие компоненты:

виртуальные сети для организации сетевой связности виртуальных машин;

1.9.3. Клиентский шлюз

предоставляет следующие сервисы:маршрутизация (Routing);

пограничное межсетевое экранирование (

);преобразование сетевых адресов (NAT);

виртуальные частные сети (VPN) на базе IPSec;

динамическое распределение сетевых адресов (DHCP).

1.9.4. Клиентские шлюзы

разворачиваются в режиме высокой доступности. Активный шлюз обрабатывает сетевой трафик, в случае выхода его из строя трафик автоматически переключается на резервный шлюз, находящийся в режиме ожидания.1.9.5. При построении сложной сетевой архитектуры, например, организации динамической маршрутизации BGP с локальной сетевой инфраструктурой Заказчика, необходимо использовать пограничные шлюзы Dedicated Provider Gateway/T0. В зависимости от требований к пропускной способности доступа в и из интернета, а также специфической настройки сетевых сервисов могут быть развернуты Выделенная виртуальная машина Dedicated Provider Gateway/T0 или Выделенный физический сервер Dedicated Provider Gateway/T0 для повышенной производительности.

1.10. Шаблоны ВМ и образы ОС. В рамках

Заказчик может самостоятельно выполнить импорт/экспорт собственного образа в . Возможный вариант работы с образами ВМ: Заказчик самостоятельно осуществляет импорт/экспорт образов виртуальных машин, используя КУ VMware. За дополнительную плату Заказчику предоставляется доступ к каталогу с шаблонами ВМ с предустановленными наиболее популярными версиями операционных систем. При импорте и использовании Заказчиком собственных образов виртуальных машин, которые не имеют официальной совместимости со стороны поставщика платформы виртуализации, Исполнитель не гарантирует работоспособность данных виртуальных машин, и решение возможных проблем не регулируется действующим Соглашением об уровне предоставлении Услуги.1.11. Программная платформа. В качестве инструмента реализации VMW используется

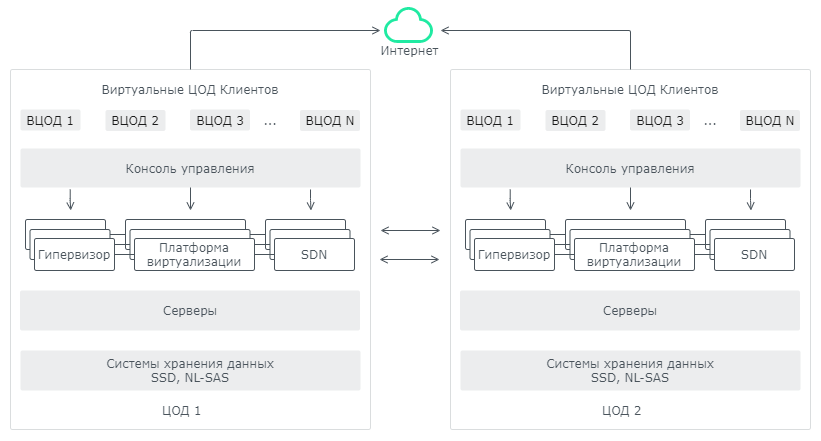

. Устойчивость к отказам вычислительных узлов реализована средствами платформы виртуализации на базе технологии High Availability (HA).Схема реализации платформы для услуги «Виртуальный ЦОД» изображена на рисунке ниже:

1.12. Аппаратная платформа:

Компоненты | Характеристики |

|---|---|

Серверная платформа | В качестве вычислительной платформы используются серверные решения корпоративного уровня, базирующиеся на процессорах архитектуры x86/64. |

СХД | Для организации сервиса предоставления виртуальных дисков применяются системы хранения данных уровня midrange с резервированием основных компонент, таких как блоки питания, контроллерные модули. |

Сеть | Базируется на оборудовании ведущих мировых производителей, которое обеспечивает:

|

1.13. Предоставление доступа к программному обеспечению.

1.13.1. Исполнитель предлагает Заказчику доступ к программному обеспечению, перечень которого Заказчик может запросить у ответственного лица Исполнителя (раздел 10 Договора), стоимость определяется в соответствующем бланке Заказа на основании

, установленных в Приложениях № 7.1.13.2. В рамках предоставления доступа к программному обеспечению Исполнитель предоставляет доступ к дистрибутивам продуктов и предоставляет лицензию для активации данных продуктов. Техническая поддержка по продуктам не включена в стоимость услуги и приобретается Заказчиком самостоятельно.

1.13.3. Базой для применения тарифа и расчета ежемесячного платежа за использование Серверной операционной системой является наибольшее число одновременно работавших виртуальных машин с данной операционной системой за расчетный период.

1.13.4. В случае индексации цен на лицензии со стороны производителя

, Исполнитель имеет право на индексацию в одностороннем порядке на соответствующую величину с уведомлением Заказчика в срок не менее чем за 30 (тридцать) дней до даты изменения Тарифа. К уведомлению Заказчика Исполнитель прикладывает скан-копию соответствующего письма-уведомления от производителя ПО. В случае необходимости Стороны подписывают Дополнительное соглашение о внесении изменений в Приложения № 7.1.13.5. Подробная информация по условиям и ограничениям использования программного обеспечения приведена в Приложении № 8 к Договору.

1.14. Предоставление доступа к опции Распределенный межсетевой экран. Исполнитель предоставляет Заказчику доступ к сетевому сервису виртуального шлюза – распределенному межсетевому экрану (Distributed irewall) для виртуальных серверов и приложений, запускаемых на физическом оборудовании Исполнителя. Доступ к сервису предоставляется на основании подписанного бланка Заказа и оплачивается Заказчиком отдельно.

1.15. Именование «Организаций» Заказчика. Для корректной обработки обращений Заказчика именование «Организаций» выполняется операторами Исполнителя и имеет унифицированный формат вида <Название «Организации» Заказчика> - <Порядковый номер «Организации заказчика»>. По согласованию с Исполнителем возможно изменение названия «Организации» Заказчика через соответствующий запрос в службу поддержки Исполнителя.

1.16. Шифрование виртуальных машин.

обеспечивает возможность шифрования конфигурационных файлов данных и дисков , предоставлении доступа к шаблонам гостевых с возможностью хранения ключей шифрования в vTPM. С помощью консоли управления Заказчик может самостоятельно создавать новые шифрованные ВМ, либо зашифровывать существующие ВМ. Стоимость Услуги формируется в зависимости от максимального объёма дискового пространства, выделенных для ВМ с активированной опцией «Шифрование ВМ» в течение Отчетного периода (календарного месяца). Услуга подключается посредством подписания .Примечания

2. Базовая функциональность и метрики Услуги

2.1. Услуга Виртуальный ЦОД описана в Таблице 7:

Сервис | Тарифицируемые единицы | Характеристики и метрики | Допустимые значения |

|---|---|---|---|

Вычисления | Виртуальный процессор 3,5 ГГц, (шт.) | Базовая частота процессора vCPU | Не менее 3,5 ГГц |

Host CPU Ready time | Менее 5% | ||

Рекомендуемое кол-во vCPU на Виртуальный сервер (шт.) | 1 - 12 шт. | ||

Допустимое кол-во vCPU на Виртуальный сервер (шт.) | Не более 24 шт. | ||

Допустимый объем vRAM на виртуальный сервер | 1 – 384 Гб | ||

RAM Swapped | 0% | ||

Виртуальный процессор 3,0 ГГц, (шт.) | Базовая частота процессора vCPU | Не менее 3,0 ГГц | |

Host CPU Ready time | Менее 5% | ||

Рекомендуемое кол-во vCPU на Виртуальный сервер (шт.) | 1 - 24 шт. | ||

Допустимое кол-во vCPU на Виртуальный сервер (шт.) | Не более 48 шт. | ||

Допустимый объем vRAM на виртуальный сервер | 1 - 768 Гб | ||

RAM Swapped | 0% | ||

Хранилище данных | Виртуальный жесткий диск Fast SSD, (ГБ) | SSD IOPS. Эталонные значения4 | 30000 IOPS/1 ТБ56 |

Среднее время доступа к Fast SSD Storage на виртуальной машине4 | 0 мс - 5 мс | ||

Допустимый объем одного виртуального жесткого диска SSD на виртуальный сервер | 1 – 4096 ГБ | ||

Шаг увеличения размера виртуального диска в допустимом диапазоне | 1 ГБ | ||

Виртуальный жесткий диск SSD, (ГБ) | SSD IOPS. Эталонные значения4 | 5000 IOPS/1 ТБ5 | |

Среднее время доступа к SSD Storage на виртуальной машине4 | 0 мс - 5 мс | ||

Допустимый объем одного виртуального жесткого диска SSD на виртуальный сервер | 1 – 4096 ГБ | ||

Шаг увеличения размера виртуального диска в допустимом диапазоне | 1 ГБ | ||

Виртуальный жесткий диск SATA, (ГБ) | HDD IOPS. Эталонные значения4 | 100 IOPS/1 ТБ5 | |

Среднее время доступа к SATA Storage на виртуальной машине4 | 0 мс - 30 мс | ||

Допустимый объем одного виртуального жесткого диска SATA на виртуальный сервер | 1 – 4096 ГБ | ||

Шаг увеличения размера виртуального диска в допустимом диапазоне | 1 ГБ | ||

Сетевые сервисы | Доступ в интернет в общем канале | Полоса пропускания | Не тарифицируется: не более 100 Мб/c на Виртуальный ЦОД |

Пропускная способность на виртуальный сервер | Средняя сетевая задержка в пределах сети передачи данных Cloud.ru | 0 мс - 5 мс | |

Процент потерянных пакетов в пределах сети передачи данных Cloud.ru | 0% - 0,2% | ||

Виртуальный шлюз (шт.) | Средняя сетевая задержка в пределах сети передачи данных Cloud.ru | 0 мс - 5 мс | |

Пропускная способность | Не более 5 Гб/c | ||

Гостевая ОС | Доступ к шаблону Серверная операционная система:

| Шаблоны Серверной операционной системы |

|

ПО | Доступ к шаблону ПО Серверная СУБД:

| Шаблоны ПО Серверная СУБД |

|

ПО | Доступ к экземплярам ПО (Серверная СУБД Enterprise Core, Серверная СУБД Standard Core, Серверная СУБД Web Edition, Серверная операционная система: Datacenter, Серверная операционная система: Standard):

| Экземпляры ПО (SQL ServerСерверная СУБД Enterprise Core, Серверная СУБД SQL Server Standard Core, Серверная СУБД SQL Server Web Edition, Серверная операционная система: Datacenter, Серверная операционная система: Standard). | Поддерживаемые версии ПО (Серверная СУБД Enterprise Core, Серверная СУБД Standard Core, Серверная СУБД Web Edition, Серверная операционная система: Datacenter, Серверная операционная система: Standard). |

Примечания

[4] : Параметры гарантируются при размере блока до 8 КБ, произвольное чтение/запись с профилем 70/30.

[5] : 1 ТБ = 1000 ГБ.

[6] : Производительность одного виртуального диска ограничена 40000 IOPS.

[7] : Минимальный период тарификации – календарный месяц. Начало использования, начиная с первой минуты, или продолжение использования Услуги в Отчётном периоде предполагает списание стоимости за полный календарный месяц. Неполный календарный месяц использования Услуги, начиная с первой минуты, округляется до полного календарного месяца пользования Услугой.

[8] : При использовании большего количества vCPU в составе экземпляра ВМ, пропорционально увеличивается количество доступных лицензий для оплаты (с шагом в 12 vCPU).

3. Тарификация Услуги

3.1.

предоставляет на выбор два типа тарификации: Динамическая тарификация (Pay as you go, далее – PAYG) и Статическая тарификация (Allocation).3.2. Динамическая тарификация (Pay as you go).

3.2.1. Динамическая тарификация предполагает оплату пула ресурсов, указанных ниже, по факту их потребления Заказчиком в течение Отчетного периода:

Виртуальный процессор 3,0 ГГц, PAYG;

- , PAYG 9;

Виртуальный жесткий диск SATA, PAYG;

Виртуальный жесткий диск SSD, PAYG;

Виртуальный жесткий диск Fast SSD, PAYG.

3.2.2. Динамическая тарификация осуществляется в почасовом режиме (из расчета стоимости одного часа), начиная с первой минуты пользования

. Время учитывается с дискретностью до целого часа, то есть неполный час работы виртуальной машины считается как целый. Тарифицируется сумма соответствующих ресурсов для всех . и тарифицируются с момента старта ВМ и до момента ее остановки. Виртуальный жесткий диск тарифицируется с момента создания ВМ и до её удаления. Снимки (Snapshots), swap-файлы, шаблоны ВМ и ISO-образы тарифицируются как Виртуальный жесткий диск. Для каждой ВМ учитываются максимальные значения ресурсов за каждый час.3.3. Статическая тарификация (Allocation).

3.3.1. Величина ежемесячного платежа за пользование

определяется в соответствии с заказанным объёмом перечисленных ниже ресурсов и опций:Виртуальный процессор 3,0 ГГц;

Виртуальный процессор 3,5 ГГц;

Виртуальная память 9;

Виртуальный жесткий диск

;Виртуальный жесткий диск

;Виртуальный жесткий диск Fast SSD;

Предоставление публичного

;Выделенная виртуальная машина Dedicated Provider Gateway/T0;

Выделенный физический сервер Dedicated Provider Gateway/T0;

Опция Распределенный межсетевой экран;

Доступ к шаблону Серверная операционная система 3;

Доступ к шаблону ПО Серверная СУБД 3;

Доступ к прочим экземплярам ПО (перечень доступного ПО приведен в Приложениях № 7);

Виртуальный жесткий диск SATA для шифрованных ВМ;

Виртуальный жесткий диск SSD для шифрованных ВМ;

Виртуальный жесткий диск Fast SSD для шифрованных ВМ.

3.3.2. Методика расчётов потребляемых процессорных ресурсов и оперативной памяти предполагает тарификацию суммы значений предоставленных ресурсов за

в соответствии с . Счет выставляется на основе суммы значений.3.3.3. Методика расчёта потребляемого дискового пространства предполагает оплату за весь предоставленный Заказчику объём ресурсов дискового пространства каждого типа.

3.3.4. Методика расчёта по опции «Распределенный межсетевой экран» предполагает тарификацию суммы значений оперативной памяти, предоставленной Заказчику в рамках его виртуального ЦОД в

.Примечания

4. Иные условия, применимые к Услуге

4.1. Возможные виды подключения / изменения / отключения

:4.1.1. Посредством подписания

(с учётом п. 4.6. настоящего Приложения);4.1.2. Посредством совершения действий в

.4.2. Возможный порядок расчётов по

:4.2.1. Постоплата.

4.3. Возможные способы оплаты / порядок пополнения

:4.3.1. Оплата в безналичном порядке на основании выставленного Исполнителем счёта.

4.4. Заказчик самостоятельно несет ответственность за работоспособность программного обеспечения, устанавливаемого на

.4.5. Во избежание деградации производительности, переутилизации ресурсов хранения и повышения риска нарушения целостности диска при консолидации, Исполнитель оставляет за собой право проводить

по удалению созданных Заказчиком Snapshot старше 7 (семи) дней. Перед удалением Snapshot Исполнитель обязуется уведомить Заказчика по электронной почте, указанной в Договоре, за 5 (пять) дней до удаления и за 1 (один) день до удаления.4.6.1.

на подключение должен быть направлен Исполнителю не позднее, чем за 3 (три) рабочих дня до даты начала оказания Услуги;4.6.2. В течение 1 (одного) рабочего дня Исполнитель или его уполномоченный представитель обязуется рассмотреть

на и направить лицу, направившему Заказ, ответ (подписанный со своей стороны Заказ или отказ в предоставлении Услуги с обоснованием причины);4.6.3. В случае согласования Сторонами

предоставляется в дату начала оказания Услуги, зафиксированную в Заказе, с 10:00 по московскому времени.4.7. Заказчик самостоятельно несет ответственность за сохранность данных и принимает самостоятельно меры по их сохранению при отказе от

. При отказе от Услуги Исполнитель вправе удалить данные Заказчика по истечении 5 (Пяти) рабочих дней после отказа от Услуги.4.8. В процессе пользования

Заказчик вправе устанавливать на виртуальные серверы любое лицензионное программное обеспечение.4.9. При установке Заказчиком версий гостевых операционных систем, не входящих в официальный список, поддерживаемых

, Исполнитель не гарантирует работоспособность виртуальных серверов Заказчика, если они не регулируются действующим Соглашением об уровне обслуживания.4.10. В процессе пользования

Заказчик имеет право потребовать внесения изменений в оказываемую Услугу, даже в том случае, если они не отражены в согласованной форме , как сопутствующие, направив Исполнителю уведомление с подробным описанием своего запроса и желаемых сроков выполнения таких работ. Исполнитель оценивает и сообщает Заказчику ориентировочную стоимость и возможную дату выполнения этих работ.4.11. В процессе пользования

Заказчику запрещается тем или иным образом предпринимать намеренные попытки обхода установленных Исполнителем на Виртуальный сервер Заказчика ограничений виртуализированных вычислительных мощностей.4.12. В процессе пользования

Заказчику запрещается передавать и/или распространять параметры виртуальной Инфраструктуры, на базе которой оказывается Услуга, третьим лицам без письменного согласования с Исполнителем.4.13. В процессе пользования

Заказчику запрещается организовывать и/или предпринимать попытки массовой рассылки электронных сообщений в целях информационного, рекламного и/или маркетингового характера без согласия адресатов.4.14. В процессе пользования

Заказчику запрещается организовывать и/или предпринимать попытки сканирования адресов и/или портов сетевых устройств, подключенных к сети Интернет, с целью выявления ошибок.4.15. В процессе пользования

, Заказчику запрещается организовывать и/или предпринимать попытки генерирования направленного избыточного трафика на сетевые устройства, подключенные к сети Интернет, с целью вывода их из нормального режима работы.4.16. В процессе пользования

, Заказчику запрещается производить самовольное (несанкционированное) проникновение в любые технологические компоненты (узлы), программы, базы данных и иные составляющие элементы сети Интернет.4.17. В процессе пользования

Заказчику запрещается распространять информацию, запрещенную к распространению Федеральным законом от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и о защите информации», равно как и другими федеральными законами.