L3 канал на базе

используется для защиты данных, которые передаются между сайтами вне облака и сетями L3 на удаленной площадке.На схеме:

x.x.x.x, y.y.y.y — внешние IP-адреса;

a.a.a.a/24 — адрес внутренней Routed-сети виртуального ЦОД;

b.b.b.b/24 — адрес сети на удаленной площадке.

IPSec-канал может работать в режимах policy-based и route-based.

Создание policy-based IPSec-канала между Edge Gateways в разных тенантах

Чтобы создать policy-based IPSec-канал между Edge Gateway в текущем тенанте и Edge Gateway в другом тенанте:

В разделе Data Centers нажмите на карточку виртуального ЦОД и в меню слева выберите Edges.

Нажмите на название Edge Gateway.

В разделе Services → IPSec VPN нажмите NEW.

Откроется форма Add IPSec VPN Tunnel.

Заполните раздел General Settings:

Name — название канала IPSec VPN.

(Опционально) Description — описание канала IPSec VPN.

Security Profile — оставьте профиль по умолчанию.

Status — оставьте активированным.

Заполните раздел Peer Authentication Mode:

Authentication Mode — выберите способ аутентификации.

При выборе Pre-Shared Key укажите ключ аутентификации.

Ключ должен быть одинаковый на обоих концах канала IPSec VPN.

При выборе Certificate загрузите Server Certificate и CA Certificate, нажав SELECT.

Заполните раздел Endpoint Configuration:

Local Endpoint → IP Address — публичный IP-адрес Edge Gateway в формате «x.x.x.x».

Используйте IP-адрес, который не задействован в сервисах DNAT, транслирующих трафик без указанных External Port и Application. В противном случае трансляция DNAT может нарушить работу виртуального канала L3 на базе IPsec и привести к блокировке других DNAT-правил.

Local Endpoint → Networks — локальная сеть виртуального ЦОД в формате «a.a.a.0/24».

Remote Endpoint → IP Address — IP-адрес удаленной площадки в формате «y.y.y.y».

Remote Endpoint → Networks — сеть удаленной площадки в формате «b.b.b.0/24».

(Опционально) Remote Endpoint → Remote ID — идентификатор удаленной площадки.

Если оставить поле незаполненным, идентификатор будет совпадать с IP-адресом удаленной площадки.

Нажмите SAVE.

При создании IPSec-канала автоматически создаются правила Firewall, по два правила на каждый канал. Создание правил Firewall необходимо для корректной работы IPSec-канала.

Создание route-based IPSec-канала между Edge Gateways в разных тенантах

Чтобы создать route-based IPSec-канал между Edge Gateway в текущем тенанте и Edge Gateway в другом тенанте:

В разделе Data Centers нажмите на карточку виртуального ЦОД и в меню слева выберите Edges.

Нажмите на название Edge Gateway.

В разделе Services → IPSec VPN нажмите NEW.

Откроется форма Add IPSec VPN Tunnel.

Заполните раздел General Settings:

Name — название канала IPSec VPN.

(Опционально) Description — описание канала IPSec VPN.

Type — выберите Route Based.

Security Profile — оставьте профиль по умолчанию.

Status — оставьте активированным.

Заполните раздел Peer Authentication Mode:

Authentication Mode — выберите способ аутентификации.

При выборе Pre-Shared Key укажите ключ аутентификации.

Ключ должен быть одинаковый на обоих концах канала IPSec VPN.

При выборе Certificate загрузите Server Certificate и CA Certificate, нажав SELECT.

Заполните раздел Endpoint Configuration:

Local Endpoint → IP Address — публичный IP-адрес Edge Gateway в формате «x.x.x.x».

Используйте IP-адрес, который не задействован в сервисах DNAT, транслирующих трафик без указанных External Port и Application. В противном случае трансляция DNAT может нарушить работу виртуального канала L3 на базе IPsec и привести к блокировке других DNAT-правил.

Remote Endpoint → IP Address — IP-адрес удаленной площадки в формате «y.y.y.y».

(Опционально) Remote Endpoint → Remote ID — идентификатор удаленной площадки.

Если оставить поле незаполненным, идентификатор будет совпадать с IP-адресом удаленной площадки.

Virtual Tunnel Interfaces (VTI) → Tunnel Interface — IP-адрес для виртуального интерфейса, через который будет настраиваться маршрутизация.

Например, «10.0.0.1/30» на локальной стороне и «10.0.0.2/30» на удаленной площадке.

Нажмите NEXT → FINISH.

При создании IPSec-канала автоматически создаются два правила Firewall на каждый канал. Создание правил Firewall необходимо для корректной работы IPSec-канала.

Настройка маршрутов до удаленных сетей через IPSec-канал

В разделе Routing → Static Routes нажмите NEW.

Откроется форма настройки маршрута.

В разделе General, в поле Name, введите название маршрута.

(Опционально) В поле Description введите описание маршрута.

В поле Network выберите подсеть на удаленной площадке.

В разделе Next Hops укажите IP-адрес виртуального интерфейса удаленной площадки.

Например, 10.0.0.2.

Повторите шаги 1–5 на удаленной площадке.

Проверка работоспособности

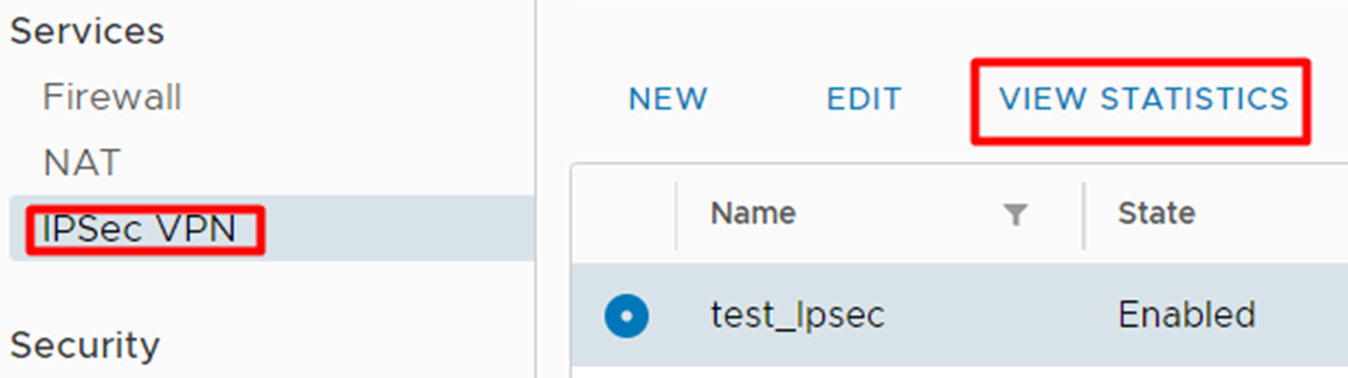

В разделе Services → IPSec VPN выберите созданный ранее канал IPSec VPN.

Сверху появится опция VIEW STATISTICS — нажмите на нее.

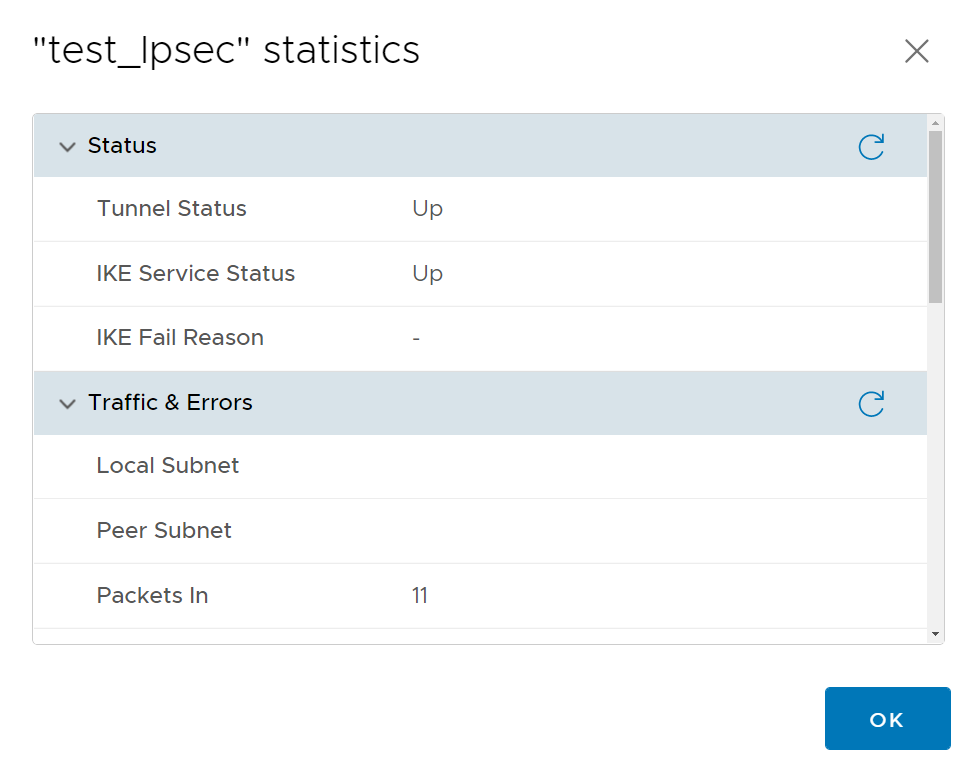

Если в полях Tunnel Status и IKE service Status указано «Up», канал IPSec появился.

После проверки работоспособности настройте правила Firewall, разрешающие прохождение трафика между приватными сетями, которые должны быть видны друг для друга через канал, с двух сторон канала.