Симптом

После создания VPC peering connection локальные и сторонние VPC не могут обмениваться данными.

Устранение неполадок

Проблемы здесь описаны в порядке вероятности их возникновения.

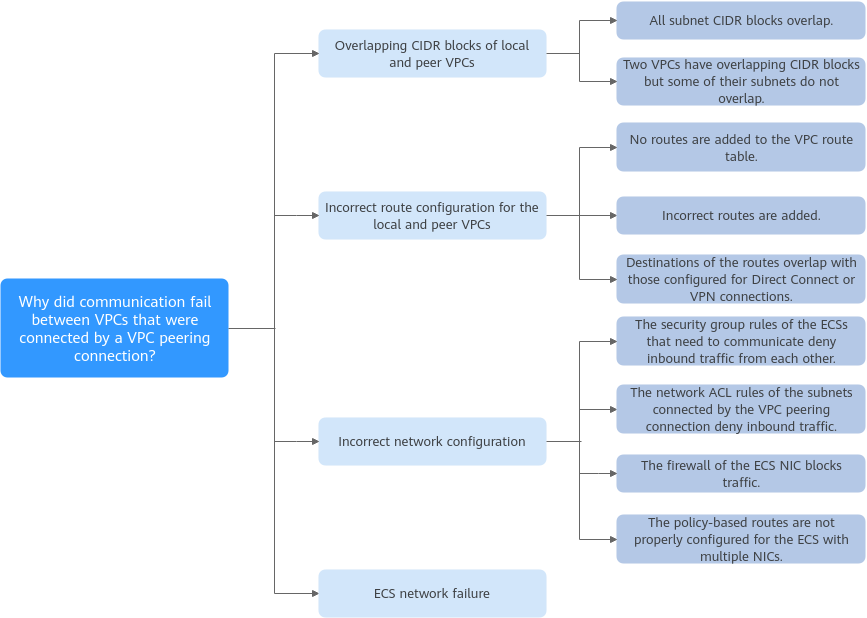

Рисунок 1 Процесс устранения неполадок

No. | Возможная причина | Решение |

|---|---|---|

1 | Пересекающиеся CIDR‑блоки локальных и сторонних VPC

| |

2 | Некорректная конфигурация маршрута для локального и peer VPC

| |

3 | Некорректная конфигурация сети

| |

4 | Сбой сети ECS | См. Сбой сети ECS. |

Перекрывающиеся CIDR блоки локального и соседнего VPC

Если CIDR блоки VPC, подключённые через VPC peering connection, перекрываются, соединение может не вступить в силу из‑за конфликтов маршрутов.

Сценарий | Описание | Решение |

|---|---|---|

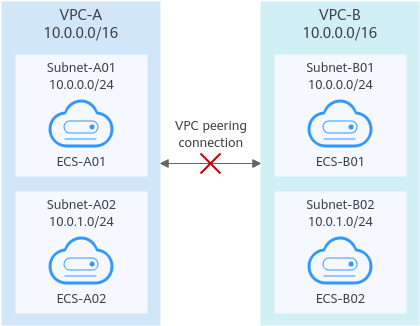

VPC с перекрывающимися CIDR блоками также включают подсети, которые перекрываются. | Как показано в Рисунок 2, CIDR блоки VPC-A и VPC-B перекрываются, и все их подсети перекрываются.

| VPC-A и VPC-B нельзя соединить с помощью VPC peering connection. Перепланировать сеть. |

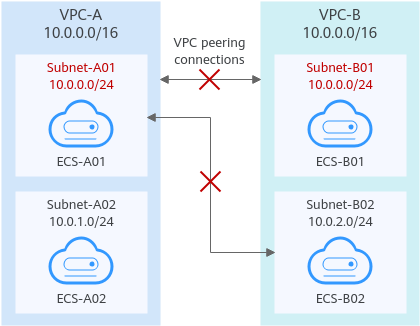

У двух VPC имеются перекрывающиеся CIDR блоки, но некоторые их подсети не перекрываются. | Как показано в Рисунок 3, CIDR блоки VPC-A и VPC-B перекрываются, и некоторые их подсети перекрываются.

|

|

Рисунок 2 Диаграмма сети (IPv4)

Рисунок 3 Диаграмма сети (IPv4)

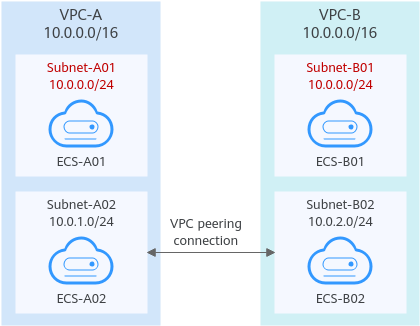

Если CIDR‑блоки VPC перекрываются и некоторые их подсети перекрываются, вы можете создать VPC peering connection между их подсетями с неперекрывающимися CIDR‑блоками. Рисунок 4 показывает схему сети подключения Subnet-A02 и Subnet-B02. Таблица 3 описывает необходимые маршруты.

Рисунок 4 Диаграмма сети (IPv4)

Таблица маршрутов | Назначение | Следующий переход | Описание |

|---|---|---|---|

VPC-A таблица маршрутов | 10.0.2.0/24 | Peering-AB | Добавьте маршрут с CIDR‑блоком Subnet‑B02 в качестве назначения и Peering‑AB в качестве следующего перехода. |

VPC-B таблица маршрутов | 10.0.1.0/24 | Peering-AB | Добавьте маршрут с CIDR‑блоком Subnet‑A02 в качестве назначения и Peering‑AB в качестве следующего перехода. |

Неправильная конфигурация маршрута для локального и соседнего VPC

Проверьте маршруты в таблицах маршрутов локального и соседнего VPC, обращаясь к Просмотр маршрутов, настроенных для соединения VPC Peering. Таблица 4 перечисляет элементы, которые необходимо проверить.

Элемент | Решение |

|---|---|

Проверьте, добавлены ли маршруты в таблицы маршрутизации локального и соседнего VPC. | Если маршруты не добавлены, добавьте их, ссылаясь на: |

Проверьте назначения маршрутов, добавленных в таблицы маршрутизации локального и соседнего VPC.

| Если назначение маршрута неверно, измените его, ссылаясь на Изменение маршрутов, настроенных для VPC Peering Connection. |

Назначения маршрутов пересекаются с теми, которые настроены для Direct Connect или VPN‑соединений. | Проверьте, есть ли у любой из VPC, подключённых через VPC peering connection, также подключение VPN или Direct Connect. Если есть, проверьте назначения их маршрутов. Если назначения маршрутов перекрываются, VPC peering connection не вступает в силу. В этом случае перепланируйте сетевое соединение. |

Некорректная конфигурация сети

- Проверьте, позволяют ли правила security group у ECS, которым необходимо взаимодействовать друг с другом, входящий трафик от друг друга.

- Если ECS связаны с одной и той же security group, проверять их правила не требуется.

- Если ECS связаны с разными security group, добавьте входящие правила, позволяющие доступ друг к другу. Для подробностей см Примеры security group.

- Проверьте, блокирует ли firewall сетевого интерфейса ECS трафик.

Если firewall блокирует трафик, настройте firewall, чтобы разрешить входящий трафик.

- Проверьте, network ACL правила подсетей, подключённых через VPC peering connection, запрещают входящий трафик.

Если network ACL правила запрещают входящий трафик, настройте правила, разрешающие трафик.

- Если у ECS более одного сетевого интерфейса, проверьте, настроены ли правильные маршруты на основе политик для ECS, и пакеты с разными IP‑адресами источника сопоставляются со своими маршрутами от каждого сетевого интерфейса.

Если у ECS два сетевых интерфейса (eth0 и eth1):

- IP‑адрес eth0: 192.168.1.10; шлюз подсети: 192.168.1.1

- IP‑адрес eth1: 192.168.2.10; шлюз подсети: 192.168.2.1

Формат команды:

- ping -l IP‑адрес eth0 Адрес шлюза подсети eth0

- ping -l IP‑адрес eth1 Адрес шлюза подсети eth1

Выполните следующие команды:

- ping -I 192.168.1.10 192.168.1.1

- ping -I 192.168.2.10 192.168.2.1

Если сетевое взаимодействие нормально, маршруты сетевых интерфейсов настроены правильно.

В противном случае, необходимо настроить маршрутизацию на основе политик для ECS с несколькими сетевыми интерфейсами, обратившись к Как настроить маршруты на основе политик для ECS с несколькими сетевыми интерфейсами?

Сбой сети ECS

- Войдите в ECS.

- Проверьте, назначен ли IP‑address сетевому интерфейсу ECS.

- Linux ECS: используйте ifconfig или ip address команда для просмотра IP‑address сетевого интерфейса.

- Windows ECS: в поле поиска введите cmd и нажмите Enter. В отображаемой командной строке выполните ipconfig команда.

Если у сетевого интерфейса ECS нет назначенного IP‑address, см.

- Проверьте, можно ли пропинговать шлюз подсети ECS.

- В списке ECS нажмите имя ECS.

Отображается страница сведений ECS.

- На странице сведений ECS нажмите гиперссылку VPC.

Эта Virtual Private Cloud страница отображается.

- В списке VPC найдите целевой VPC и нажмите номер в Подсети столбце.

Эта Подсети страница отображается.

- В списке подсетей нажмите имя подсети.

Отображается страница сведений подсети.

- Нажмите IP-адреса откройте вкладку и просмотрите адрес шлюза подсети.

- Проверьте, нормально ли работает связь шлюза:

ping Адрес шлюза подсети

Пример команды: ping 172.17.0.1

- В списке ECS нажмите имя ECS.