Симптом

После того как правило группы безопасности настроено для экземпляра (например, ECS), правило не работает. Например, хотя правило группы безопасности добавлено для разрешения доступа с определённого IP‑адреса к экземплярам в группе безопасности, доступ всё равно не удаётся.

Фон

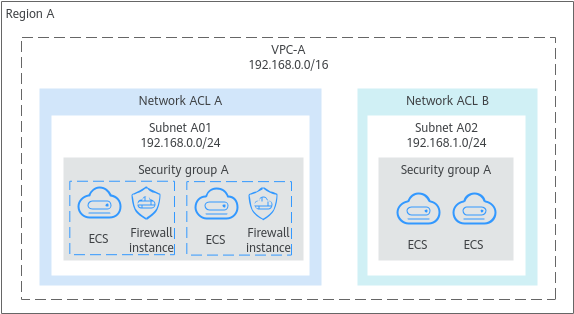

VPC — это частная сеть в облаке. Вы можете настроить группы безопасности и правила сетевых ACL, чтобы обеспечить безопасность экземпляров, таких как ECS, базы данных и контейнеры, работающих в VPC.

- Группа безопасности защищает находящиеся в ней экземпляры.

- Сетевой ACL защищает всю подсеть. После того как подсеть связана с сетевым ACL, все экземпляры в подсети защищаются сетевым ACL.

Помимо контроля доступа, предоставляемого службой VPC, вы можете настроить облачные межсетевые экраны, чтобы дополнительно повысить безопасность экземпляров. Рисунок 1 показано, как они работают вместе.

Рисунок 1 Контроль доступа к VPC

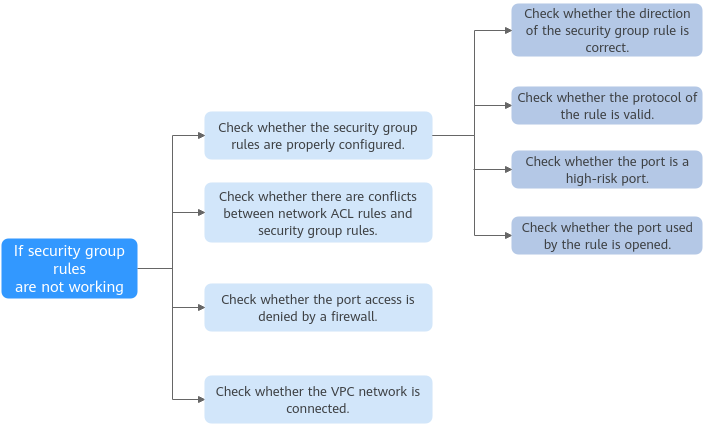

Если правила группы безопасности не работают, они могут быть настроены неправильно, либо могут быть конфликтующие правила.

Устранение неполадок

Проблемы здесь описаны в порядке их вероятности возникновения.

Устраните проблему, исключая описанные здесь причины одну за другой.

Рисунок 2 Устранение неполадок

Возможная причина | Решение |

|---|---|

Неправильные конфигурации правил группы безопасности | |

Конфликты между правилами network ACL и правилами группы безопасности | |

Сеть отключена |

Некорректные конфигурации правил группы безопасности

Если правила группы безопасности настроены неправильно, экземпляры не могут быть защищены. Проверьте правила группы безопасности, исходя из следующих причин:

- Настроено неверное направление.

Группа безопасности имеет входящие и исходящие правила, контролирующие трафик, который разрешено получать или покидать экземпляры, связанные с группой безопасности.

- Входящие правила контролируют входящий трафик к экземплярам в группе безопасности.

- Исходящие правила контролируют трафик от экземпляров в группе безопасности для доступа к внешним сетям.

- Настроен неверный протокол.

Протоколы, которые могут использоваться для фильтрации трафика, могут быть TCP, UDP, ICMP или GRE. Выберите действительный протокол для правила группы безопасности.

- Настроенные порты являются высокорисковыми, они блокируются провайдерами. Эти порты недоступны в ограниченных регионах. В данном случае измените порты на общие порты.

Подробную информацию об общих портах и рисковых портах см. Общие порты, используемые ECSs.

- Порт, необходимый для сервиса, не открыт.

После разрешения трафика через порт в правиле группы безопасности, необходимо убедиться, что порт, используемый экземпляром (например, ECS), также открыт.

Проверьте, открыт ли порт ECS и применяется ли конфигурация. Для подробностей см Проверка правил группы безопасности.

После идентификации причин, вы можете добавить правило группы безопасности или изменить правило группы безопасности чтобы выбрать правильное направление, протокол и открыть порты.

Конфликты между правилами сетевых ACL и правилами группы безопасности

Группы безопасности защищают экземпляры (например, ECSs), в то время как сетевые ACL защищают подсети. Если правило сетевого ACL конфликтует с правилом группы безопасности, правило сетевого ACL имеет приоритет над правилом группы безопасности. В результате правило группы безопасности может не применяться.

Например, если входящее правило вашей группы безопасности разрешает доступ через порт 80, но правило сетевого ACL запрещает доступ через этот порт, трафик будет преимущественно соответствовать правилу сетевого ACL.

Вы можете добавить правило сетевого ACL или изменить правило сетевого ACL чтобы разрешить трафик с соответствующего порта протокола.

Отключение сети между VPC

Группа безопасности работает только при нормальном сетевом взаимодействии. Если экземпляры связаны с одной и той же группой безопасности, но находятся в разных VPC, экземпляры не могут общаться друг с другом.

В этом случае вы можете использовать соединение VPC peering для подключения VPC, чтобы группы безопасности могли контролировать трафик от и к экземплярам в разных VPC. Для получения подробной информации о подключении VPC см. Сценарии использования.