Что такое группа безопасности?

Группа безопасности — это набор правил управления доступом для облачных ресурсов, таких как облачные серверы, контейнеры и базы данных, которые имеют одинаковые требования к защите и взаимно доверяют друг другу. После создания группы безопасности вы можете настроить правила доступа, которые будут применяться ко всем облачным ресурсам, добавленным в эту группу безопасности.

Многие облачные сервисы могут использовать группы безопасности, такие как ECS, RDS, DDS, DDM, MRS, CCE, CSS, DCS (Redis 3.0), DMS, WAF и SFS.

При создании экземпляра (например, ECS) вы должны связать его с группой безопасности. Если групп безопасности ещё нет, будет автоматически создана и связана с экземпляром группа безопасности по умолчанию. Для получения подробной информации смотрите Группы безопасности по умолчанию. Вы также можете создать группу безопасности на основе требований сервиса и связать её с экземпляром. Облачный ресурс может быть связан с несколькими группами безопасности, и трафик к облачному ресурсу и от него сопоставляется по приоритету в порядке убывания.

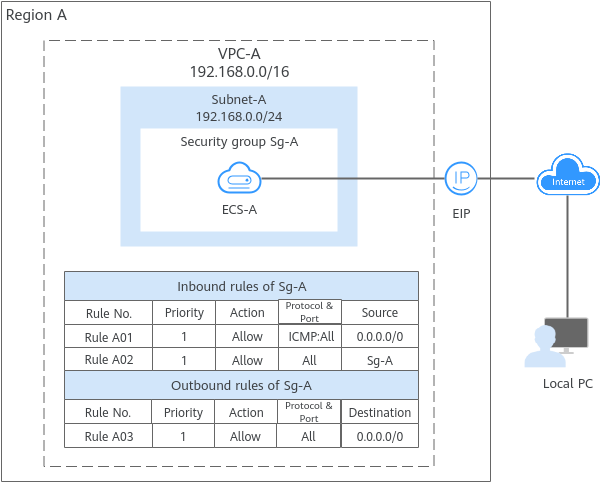

Каждая группа безопасности может иметь как входящие, так и исходящие правила. Необходимо указать источник, порт и протокол для каждого входящего правила и указать назначение, порт и протокол для каждого исходящего правила, чтобы управлять входящим и исходящим трафиком к экземплярам и от экземпляров в группе безопасности. Как показано в Рисунок 1, у вас есть VPC (VPC-A) с подсетью (Subnet-A) в регионе A. ECS (ECS-A) работает в Subnet-A и связан с группой безопасности Sg-A.

- Группа безопасности Sg-A имеет пользовательское входящее правило, позволяющее ICMP-трафик к ECS-A from your PC over all ports. However, the security group does not have rules that allow SSH traffic to ECS-A so you cannot remotely log in to ECS-A from your PC.

- If ECS-A needs to access the Internet through an EIP, the outbound rule of Sg-A must allow all traffic from ECS-A to the Internet.

Figure 1 A security group architecture

What Are Security Group Rules?

- A security group has inbound and outbound rules to control traffic that is allowed to reach or leave the instances associated with the security group.

- Inbound rules: control traffic to the instances in a security group.

- Исходящие правила: управляйте трафиком от экземпляров в группе безопасности для доступа к внешним сетям.

- Вы можете указать протокол, порт, источник или назначение для правила группы безопасности. Далее описана ключевая информация о группе безопасности.

- Действие: Разрешить или Запретить. Если протокол, порт, источник или назначение трафика соответствует правилу группы безопасности, трафик будет разрешён или запрещён.

- Приоритет: Значения находятся в диапазоне от 1 до 100. Меньшее значение указывает на более высокий приоритет. Правила группы безопасности сначала сопоставляются по приоритету, затем по действию. Правила «Запретить» имеют приоритет над правилами «Разрешить». Для получения дополнительной информации см. Как трафик сопоставляется с правилами группы безопасности.

- Тип: IPv4 или IPv6.

- Протокол и порт: тип сетевого протокола и диапазон портов.

- Network protocol: протокол, который используется для сопоставления трафика. Протокол может быть TCP, UDP, ICMP или GRE.

- Port range: порт назначения, который используется для сопоставления трафика. Значение находится в диапазоне от 1 до 65535.

- Источник или Назначение: исходный адрес трафика во входящем направлении или адрес назначения трафика в исходящем направлении.

Исходный или целевой может быть IP-адресом, группой безопасности или группой IP-адресов.

- IP-адрес: фиксированный IP-адрес или блок CIDR. Поддерживаются как IPv4, так и IPv6 адреса, например, 192.168.10.10/32 (IPv4 address), 192.168.1.0/24 (IPv4 CIDR) или 2407:c080:802:469::/64 (IPv6 CIDR).

- Security group: Если выбранная группа безопасности и текущая группа безопасности находятся в одном регионе, трафик разрешается или запрещается к частным IP‑адресам всех инстансов в выбранной группе безопасности. Например, если есть инстанс A в группе безопасности A и инстанс B в группе безопасности B, и входящее правило группы безопасности A разрешает трафик из группы безопасности B, трафик разрешается от инстанса B к инстансу A.

- Группа IP‑адресов: Если у вас есть несколько IP‑адресов с одинаковыми требованиями к безопасности, вы можете добавить их в Группа IP‑адресов и выберите эту группу IP‑адресов при настройке правила, чтобы упростить её управление.

Как работают группы безопасности

- Группы безопасности являются stateful. Если вы отправляете запрос с вашего инстанса и исходящий трафик разрешён, ответный трафик для этого запроса разрешён к входу независимо от правил входящего трафика группы безопасности. Аналогично, если входящий трафик разрешён, ответы на разрешённый входящий трафик разрешены к выходу, независимо от правил исходящего трафика.

- Группы безопасности используют отслеживание соединений для отслеживания трафика к экземплярам и от них. Изменения правил входящего трафика вступают в силу немедленно для существующих соединений. Изменения правил исходящего трафика группы безопасности не влияют на существующие постоянные соединения и вступают в силу только для новых соединений.

Если вы добавляете, удаляете или обновляете правила в группе безопасности, или добавляете или удаляете экземпляры в группе безопасности, детали приведены ниже:

- Для соединений, установленных входящим трафиком, система автоматически очищает записи отслеживания соединений, соответствующие существующим постоянным соединениям. То есть записи отслеживания соединений истекают заранее. Затем система повторно устанавливает соединения, чтобы они соответствовали новым правилам входящего трафика группы безопасности.

- Если правила группы безопасности разрешают трафик соединений, соединения могут быть установлены, и сетевое взаимодействие не пострадает.

- Если правила группы безопасности запрещают трафик соединений, соединения не могут быть установлены повторно, и сетевое взаимодействие будет прервано.

- Существующие исходящие постоянные соединения не будут разорваны, и оригинальное правило по-прежнему будет применяться. Все новые соединения будут соответствовать новым правилам.

- Для соединений, установленных входящим трафиком, система автоматически очищает записи отслеживания соединений, соответствующие существующим постоянным соединениям. То есть записи отслеживания соединений истекают заранее. Затем система повторно устанавливает соединения, чтобы они соответствовали новым правилам входящего трафика группы безопасности.

После разрыва постоянного соединения новые соединения не будут устанавливаться немедленно, пока не истечёт период тайм‑аута отслеживания соединения. Например, после разрыва постоянного соединения ICMP новое соединение будет установлено, и новое правило будет применено, когда период тайм‑аута (30s) истечёт.

- Период тайм‑аута отслеживания соединения зависит от протокола. Период тайм‑аута TCP‑соединения в состоянии established составляет 600 с, а для ICMP‑соединения — 30 с. Для других протоколов, если пакеты получаются в обоих направлениях (входящий и исходящий), период тайм‑аута отслеживания соединения составляет 180 с. Если пакеты получаются только в одном направлении, период тайм‑аута отслеживания соединения составляет 30 с.

- Период тайм‑аута TCP‑соединений зависит от статуса соединения. Период тайм‑аута TCP‑соединения в состоянии established составляет 600 с, а для TCP‑соединения в состоянии FIN-WAIT — 30 с.

- Правила группы безопасности работают как белый список. Если нет правил, разрешающих или запрещающих определённый трафик, группа безопасности отклоняет весь трафик к/от экземпляров в группе безопасности.

- Входящие правила: Если источник запроса соответствует источнику, указанному в правиле с Действие установить Разрешить, запрос разрешен. По этой причине вам не нужно настраивать правило deny во входном направлении.

Правила в Таблица 1 Убедитесь, что инстансы в группе безопасности могут взаимодействовать друг с другом. Не удаляйте и не изменяйте эти правила.

- Исходящие правила: Правила в Таблица 1 Разрешить весь трафик выходить из инстансов в группе безопасности, чтобы инстансы могли получить доступ к любому внешнему IP-адресу. Если вы удалите эти правила, инстансы в группе безопасности не смогут получить доступ к внешним сетям.

Таблица 1 Правила группы безопасности Направление

Действие

Тип

Протокол и порт

Источник/Назначение

Входящий

Разрешить

IPv4

Все

Источник: текущая группа безопасности

Входящий

Разрешить

IPv6

Все

Источник: текущая группа безопасности

Исходящий

Разрешить

IPv4

Все

Назначение: 0.0.0.0/0

Исходящий

Разрешить

IPv6

Все

Назначение: ::/0

- Входящие правила: Если источник запроса соответствует источнику, указанному в правиле с Действие установить Разрешить, запрос разрешен. По этой причине вам не нужно настраивать правило deny во входном направлении.

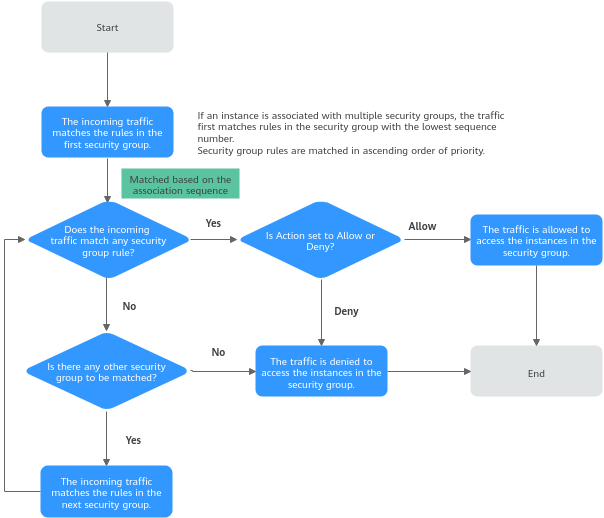

Как трафик соответствует правилам группы безопасности

Экземпляр может быть связан с несколькими группами безопасности, и группа безопасности может содержать несколько правил группы безопасности. Правила группы безопасности сначала сопоставляются по приоритету, а затем по действию. Правила отказа имеют приоритет над правилами допуска. Ниже в качестве примера рассматривается входящий трафик для сопоставления правил группы безопасности:

- Сначала трафик сопоставляется на основе номера последовательности групп безопасности. Вы можете изменить последовательность группы безопасности. Меньший номер последовательности группы безопасности указывает более высокий приоритет.

Если номер последовательности группы безопасности A равен 1, а группы безопасности B — 2, приоритет группы безопасности A выше, чем у группы безопасности B. Трафик предпочтительно сопоставляется с входящими правилами группы безопасности A.

- Во‑вторых, трафик сопоставляется на основе приоритетов и действий правил группы безопасности.

- Правила группы безопасности сначала сопоставляются по приоритету. Меньшее значение указывает более высокий приоритет.

Если приоритет правила группы безопасности A равен 1, а приоритет правила группы безопасности B — 2, приоритет правила группы безопасности A выше, чем у правила группы безопасности B. Поэтому трафик предпочтительно сопоставляется с правилом группы безопасности A.

- Правила отказа имеют приоритет над правилами допуска при одинаковом приоритете.

- Правила группы безопасности сначала сопоставляются по приоритету. Меньшее значение указывает более высокий приоритет.

- Трафик соответствует всем входящим правилам группы безопасности на основе протокола, портов и источника.

- Если трафик соответствует правилу:

- С Действие для Allow, трафик разрешён для доступа к экземплярам в группе безопасности.

- С Действие для Deny, трафик запрещён для доступа к экземплярам в группе безопасности.

- Если трафик не соответствует ни одному правилу, трафик запрещён для доступа к экземплярам в группе безопасности.

- Если трафик соответствует правилу:

Рисунок 2 Последовательность сопоставления группы безопасности

Примеры группы безопасности

Вы можете разрешить указанным IP‑адресам доступ к инстансам в группе безопасности, либо разрешить доступ из другой группы безопасности, чтобы инстансы в разных группах безопасности могли взаимодействовать друг с другом. Вы можете добавлять правила группы безопасности для гибкого контроля входящего и исходящего трафика в сети, обеспечивая безопасность сети. Ниже приведены некоторые примеры использования групп безопасности.

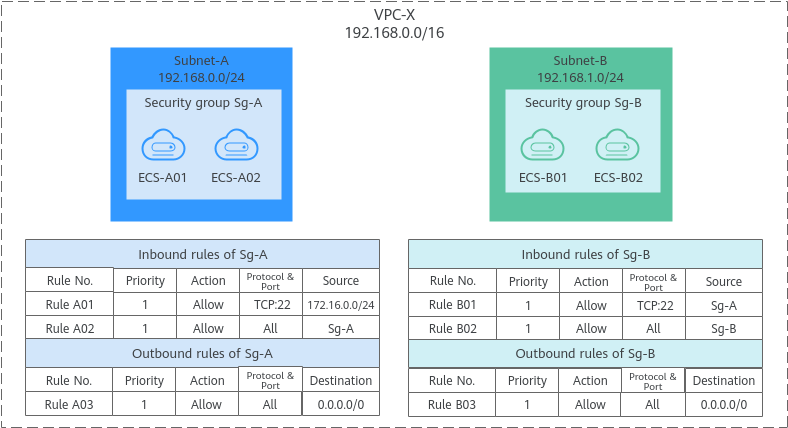

Разрешение трафика от указанных IP‑адресов или групп безопасности

В Рисунок 3, есть две подсети (Subnet-A и Subnet-B) в VPC-X. ECS в Subnet-A ассоциированы с Sg-A поскольку эти ECS используются для запуска одинаковых сервисов и имеют одинаковые требования к сетевому взаимодействию. Аналогично, ECS в Subnet-B ассоциированы с группой безопасности Sg-B.

- Входящее правило A01 группы Sg-A разрешает трафик из IP-адресов в 172.16.0.0/24 для доступа к порту SSH 22 экземпляров ECS в Sg-A для удалённого входа в эти ECS.

- Входящее правило A02 группы Sg-A разрешает экземплярам ECS в этой группе безопасности взаимодействовать друг с другом, используя любой протокол и порт.

- Входящее правило B01 группы Sg-B разрешает экземплярам ECS в Sg-A для доступа к экземплярам ECS в Sg-B порт SSH 22. То есть ECS в Подсеть-A может удалённо входить в ECS в Подсеть-B.

- Входящее правило B02 Sg-B разрешает ECS в этой группе безопасности общаться друг с другом, используя любой протокол и порт. То есть, ECS в Подсеть-B могут общаться друг с другом.

- Исходящие правила обеих групп безопасности позволяют весь трафик от ECS в группах безопасности.

Рисунок 3 Разрешение трафика от заданных IP-адресов и групп безопасности

Примеры групп безопасности перечисляет дополнительные примеры конфигурации правил групп безопасности.

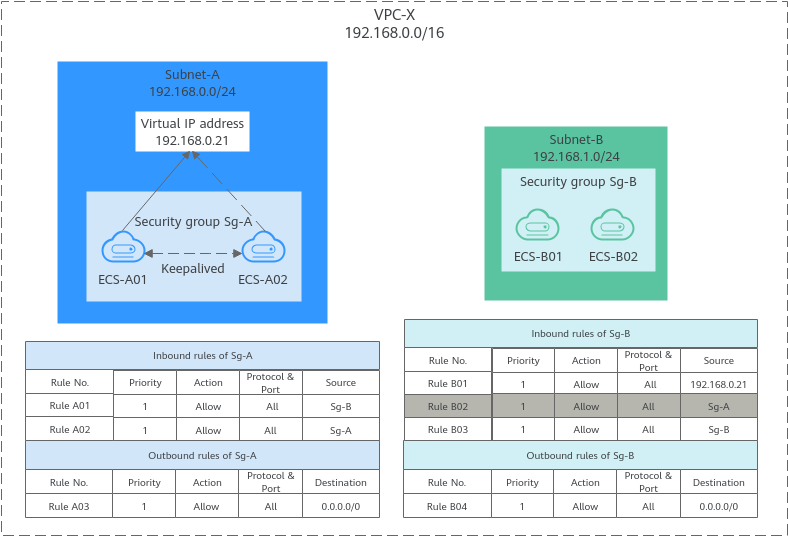

Разрешение трафика от виртуального IP-адреса

Если вы используете промежуточный сетевой экземпляр для пересылки трафика между экземплярами в разных подсетях, установка источника входящего правила на группу безопасности, связанную с соседним экземпляром, не позволяет экземплярам взаимодействовать друг с другом. Чтобы включить связь, укажите в качестве источника частный IP-адрес или блок CIDR подсети промежуточного сетевого экземпляра. Например, чтобы подключить ECSs в Subnet-A и Subnet-B в Figure 4, установите источник входящего правила на виртуальный IP-адрес.

В Figure 4, VPC-X имеет две подсети: Subnet-A и Subnet-B. ECSs в Subnet-A связаны с группой безопасности Sg-A, и ECS в Subnet-B связаны с группой безопасности Sg-B. ECS-A01 и ECS-A02 работают в паре активный/резерв, образуя кластер Keepalived HA. ECS используют виртуальный IP-адрес 192.168.0.21 для связи с внешними сетями.

- Входящее правило A01 для Sg-A разрешает ECS в Sg-B получать доступ к ECS в Sg-A используя любой протокол на любом порту.

- Sg-B имеет следующие входящие правила:

- Rule B02: Разрешает ECSs в Sg-A использовать частные IP-адреса для доступа к ECSs в Sg-B. Однако в этой сети ECSs в Sg-A должны взаимодействовать с ECSs в Sg-B через виртуальный IP-адрес 192.168.0.21. Однако правило B02 не позволяет трафик от этого виртуального IP-адреса.

- Rule B01: Разрешает трафик от виртуального IP-адреса 192.168.0.21 к ECSs в Sg-B используя любой протокол на порту. В этой сети вы также можете установить источник в 192.168.0.0/24, CIDR-блок Подсеть-A.

Рисунок 4 Разрешение трафика от виртуального IP-адреса

Примеры групп безопасности перечисляет дополнительные примеры конфигурации правил группы безопасности.

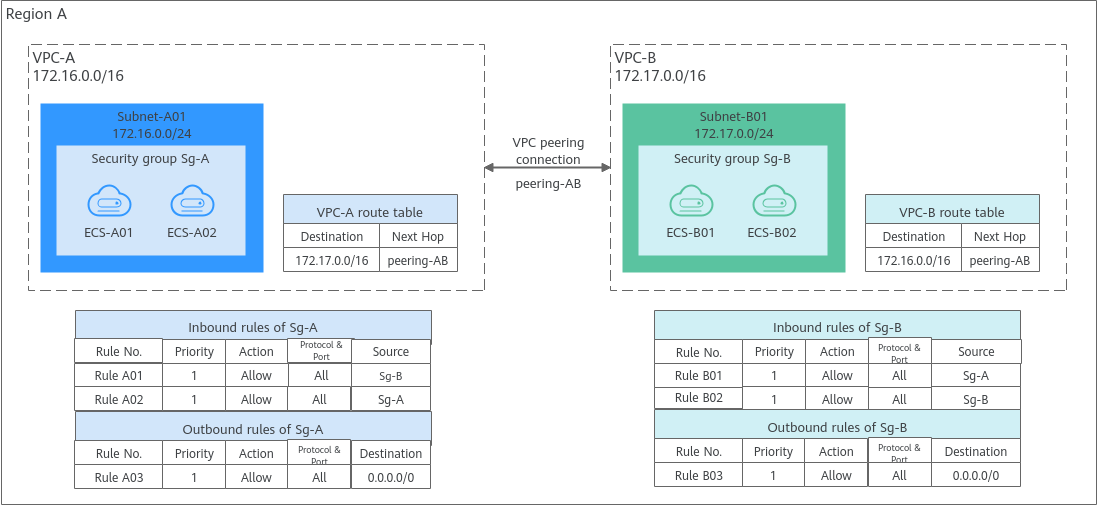

Разрешение коммуникаций между инстансами в двух VPC, соединенных VPC Peering Connection

В Рисунок 5, VPC-A и VPC-B в регионе A соединены VPC peering connection peering-AB. После настройки маршрутов для VPC peering connection, Subnet-A01 и Subnet-B01 могут взаимодействовать друг с другом. Однако ECSs в двух подсетях связаны с разными группами безопасности. Чтобы разрешить ECSs в Sg-A и Sg-B для взаимодействия друг с другом, вы можете добавить следующие правила:

- Правило A01 с Источник в Sg-B чтобы разрешить ECSs в Sg-B для доступа к ECSs в Sg-A.

- Правило B01 с Источник в Sg-A чтобы разрешить ECSs в Sg-A для доступа к ECSs в Sg-B.

Рисунок 5 Разрешение связи между ECS в двух VPC, соединённых VPC peering соединением

Примеры групп безопасности перечисляет дополнительные примеры конфигурации правил группы безопасности.

Процесс конфигурации группы безопасности

Рисунок 6 Процесс использования группы безопасности

№ | Шаг | Описание | Ссылка |

|---|---|---|---|

1 | Создайте группу безопасности. | При создании группы безопасности вы можете использовать предустановленные правила. Для получения подробной информации о предустановленных правилах группы безопасности см. Таблица 1. | |

2 | Настройте правила группы безопасности. | После создания группы безопасности, если её правила не отвечают требованиям вашего сервиса, вы можете добавить новые правила в группу безопасности или изменить исходные правила. | |

3 | Добавьте экземпляры в группу безопасности. | При создании инстанса система автоматически добавляет его в группу безопасности для защиты. Если одной группы безопасности недостаточно для ваших требований, вы можете добавить инстанс в несколько групп безопасности. |

Ограничения при использовании групп безопасности

- По умолчанию вы можете добавить до 50 правил группы безопасности в группу безопасности.

- По умолчанию вы можете связывать не более пяти групп безопасности с каждым облачным сервером или расширенным сетевым интерфейсом. В этом случае правила всех выбранных групп безопасности объединяются и применяются совместно.

- У группы безопасности может быть связано не более 6 000 экземпляров, иначе её производительность ухудшится.

- Для входящих правил группы безопасности сумма правил с Источник установить Группа безопасности, правил с Источник установить Группа IP-адресов, а правила с несмежными портами не могут превышать 120. Если имеются правила группы безопасности как для IPv4, так и для IPv6, для каждого типа можно добавить до 120 правил.

Ограничения для исходящих правил группы безопасности такие же, как и для входящих правил.

Например, чтобы добавить входящие IPv4‑правила в группу безопасности (Sg-A), вы можете обратиться к Таблица 3 для правил, соответствующих ограничениям. Из этих правил правило A02 использует непоследовательные порты (TCP: 22,25,27) и группу безопасности Sg-B в качестве источника. В этом случае занята только одна квота.

Таблица 3 Входящие правила группы безопасности № правила

Действие

Тип

Протокол и Порт

Источник

Правило A01

Разрешить

IPv4

Все

Текущая группа безопасности: Sg-A

Правило A02

Разрешить

IPv4

TCP: 22,25,27

Другая группа безопасности: Sg-B

Правило A03

Разрешить

IPv4

TCP: 80-82

Группа IP-адресов: ipGroup-A

Правило A04

Разрешить

IPv4

TCP: 22-24,25

IP-адрес: 192.168.0.0/16

- Трафик от балансировщиков нагрузки не ограничивается сетевой ACL и правила группы безопасности, если:

Передача IP-адреса клиента включена для прослушивателей балансировщика нагрузки.

Балансировщик нагрузки всё ещё может пересылать трафик на серверы бекэнда, даже если существует правило, запрещающее трафик от балансировщика нагрузки к серверам бекэнда.

Рекомендации

- Экземпляры в группе безопасности по умолчанию отклоняют все запросы внешнего доступа, но вы можете добавить правила, чтобы разрешить определённые запросы.

- При добавлении правила группы безопасности предоставляйте минимально необходимые разрешения. Например, если удалённый вход в ECS через порт 22 разрешён, разрешайте вход только с конкретных IP‑адресов. Не используйте 0.0.0.0/0 (все IP‑адреса).

- Сохраняйте конфигурации простыми. Для каждой группы безопасности должна быть отдельная причина. Если использовать одну и ту же группу безопасности для всех ваших разных инстансов, правила в группе безопасности, вероятно, будут избыточными и сложными. Это значительно усложлит их поддержку и управление.

- Вы можете добавлять инстансы в разные группы безопасности в зависимости от их функций. Например, если хотите предоставить веб‑услуги, доступные из Интернета, вы можете добавить веб‑серверы в группу безопасности, настроенную для этой конкретной цели, и разрешить внешний доступ только на определённые порты, такие как 80 и 443. По умолчанию остальные запросы внешнего доступа отклоняются. Не запускайте внутренние сервисы, такие как MySQL или Redis, на веб‑серверах, предоставляющих услуги, доступные из Интернета. Деплой внутренних сервисов на серверах, которым не требуется подключение к Интернету, и связывайте эти серверы с группами безопасности, специально настроенными для этой цели.

- Не изменяйте непосредственно правила группы безопасности для активных сервисов. Прежде чем изменять правила группы безопасности, используемые сервисом, вы можете клонировать группу безопасности и изменить правила группы безопасности в тестовой среде, чтобы убедиться, что изменённые правила работают. Для получения подробных сведений см Клонирование группы безопасности.

- После того как вы добавите инстансы в группу безопасности или измените её правила, правила группы безопасности применяются автоматически. Перезапуск инстансов не требуется.

Если правило группы безопасности не вступает в силу после настройки, см Почему правила моей группы безопасности не работают?