Задача: заказчику необходимо обеспечить базовую сетевую защиту хостов, размещенных в виртуальной инфраструктуре.

Рекомендуется использовать NGFW UserGate в базовом исполнении без дополнительных лицензируемых модулей.

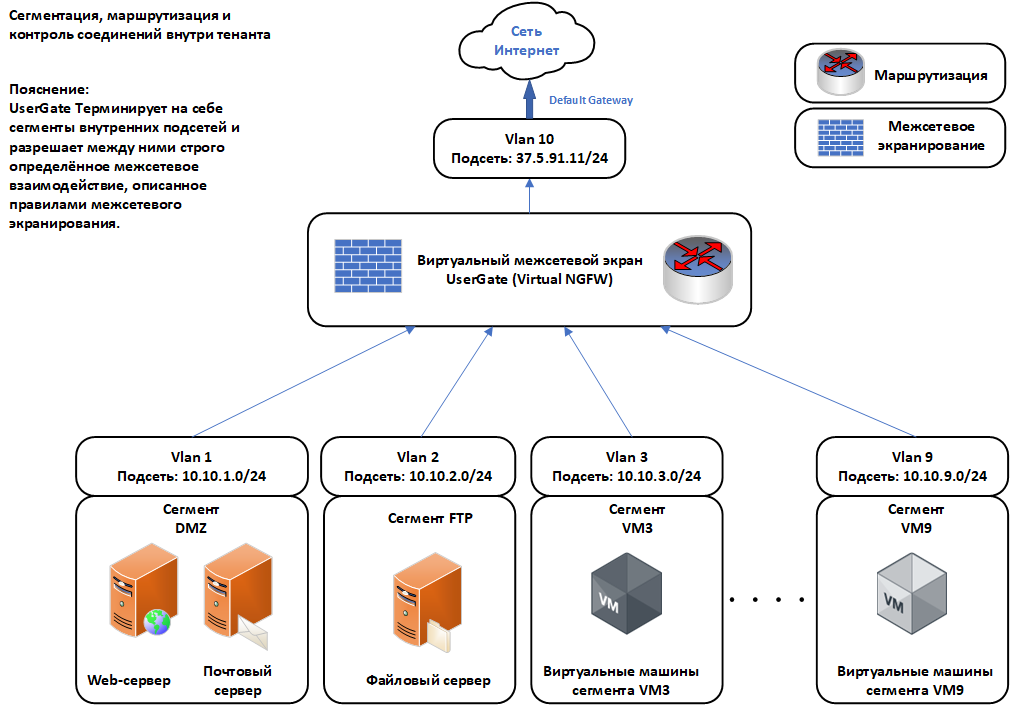

Сегментация, маршрутизация и контроль соединений внутри тенанта

Виртуальный межсетевой экран UserGate (Virtual NGFW) помимо защиты сетевого трафика также используется для маршрутизации трафика конечных серверов и приложений внутри тенанта. Решение позволяет задавать правила межсетевого взаимодействия между внутренними подсетями, интернетом и VPN-туннелям. При этом сетевые функции платформ (security group, NSX Edge, ACL) рекомендуется использовать в ограниченном режиме, описывая межсетевые взаимодействия более широко, а детально — на межсетевом экране UserGate. Такой подход позволит администрировать средства маршрутизации и защиты сетевого трафика, включая VPN-соединения, используя более функциональное и специализированное решение — виртуальный межсетевой экран UserGate. Единое решение позволит легко изменять правила движения сетевого трафика и поверх этих правил применять различные методы его защиты.

При внедрении UserGate используется в качестве интеллектуального сетевого маршрутизатора и шлюза по умолчанию для всех внутренних IT-сервисов тенанта, включая связь с интернетом и функциональные возможности VPN. В самом виртуальном ЦОДе требуется только набор сетевых сегментов типа «Isolated» без назначенной IP-адресации. У UserGate имеется десять сетевых интерфейсов, что позволяет агрегировать и передавать через него до девяти внутренних IP-подсетей с необходимой IP-адресацией, резервируя при этом один интерфейс для выхода в интернет. На конечных хостах и серверах при этом необходимо указывать в качестве шлюза по умолчанию сетевые интерфейсы самого UserGate.

UserGate реализует принцип динамической пакетной фильтрации, что в отличии от привычных статических списков контроля доступа по IP-адресами и сетевым портам, используемых на сетевых маршрутизаторах, позволяет самому NGFW динамически создавать разрешающие правила для ответного сетевого трафика. Например, если хосту требуется доступ в интернет, необходимо создать одно правило, которое разрешает ему этот доступ. При этом обратный трафик для данной сетевой сессии автоматически разрешается самим UserGate до момента ее завершения. Такой принцип работы позволяет организовать строго контролируемое межсетевое взаимодействие, которое очень удобно для клиент-серверной передачи данных с возможностью организации демилитаризированных зон сетевого доступа (DMZ).

Помимо локальной маршрутизации внутренних подсетей тенанта UserGate позволяет использовать статическую маршрутизацию, протоколы динамической маршрутизации RIP, OSPF, BGP, включая маршрутизацию multicast-трафика.

Сетевое взаимодействие между подсетями разрешено только тогда, когда создано соответствующее разрешающее правило. В отличии от обычных маршрутизаторов, при отсутствии правил МСЭ на UserGate все межсетевое взаимодействие по умолчанию запрещено. Разрешить движение трафика можно в отдельном правиле, в котором можно использовать несколько критериев, например:

сетевой интерфейс (зона) источника и назначения трафика;

IP-адреса, подсети и диапазоны подсетей источника и назначения сетевого трафика;

тип сетевого протокола, порт или диапазон сетевых портов;

принадлежность хоста источника или назначения трафика к определенному локальному или доменному пользователю Active Directory;

конечное сетевое приложение или группы приложений;

временной интервал, в рамках которого должно работать данное правило.

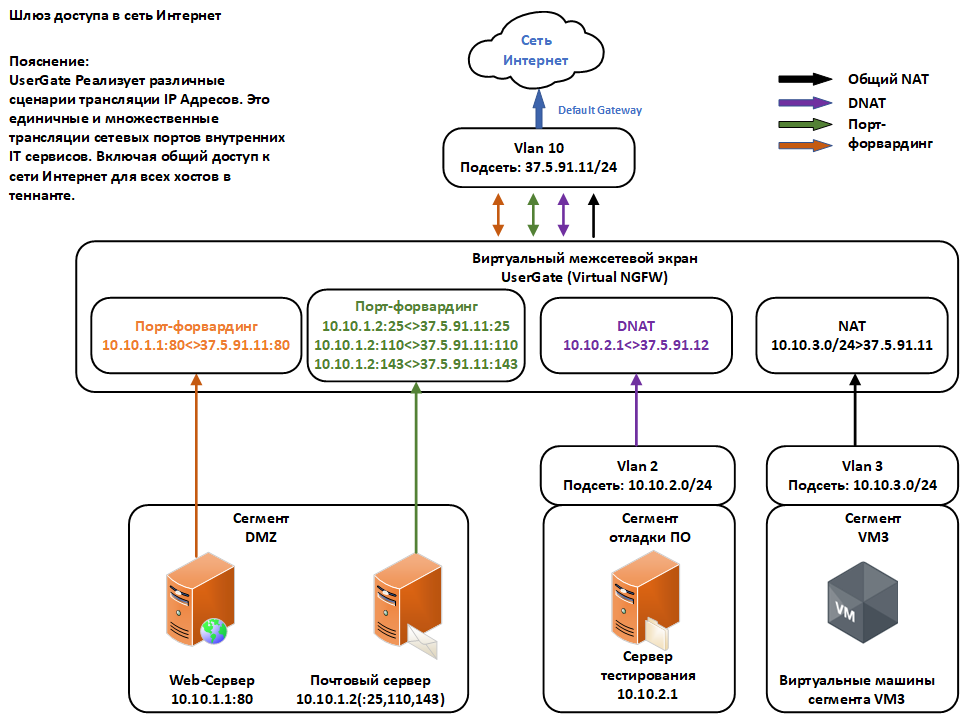

Шлюз доступа в интернет

Трансляция сетевых адресов позволяет выполнять мультисервисные задачи по управлению адресным пространством при взаимодействии между внутренней сетью и интернетом. Для этого используются политики NAT, которые должны быть настроены на UserGate для заданных IT-сервисов или диапазонов подсетей. При этом требуется создавать аналогичные политики межсетевого взаимодействия, которые разрешают данное взаимодействие на сетевом уровне. В противном случае, без соответствующих разрешающих правил межсетевого экранирования политики NAT не работают. UserGate имеет несколько вариантов трансляции адресов: NAT, DNAT, Порт-форвардинг, Policy-based routing, Network Mapping.

При помощи трансляции адресов (NAT) можно выполнять подмену и скрытие реальных IP-адресов IT-сервисов, что используетя в следующих сценариях:

Групповой выход в интернет для всех внутренних хостов теннанта (вариант NAT). Это типовой сценарий для большинства организации. Необходимо обеспечить для всего внутреннего тенанта выход в интернет. При это все сетевые соединения внутренних хостов транслируются в один внешний IP-адрес, настроенный на UserGate со стороны интернета.

Транслирование IP-адреса внутреннего IT-сервиса в интернет (вариант DNAT). Этот сценарий применяется для тех случаев, когда необходимо выполнить трансляцию IP-адреса один-к-одному из внутренней сети во внешнюю. Такой тип трансляции применим, когда необходимо опубликовать адрес заданного IT-сервиса во внешней сети без ограничений доступа по сетевым, как если бы его сетевой интерфейс находился во внешней сети, а не во внутренней. При этом под него резервируется один IP-адрес во внешнем адресном пространстве.

Транслирование заданных сетевых портов внутреннего IT-сервиса в интернет (вариант порт-форвардинг PAT). Этот сценарий применяется для тех случаев, когда необходимо выполнить трансляцию не всего IP-адреса целиком, а лишь некоторых его сетевых портов. Зачастую такой тип трансляций применяется для выборочной публикации в интернете таких IT-сервисов, работать с которыми можно только через один или несколько сетевых портов. Обычно это веб и почтовые SMTP-серверы. Такой метод трансляции является самым безопасным и экономичным: транслируются строго заданные сетевые порты, а сама трансляция может быть выполнена в один и тот же внешний IP-адрес. Таким образом при наличии одного внешнего IP-адреса становится возможным и реализация группового выхода в интернет, и публикация множества внутренних IT-сервисов.

Маршрутизация на основе политик (Policy-based routing). Этот сценарий позволяет маршрутизировать сетевой трафик не на основе IP-адреса назначения трафика, а на основе заданной политики, которая позволяет перенаправлять трафик на иной сетевой интерфейс. Типовой вариант применения такой маршрутизации — перенаправление определенного трафика не через основной, а через резервный интернет-канал. Это применяется также при миграции топологии ЛВС и перенастройки сетевого оборудования, когда необходима нестандартная передача сетевого трафика.

Транслирование подсетей (Network mapping). Трансляции вида Network mapping позволяют подменять адреса целых подсетей. По аналогии с маршрутизацией на основе политик, данный вид трансляций применяется для тех случаев миграции и перенастройки сетевой инфраструктуры, когда в сетевой топологии присутствует пересечение адресных пространств некоторых подсетей.

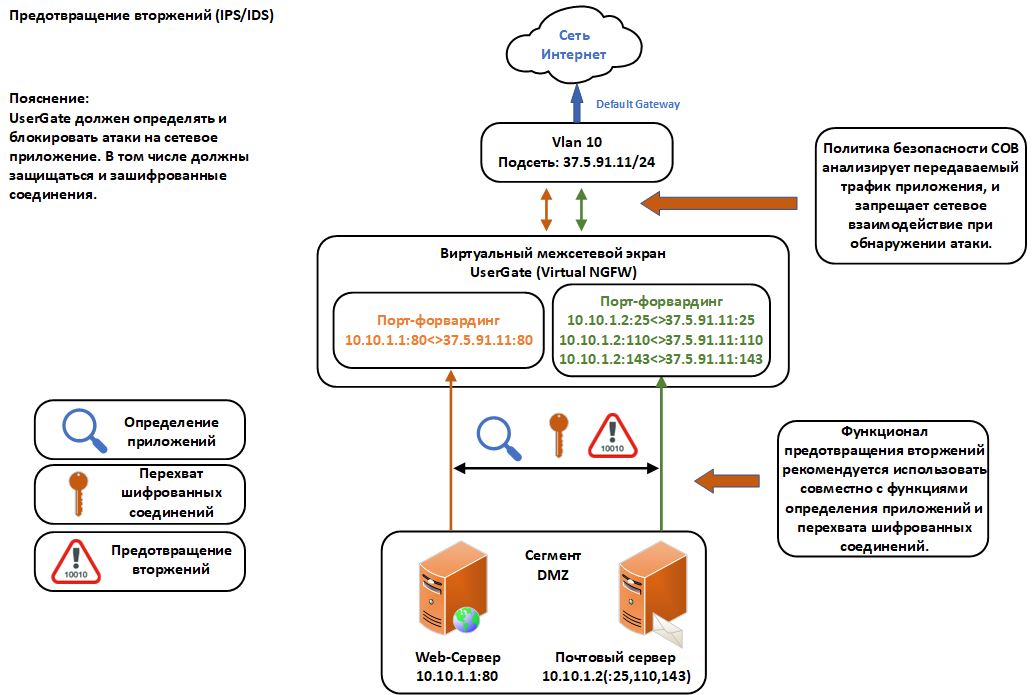

Предотвращение вторжений (IPS/IDS)

Сетевые атаки на приложения — это попытка эксплуатации его уязвимостей путем отправки нестандартных и специально скомпрометированных данных или некорректных параметров транспортных протоколов, что может приводить к неработоспособности IT-сервиса, порче и утечки хранимой информации. UserGate имеет функции защиты от сетевых атак, позволяющие определять около десяти тысячи сетевых атак посредством соответствующих сигнатур.

Сигнатуры разделены на группы, которые делятся по уровню угрозы, типу сетевого транспортного протокола, принадлежности к операционной системе, категории угрозы и классу уязвимости. Благодаря такому делению у администратора имеются богатые возможности по компоновке профилей СОВ конкретными атаками или наборами атак по заданным общим критериям.

Отдельные сигнатуры или группы сигнатур формируются в Профили СОВ, которые впоследствии могу применяться в заданных политиках безопасности СОВ. Такие политики безопасности по структуре и логике работы повторяют правила межсетевого экранирования и применяются независимо от наличия на UserGate конкретных политик межсетевого экранирования. Такой подход позволяет применять СОВ-защиту независимо от редактирования политик межсетевого экрана.

Функция обнаружения вторжений на UserGate не способна обнаруживать сетевые атаки внутри шифрованных SSL-протоколов, например HTTPS, SMTPS, POP3S, SSH. Для определения приложений и сетевых атак в шифрованных транспортных протоколах необходимо предварительно импортировать корневой SSL-сертификат устройства UserGate на всех конечных хостах вашего виртуального ЦОДа и настроить профиль инспектирования SSL. Часть приложений, которые не позволяют подменять сертификаты, при этом окажутся неработоспособными (например, WhatsApp).

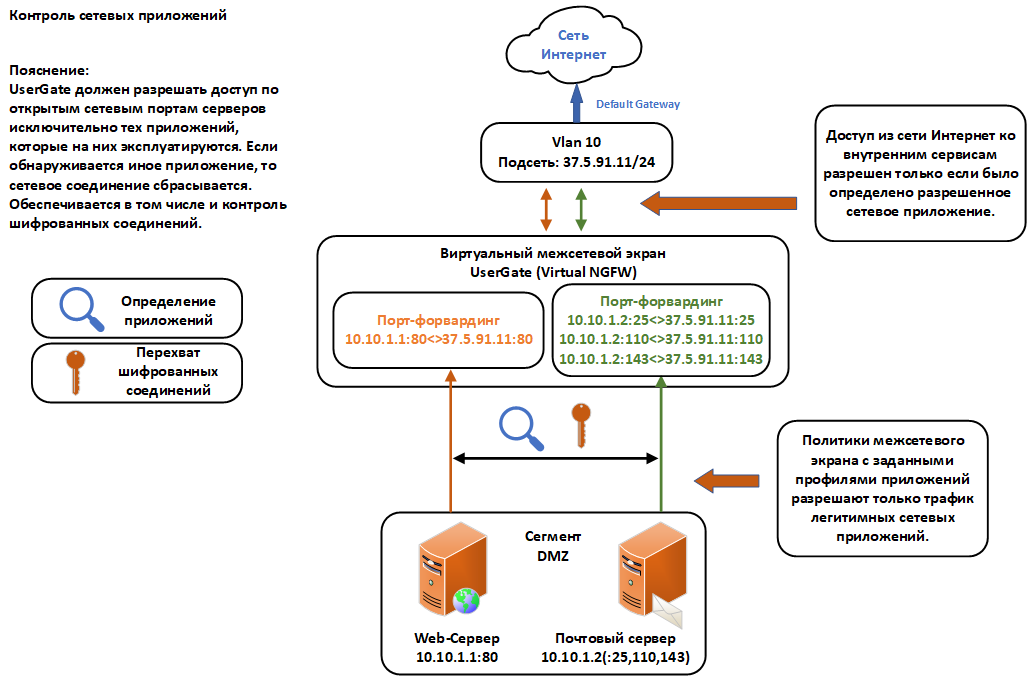

Контроль сетевых приложений

Виртуальный межсетевой экран UserGate (Virtual NGFW) является межсетевым экраном нового поколения, что означает возможность обнаруживать и блокировать сетевые приложения. UserGate позволяет обнаруживать до 1700 приложений, которые объединены в пять групп по уровню угрозы: очень низкий, низкий, средний, высокий, очень высокий. Каждая из этих групп включает категории приложений по функциональной принадлежности: Games, Tunneling, Email, Remote Access, Business и прочее. Каждая из категорий разделяется по технологии межсетевого взаимодействия: Browser-based, Client-server, Network-protocol, Peer-to-peer.

У администратора есть возможность определить группу, включая отдельные приложения, которые необходимо разрешить или запретить в политике межсетевого экрана. Функция определения приложений важна при формировании правил межсетевого доступа наряду с указание диапазонов адресов и сетевых портов разрешаемых или запрещаемых сетевых сервисов. Это позволяет точно идентифицировать и разрешить только нужные приложения. Одинаковые сетевые порты могут использоваться разными приложениями, что делает невозможным полноценный контроль сетевого доступа.

Функции контентной безопасности и обнаружения вторжений на UserGate неспособны анализировать содержимое, тип приложения и обнаруживать сетевые атаки внутри шифрованных SSL-протоколов, например HTTPS, SMTPS, POP3S. Для определения приложений и сетевых атак в шифрованных транспортных протоколах необходимо предварительно импортировать корневой SSL-сертификат устройства UserGate на всех конечных хостах вашего виртуального ЦОДа и настроить профиль инспектирования SSL. Часть приложений, которые не позволяют подменять сертификаты, при этом окажутся неработоспособными (например, WhatsApp).

Общие рекомендации при использовании функции определения приложений:

Всегда используйте инспектирование SSL для контроля шифрованных соединений. Если часть приложений при этом оказывается неработоспособной, то выборочно исключите из инспекции IP-адреса их удаленных серверов и доменные имена.

В случае доступа в интернет и при взаимодействии с внутренними хостами импортируйте на них корневой SSL-сертификат ВМ UserGate или сгенерируйте собственный сертификат для расшифровывания SSL-сессий, если у вас имеется собственный центр сертификации.

Для каждого сетевого приложения, которое публикуется в интернете, применяйте собственное правило перехвата SSL-трафика с выделенным SSL-сертификатом от глобального центра сертификации, чтобы при обращении к ним от внешних ресурсов не появлялись ошибки о недоверенном сертификате.

В правилах контроля приложений при защите хостов пользователей запрещайте только потенциально нежелательные и вредоносные группы приложений (удаленный доступ, игры, майнинг). Все остальные приложения должны быть разрешены.

В правилах контроля приложений при защите доступа к серверам приложений разрешайте только тот сетевой протокол, который действительно используется на каждом из доступных сетевых портов. После разрешения доступа к серверу по определенному типу трафика необходимо ниже текущего правила межсетевого экрана создать новое правило, запрещающее все остальное межсетевое взаимодействие.

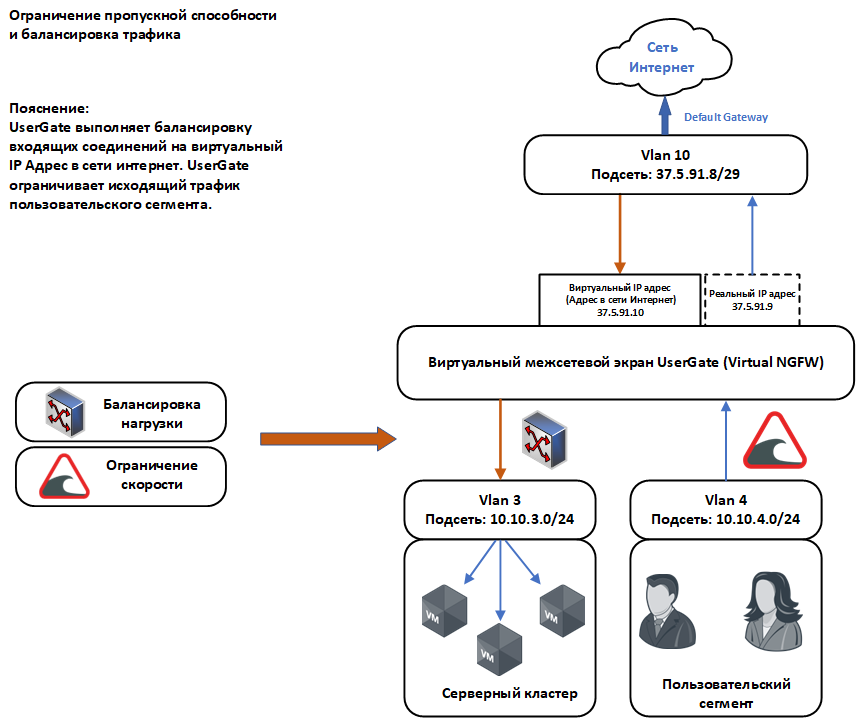

Ограничение пропускной способности и балансировка трафика

Ограничение пропускной способности используется для искусственного ограничения производительности сети для определенных пользователей, хостов, сервисов или приложений. Часто такое ограничение применяется для внутренних пользователей организации при выходе в интернет: уменьшение объема пользовательского трафика, например, такого как веб-серфинг и просмотр видеороликов, позволяет иметь гарантированный стабильный доступ ко внутренним открытым IT-ресурсам, транслируемым в интернет, и VPN-соединениям между филиалами организации, которые могли бы работать нестабильно при активном потреблении трафика со стороны обычных пользователей.

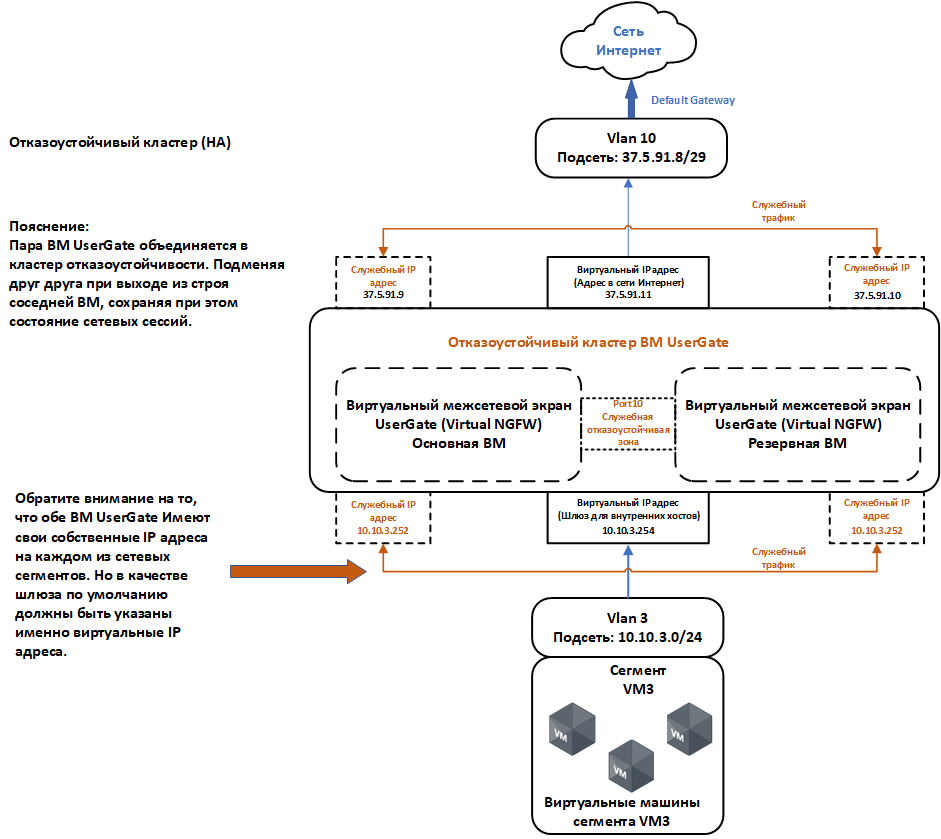

Отказоустойчивый кластер (HA)

При высоких требованиях к доступности или отказоустойчивости решения применяется отказоустойчивый кластер.

UserGate поддерживает режим отказоустойчивого кластера. В этом режиме две ВМ NGFW объединяются в единую логическую сущность, разделяя друг с другом общие настройки, и подменяют друг друга в случае выхода из строя одной из них. Помимо резервирования самой виртуальной машины UserGate реализуется отказоустойчивость транзитных сетевых соединений, что предотвращает их разрыв и сбой в работе сетевых приложений при переключении на резервную ВМ.

Для работы отказоустойчивого кластера требуется специальная лицензия — CL — Кластер отказоустойчивости из 2х активной и пассивной нод.

Кластер отказоустойчивости может функционировать в двух режимах: Актив-Пассив и Актив-Актив.

В режиме «Актив-Пассив» ВМ функционируют по принципу разделения ролей: активная ВМ производит обработку сетевого трафика, а пассивная ВМ проверяет статус активной ВМ и синхронизирует с ней состояние сетевых сессий. Когда активная ВМ перестает корректно функционировать, другая машина становится активной и начинает передавать сетевой трафик.

В режиме «Актив-Актив» обе ВМ участвуют в передаче и проверке сетевого трафика, используя при этом для балансировки сетевых подключений протокол VRRP. Режим «Актив-Актив» может одновременно использоваться не только с целью отказоустойчивости, но и для повышения производительности NGFW.

При объединении ВМ UserGate в кластер отказоустойчивости необходимо учитывать следующие нюансы:

Для обмена служебной информацией между участниками кластера должен выделяться отдельный интерфейс и сетевая зона.

Каждая IP-подсеть, эксплуатируемая на ВМ UserGate, в режиме отказоустойчивости в служебных целях резервирует до трех IP-адресов в каждой зоне: собственные IP-адреса интерфейсов участников кластера и новый виртуальный IP-адрес, который должен использоваться конечными хостами в качестве шлюза по умолчанию.