В инструкции описаны предварительные настройки и подключение к консоли UserGate. IP-адреса и параметры

даны в качестве примера. Если вы настраиваете UserGate для уже имеющихся ресурсов, используйте их IP-адреса.В случае выявления значительного негативного влияния на сетевые соединения при прохождении East-West-трафика через NGFW UserGate, воспользуйтесь встроенными средствами платформы Advanced для фильтрации трафика — группами безопасности или Network ACL.

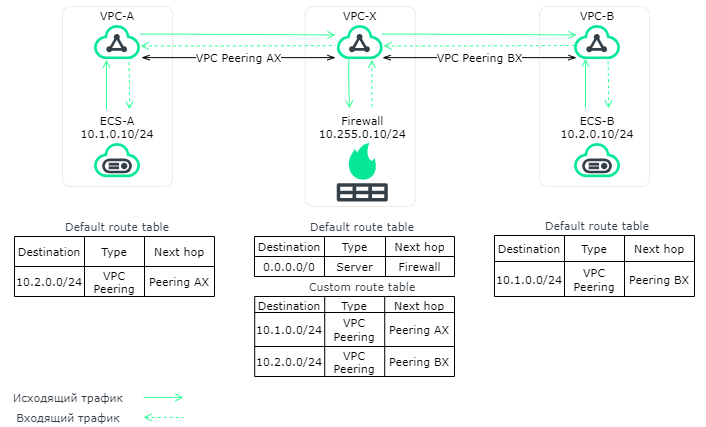

Целевая схема, которая может быть реализована в ходе развертывания:

Предварительные настройки подключения к UserGate

Создание VPC

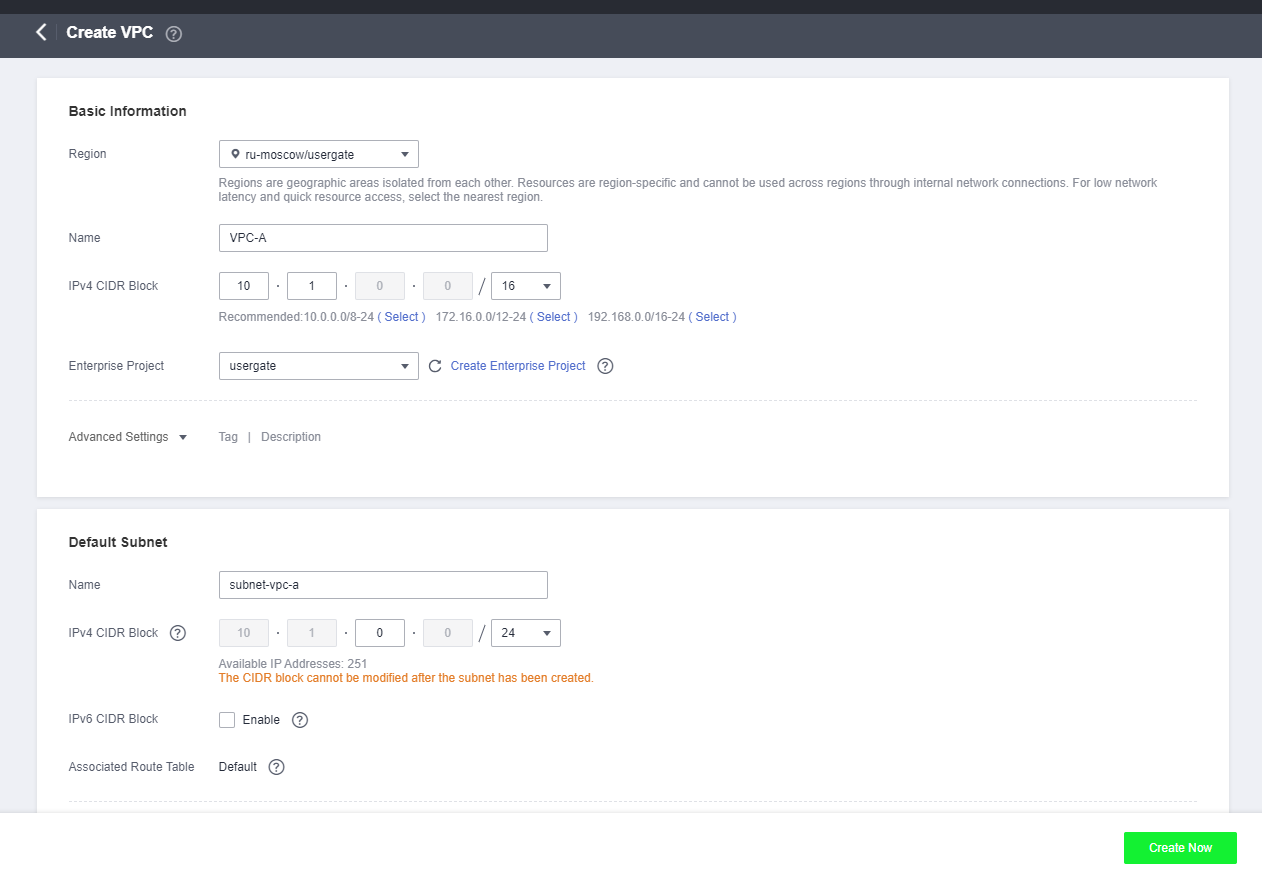

Для начала работы создайте виртуальные сети VPC-A, VPC-B и VPC-X и соответствующие подсети:

Войдите в консоль управления Advanced:

В списке сервисов выберите Virtual Private Cloud.

В правом верхнем углу нажмите Create VPC.

В разделе Basic Information, в поле Name, введите название облачной сети VPC «VPC-A».

В поле IPv4 CIDR Block введите диапазон IP-адресов: «10.1.0.0/16».

В поле Enterprise Project выберите ранее созданный проект usergate.

В разделе Default Subnet создайте подсеть subnet-vpc-a, указав в поле IPv4 CIDR Block диапазон IP-адресов «10.1.0.0/24».

После создания подсети диапазон IP-адресов изменить нельзя.

Нажмите Create Now.

Повторите шаги 3–8 для создания сетей VPC-B и VPC-X.

Диапазон IP-адресов в IPv4 CIDR Block для сети VPC-B:

IPv4 CIDR Block — «10.2.0.0/16»;

Default Subnet Name — «subnet-vpc-b»;

Default Subnet IPv4 CIDR Block — «10.2.0.0/24».

Диапазон IP-адресов в IPv4 CIDR Block для сети VPC-Х:

IPv4 CIDR Block — «10.255.0.0/16»;

Default Subnet Name — «subnet-vpc-x»;

Default SubnetIPv4 CIDR Block — «10.255.0.0/24».

Создание подсети

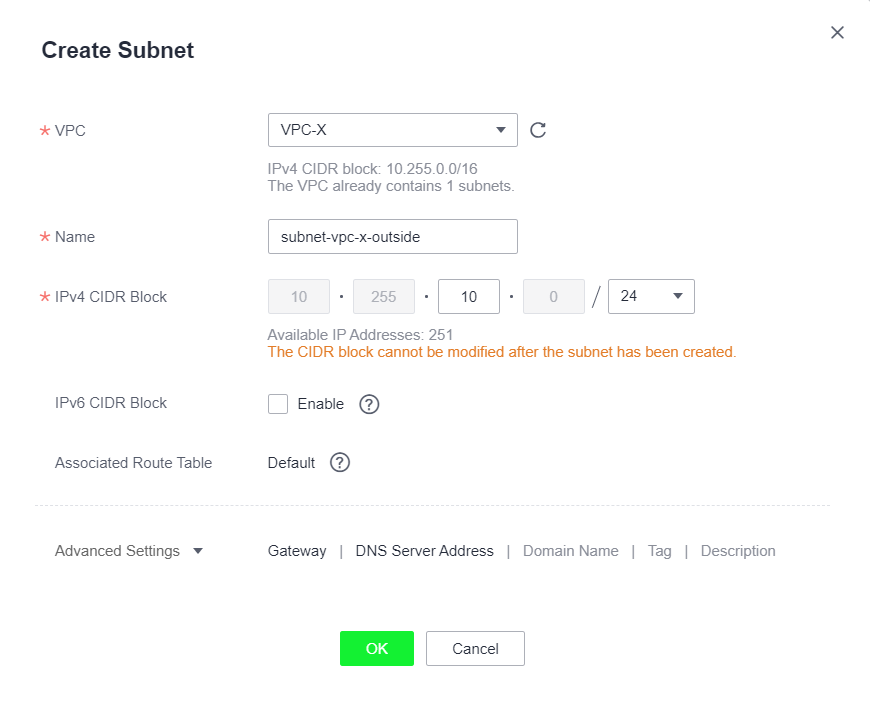

В VPC-X создайте дополнительную подсеть для дальнейшего подключения UserGate к интернету:

Перейдите в Network → Virtual Private Cloud.

В левой части экрана нажмите Subnets.

В правом верхнем углу нажмите Create Subnet.

В поле VPC выберите VPC-X.

В поле Name введите «subnet-vpc-x-outside».

В поле IPv4 CIDR Block укажите «10.255.10.0/24».

Нажмите OK.

Создание бакета OBS

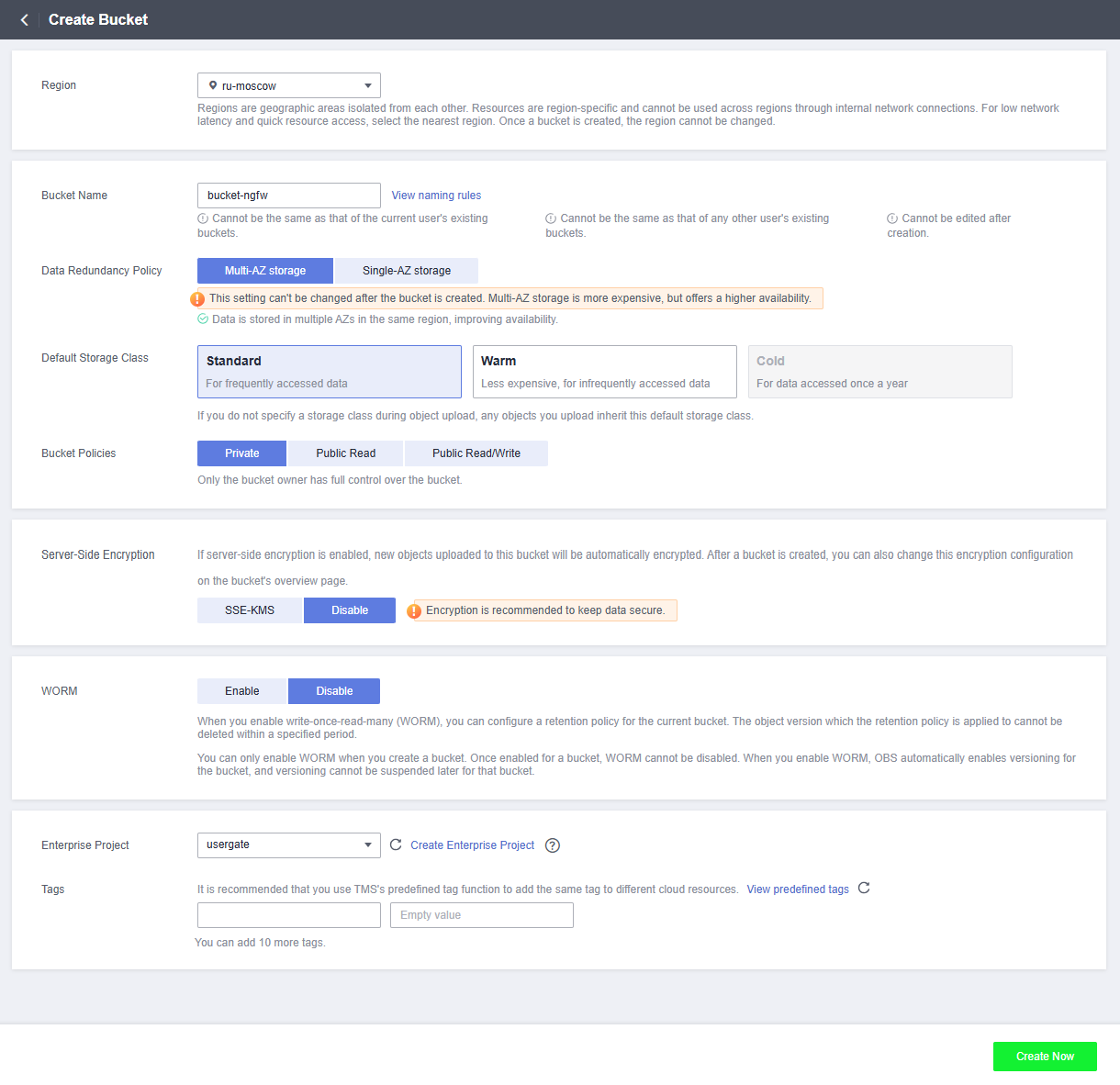

В сервисе Object Storage Service создайте бакет для загрузки образа ВМ на основе образа формата qcow2:

Перейдите в Storage → Object Storage Service.

В правом верхнем углу нажмите Create Bucket.

Введите название бакета.

Например, «bucket-ngfw».

В разделе Default Storage Class выберите класс хранения Standard.

Чтобы просмотр и редактирование объектов были доступны только владельцу бакета, в разделе Bucket Policy выберите Private.

В разделе Server-Side Encryption выберите Disable.

В разделе WORM выберите Disable.

В разделе Enterprise Project выберите предварительно созданный проект usergate.

Нажмите Create Now.

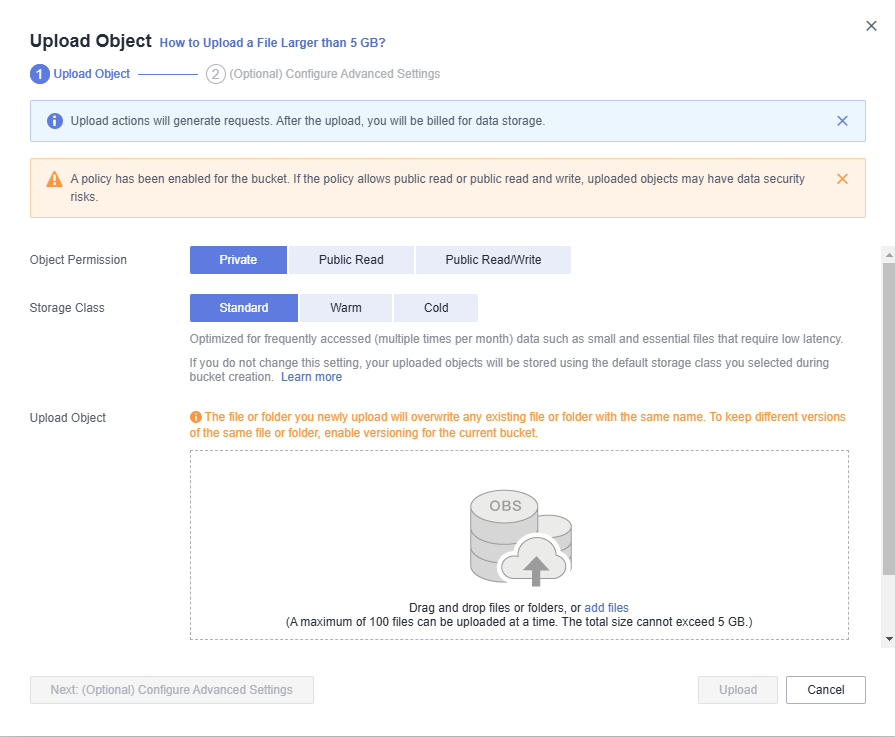

Загрузка образа

После приобретения UserGate предоставляется ссылка для скачивания актуального образа. После создания бакета загрузите образ:

Нажмите на название бакета.

Нажмите Upload Object.

Выберите политику Private и класс хранения Standard.

Нажмите add files и выберите предварительно сохраненный образ ВМ.

Нажмите Upload.

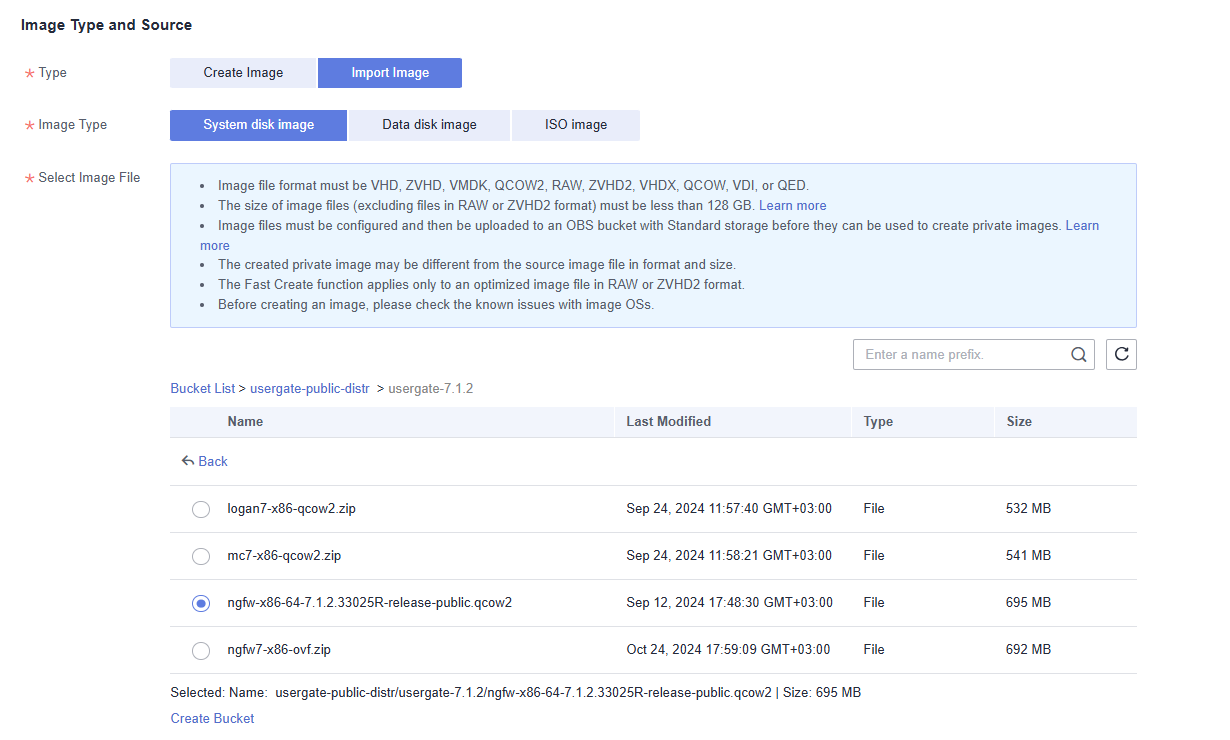

Создание образа из файла

В сервисе Image Management Service создайте образ из предварительно загруженного файла:

Перейдите в Computing → Image Management Service.

Нажмите Create Image.

В поле Type выберите Import image.

В поле Image Type выберите System disk image.

В разделе Select Image File выберите из списка бакет c файлом образа, затем выберите файл образа.

Например, ngfw-x86-64-7.1.2.33025R-release-public.qcow2.

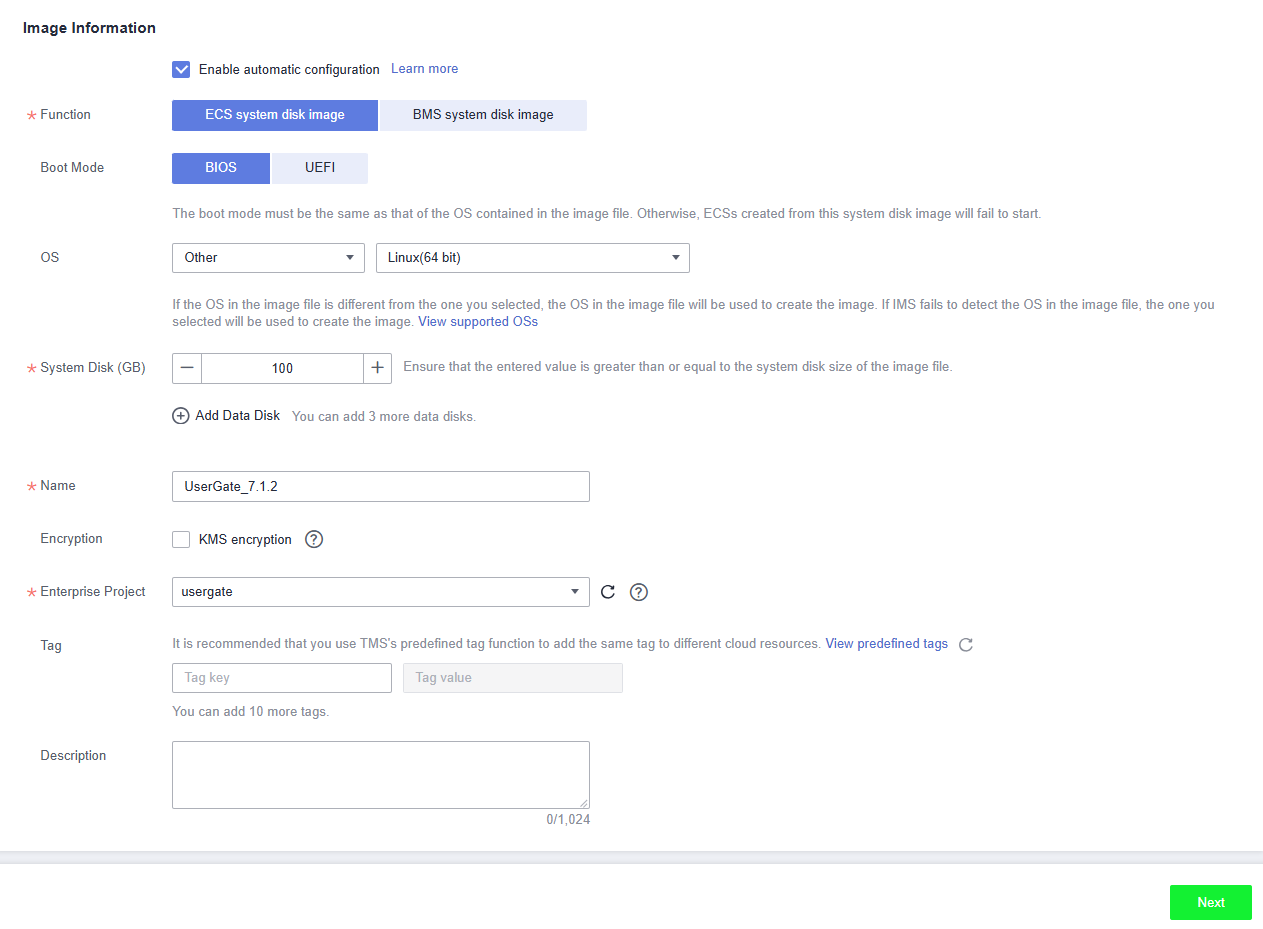

В разделе Image Information убедитесь, что опция Enable automatic configuration включена.

В поле Function выберите ECS system disk image.

В поле Boot mode выберите BIOS.

В поле OS выберите Other — Linux(64bit).

В поле System Disk (GB) укажите значение в соответствии с параметрами ВМ UserGate.

В поле Name введите название образа.

Например, «UserGate_7.1.2».

Выберите предварительно созданный проект Enterprise Project.

Например, usergate.

Нажмите Next.

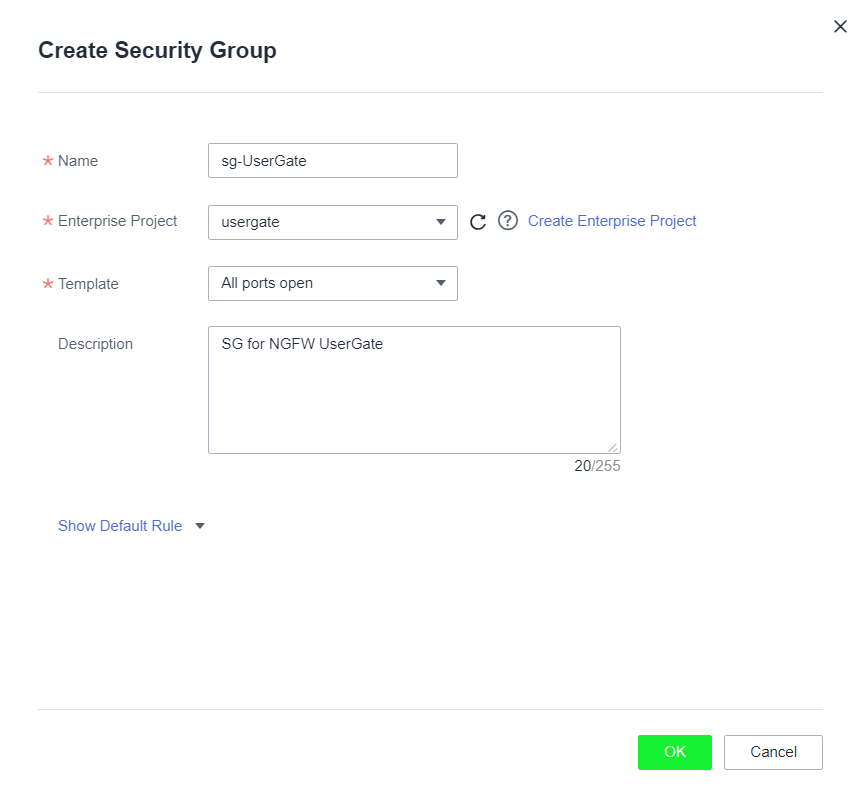

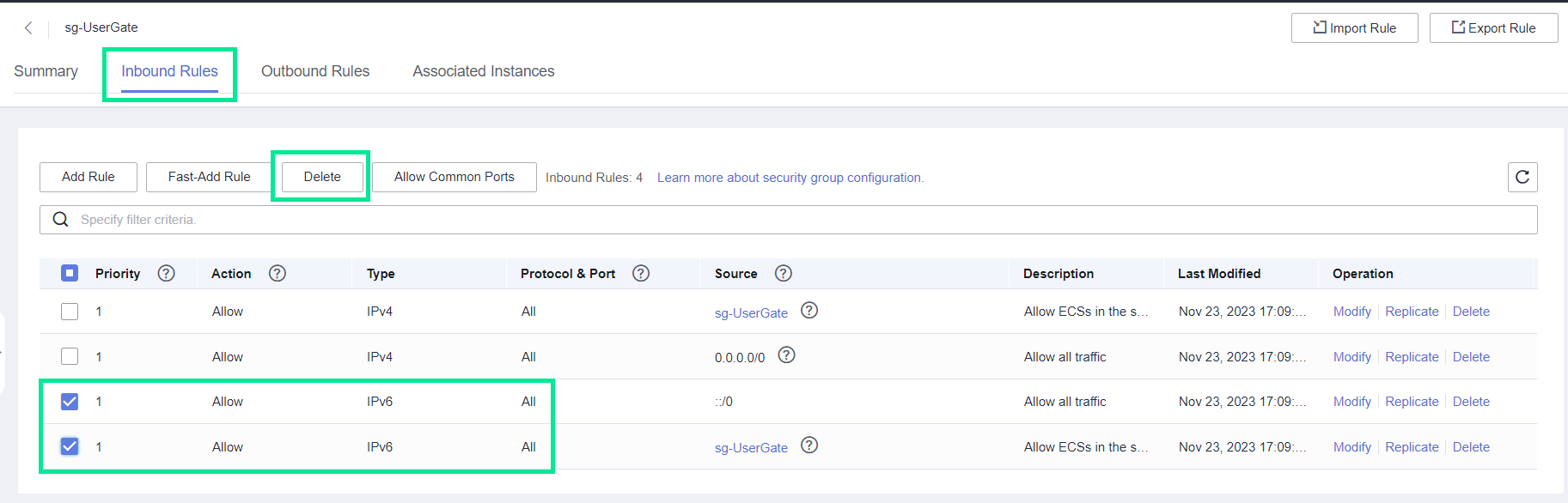

Подготовка группы безопасности для интерфейсов UserGate

Для интерфейсов UserGate используйте группу безопасности, разрешающую доступ с любых адресов на любые порты. Подробнее о группах безопасности.

Перейдите в Network → Virtual Private Cloud.

В левой части экрана нажмите Access Control → Security Groups.

В правом верхнем углу нажмите Create Security Group.

В поле Name введите название группы безопасности.

Например, «sg-UserGate».

В поле Enterprise Project выберите предварительно созданный проект usergate.

В поле Template выберите All ports open.

(Опционально) В поле Description введите описание группы безопасности.

Нажмите Ok.

Откройте созданную группу безопасности и удалите правила с Type IPv6 для Inbound Rules и Outbound Rules.

Создание виртуального сервера на базе образа UserGate

В панели управления Advanced перейдите в Computing → Elastic Cloud Server.

Нажмите Create ECS.

В разделе AZ выберите зону доступности AZ1 или Random.

При выборе Random система автоматически выберет одну из зон доступности.

Выберите спецификацию, наиболее подходящую по параметрам ВМ UserGate.

Выберите образ ОС Private Image.

В выпадающем списке выберите ранее созданный образ.

Например, UserGate_7.1.2 (100GB).

Выберите системный диск типа SAS High I/O и укажите размер, подходящий по параметрам ВМ UserGate.

Нажмите Next: Configure Network.

Выберите ранее созданную сеть VPC VPC-X.

Выберите subnet-vpc-x.

Вручную создайте IP-адрес с окончанием .10.

Нажмите Add NIC.

Выберите subnet-vpc-x-outside.

Вручную создайте IP-адрес с окончанием .10.

Выберите ранее созданную группу безопасности sg-UserGate.

Для EIP выберите Do not use.

EIP подключается позже.

Нажмите Next: Configure Advanced Settings.

В поле ECS Name введите название ВМ «ecs-UserGate».

Выберите способ авторизации в ВМ Password.

Подтвердите создание ВМ.

Проверьте спецификацию, выберите ранее созданный Enterprise Project и повторно подтвердите создание ВМ.

Чтобы увидеть созданную ВМ, обновите список ВМ.

Нажмите на название созданной ВМ ecs-UserGate.

Перейдите на вкладку Network Interfaces и для NIC-адресов отключите проверку Source/Destination Check.

Настройка VPC Peering и таблиц маршрутизации

Для создания Custom-таблиц маршрутизации:

В главном меню перейдите в Network → Virtual Private Cloud.

В левой части экрана перейдите в Virtual Private Cloud → Route tables.

В правом верхнем углу нажмите Create Route Table.

В поле Name введите «rtb-NGFW-inside».

В поле VPC выберите VPC-X.

(Опциально) В поле Description введите описание таблицы маршрутизации.

Нажмите ОК.

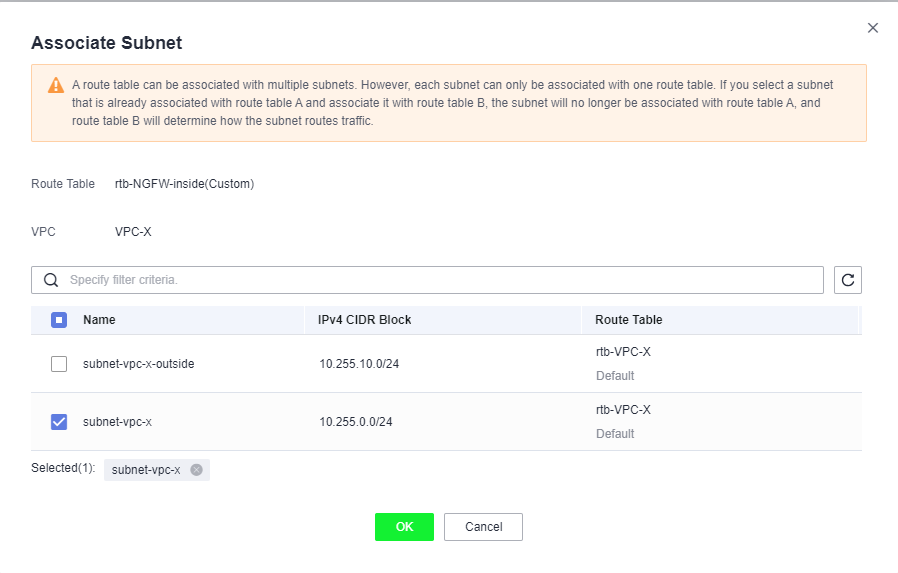

Перейдите на вкладку Associated Subnets.

Нажмите Associate Subnet и выберите subnet-vpc-x.

Нажмите ОК.

Повторите шаги 1–10 для создания rtb-NGFW-outside, в поле Associate Subnet выберите subnet-vpc-x-outside.

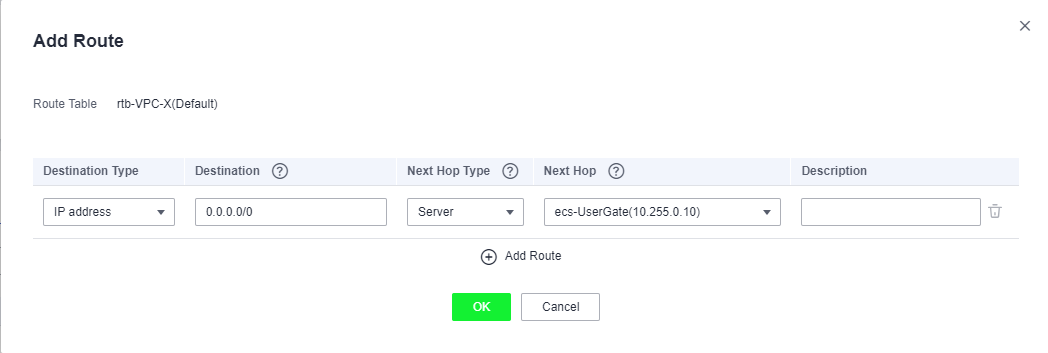

Перейдите в Virtual Private Cloud → Route tables и выберите таблицу по умолчанию для VPC-X — rtb-VPC-X.

Нажмите Add Route.

Добавьте маршрут по умолчанию через внутренний интерфейс UserGate:

В поле Destination Type выберите IP address.

В поле Destination введите «0.0.0.0/0».

В поле Next Hop Type выберите Server.

В поле Next Hop выберите ecs-UserGate(10.255.0.10).

(Опционально) В поле Description введите описание маршрута.

Перейдите в Network → Virtual Private Cloud.

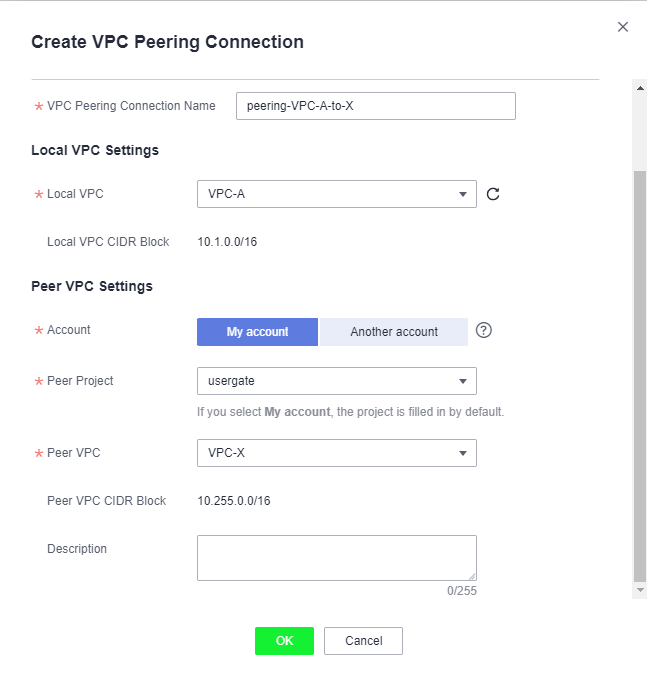

В левой части экрана перейдите в Virtual Private Cloud → VPC Peering Connections.

В правом верхнем углу нажмите Create VPC Peering Connection.

В поле VPC Peering Connection Name введите «peering-VPC-A-to-X».

В поле Local VPC выберите VPC-A.

В поле Account выберите My account.

В поле Peer project выберите название вашего текущего IAM-project.

В поле Peer VPC выберите VPC-X.

(Опционально) В поле Description введите описание подключения VPC peering.

Нажмите ОК.

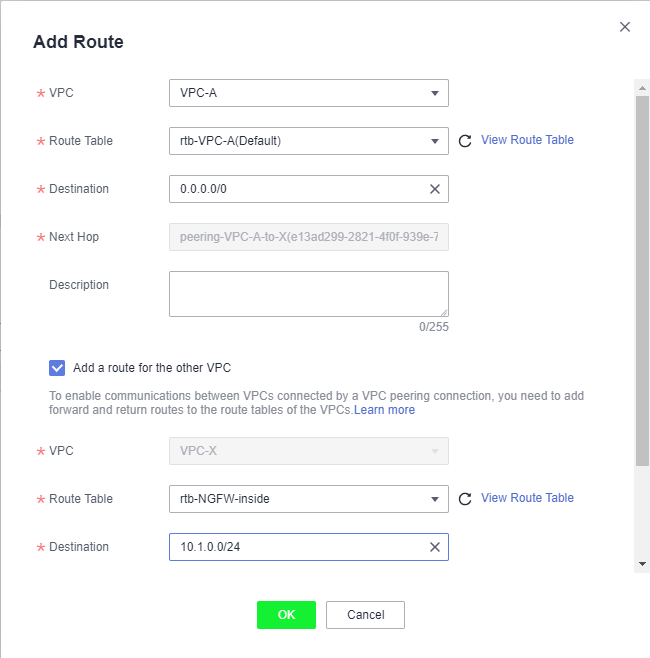

В открывшемся окне выберите Add Now.

Нажмите Add Route.

В поле VPC выберите VPC-A.

В поле Route Table выберите rtb-VPC-A(Default).

В поле Destination введите «0.0.0.0/0».

Выберите Add a route for the other VPC.

В поле Route Table выберите rtb-NGFW-inside.

В поле Destination введите «10.1.0.0/24».

Повторите шаги 16–32 для создания VPC peering peering-VPC-B-to-X со следующими параметрами:

VPC Peering Connection Name — «peering-VPC-B-to-X».

Local VPC — VPC-B.

Account — My account.

Peer project — название текущего IAM-project.

Peer VPC — VPC-X.

(Опционально) Description — описание подключения VPC peering.

При настройке маршрутов задайте значение параметров:

В поле VPC выберите VPC-B.

В поле Route Table выберите rtb-VPC-B(Default).

В поле Destination введите «0.0.0.0/0».

Выберите Add a route for the other VPC — выберите опцию.

В поле Route Table выберите rtb-NGFW-inside.

В поле Destination введите «10.2.0.0/24».

Чтобы избежать сетевого доступа в обход NGFW, не создавайте прямой VPC Peering между VPC-A и VPC-B. При некорректной настройке маршрутов, таблиц маршрутизации и VPC Peering сетевой доступ в обход NGFW может быть создан.

Для дальнейшей настройки UserGate следуйте инструкции по первичной инициализации UserGate в Advanced.