Типовые схемы размещения NGFW

В зависимости от ваших задач могут использоваться различные схемы развертывания NGFW в облаке.

Вариант 1. Защищаемые сегменты сети и NGFW работают в рамках одного VPC. Данная схема требует минимальных усилий на настройку и позволяет использовать несколько сетевых интерфейсов NGFW, но ее стоит применять только если вы полностью контролируете создание и настройку защищаемых ресурсов. В случае если на каком-то из ресурсов будет поднят еще один внешний IP-адрес, то трафик пойдет в обход NGFW.

Вариант 2. Защищаемые сегменты сети вынесены в отдельные VPC. Использование отдельных VPC предоставляет гибкие возможности по управлению полномочиями в контролируемых VPC. Данная схема позволяет полностью исключить вероятность прохождения трафика в обход NGFW за счет полного запрета создания EIP в рамках защищаемых VPC. Ограничением схемы является возможность использовать только один внутренний сетевой интерфейс на NGFW.

Ниже описаны рекомендации для каждого из вариантов развертывания.

Вариант 1. Защищаемые сегменты сети и NGFW работают в рамках одного VPC

Ниже приведена настройка системы, в которой защищаемые сегменты сети и NGFW работают в рамках одного VPC:

В основном VPC cоздайте подсети

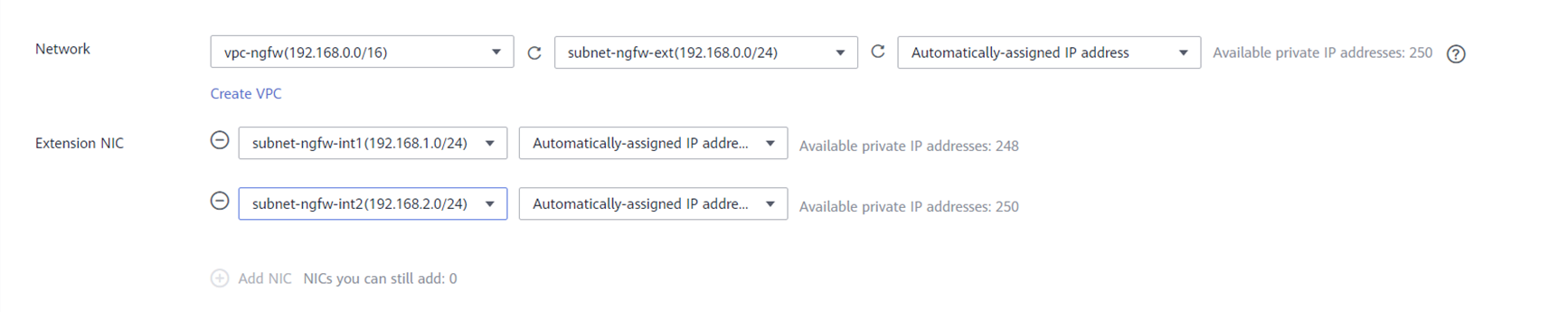

subnet-ext: 192.168.0.0/24

subnet-int1: 192.168.1.0/24

subnet-int2: 192.168.2.0/24

Создайте виртуальный NGFW c тремя сетевыми интерфейсами (см. Создание виртуальной машины с NGFW).

Для сети subnet-ext определите в качестве маршрута NGFW.

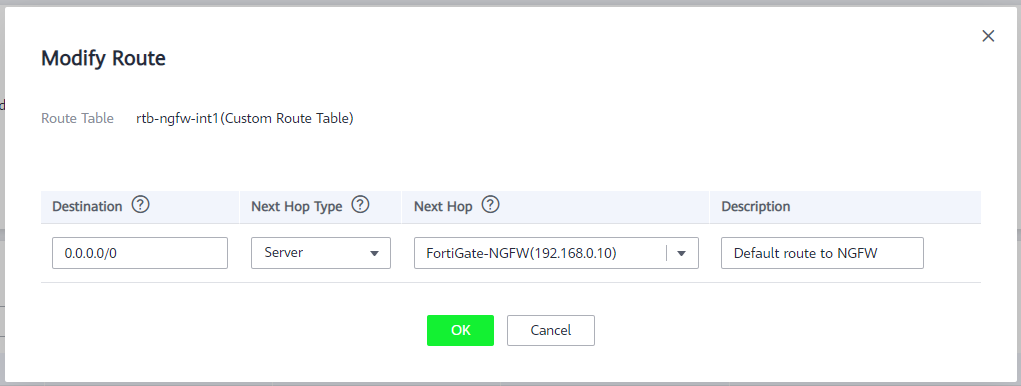

Для сетей subnet-int1 и subnet-int2 определите в качестве маршрута по умолчанию соответствующий дополнительный интерфейс NGFW.

Настройте политики на NGFW, чтобы разрешить необходимый трафик.

Вариант 2. Защищаемые сегменты сети вынесены в отдельные VPC

В основном VPC cоздайте подсети:

subnet-ext: 192.168.0.0/24

subnet-int1: 192.168.1.0/24

Создайте виртуальный NGFW c двумя сетевыми интерфейсами (см. Создание виртуальной машины с NGFW).

Создайте дополнительные VPC (Network – Virtual Private Cloud – Create VPC).

ПримечаниеПодсети vpc-1, vpc-2 и vpc-ngfw не могут перекрывать друг друга. Например, можно использовать следующие подсети: для vpc-1 — 10.1.0.0/24, vpc-2 — 10.2.0.0/24, для vpc-ngfw — 192.168.0.0/16.

Создайте пиринговые соединения, чтобы разрешить коммуникацию между VPC: одно между vpc-1 и vpc-ngfw, второе между vpc-2 и vpc-ngfw. При создании пирингового соединения не настраивайте маршруты для конечных точек соединения. Настройка маршрутов выполняется на следующих шагах.

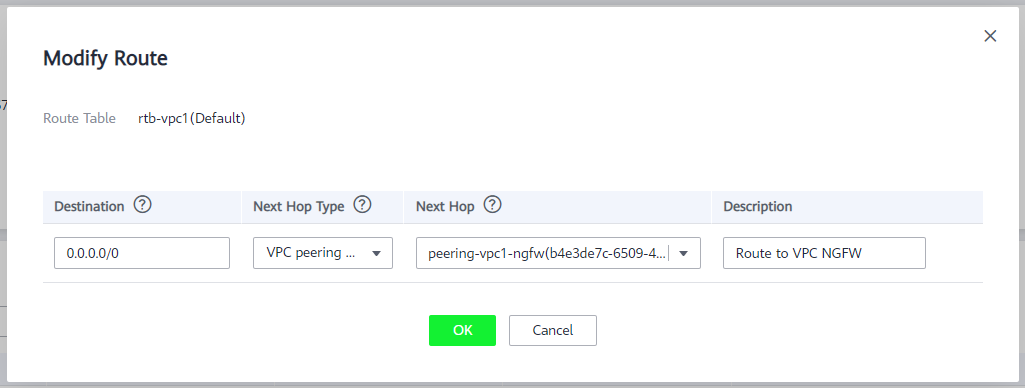

Настройте таблицы маршрутизации для vpc-1 и vpc-2 укажите в качестве маршрута по умолчанию соответствующие пиринговые соединения:

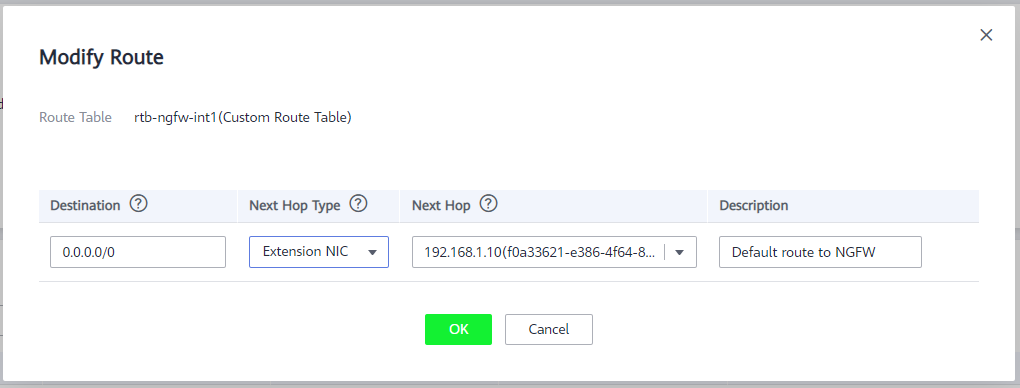

Настройте таблицу маршрутизации для vpc-ngfw. Добавьте в нее маршруты для подсетей в связанных пирингах, а в качестве маршрута по умолчанию укажите внутренний интерфейс NGFW:

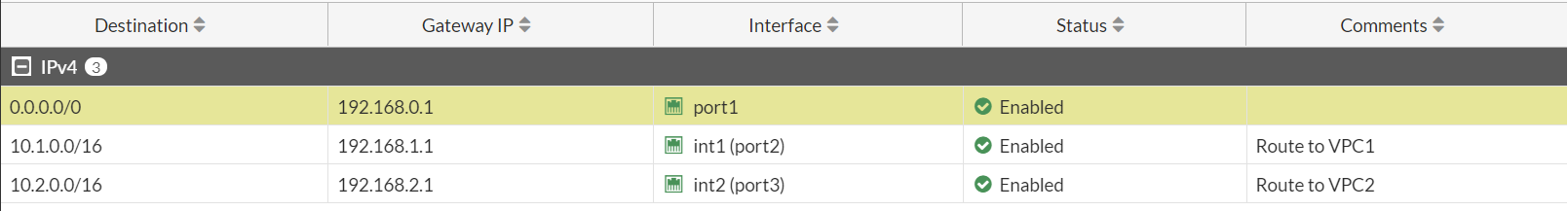

Настройте таблицу маршрутизации на FortiGate через веб-интерфейс.

Настройте политики на NGFW, чтобы разрешить необходимый трафик.

Создание виртуальной машины с NGFW

Создайте ECS для NGFW.

Создайте ECS-NGFW, которая принадлежит vpc-ngfw.

Перейдите в раздел Elastic Cloud Server и нажмите Create ECS. Подробную инструкцию см. Создание новой виртуальной машины.

Выберите конфигурацию оборудования в соответствии с планируемой нагрузкой NGFW и необходимым количеством сетевых интерфейсов и их пропускной способности: Спецификации Dedicated general-purpose ECS. Позже вы можете изменить конфигурацию оборудования и тип лицензии.

ВниманиеЕсли указанные образы виртуальных машин недоступны в вашем списке, то свяжитесь с технической поддержкой. После подтверждения перейдите в Image Management Service → Images Shared with Me и выберите их.

ВниманиеИспользуйте конфигурации «Dedicated general-purpose», поскольку они позволяют гарантировать полосу пропускания и настроить более двух сетевых интерфейсов.

ПримечаниеЛицензия на Fortigate-VM может не соответствовать характеристикам ECS, при этом будет использоваться лицензируемое количество ядер. Это может быть полезно, когда необходимо использовать несколько сетевых интерфейсов, доступных в конфигурациях c 4-мя или 8-ю vCPUs, при этом достаточно производительности FortiGate VM02.

Выберите образ Fortigate-M для создания виртуальной машины.

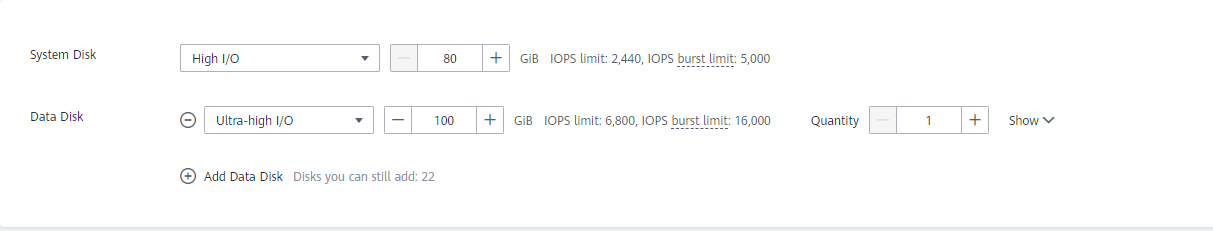

Добавьте дополнительный диск для ведения журнала аудита межсетевого экрана. Объем дополнительного диска и скорость его работы зависит от планируемой нагрузки.

Добавьте необходимое количество интерфейсов и настройте для них IP-адреса:

В настройках сети создайте Security Group, в которой разрешен весь трафик.

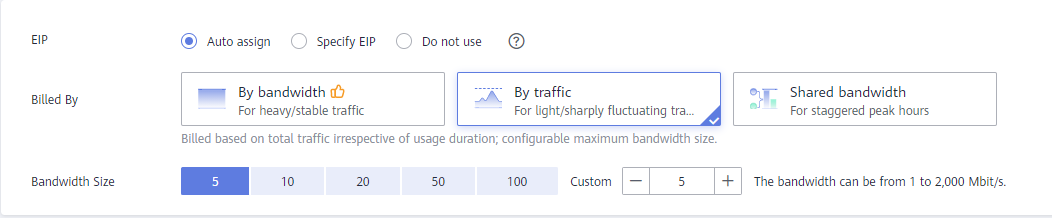

Выберите конфигурацию EIP для NGFW в соответствии с планируемой нагрузкой.

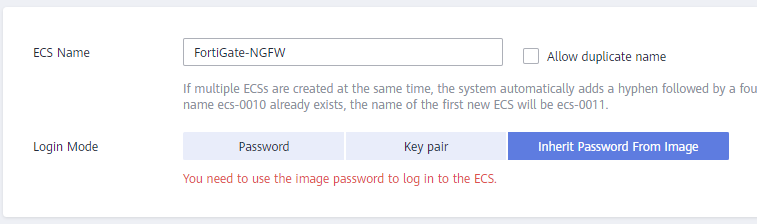

Укажите имя хоста для NGFW и выберите пункт Inherit Password From Image.

Выберите проект, в котором нужно создать NGFW, и нажмите Apply Now.

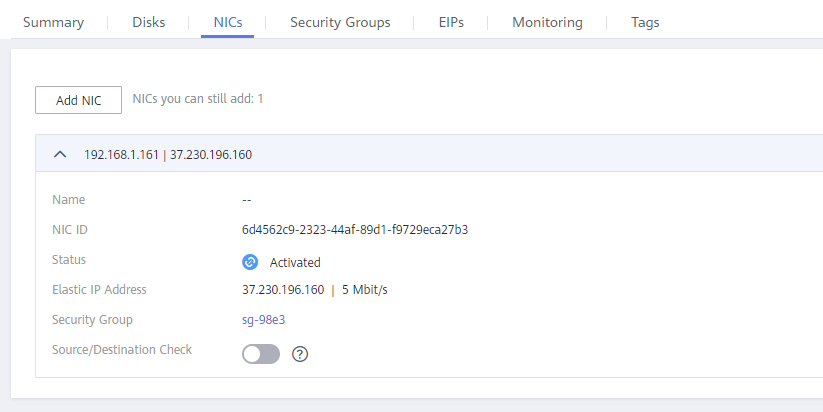

После создания виртуальной машины перейдите в настройки сетевых интерфейсов и отключите проверку Source/Destination Check.

Проверка работоспособности

Войдите в ECS-1 и проверьте наличие доступа из ECS-2 в ECS-1. Убедитесь, что в ECS-NGFW можно получать пакеты, отправленные из ECS-1 в ECS-2. Убедитесь, что пакеты проходят фильтрацию на МЭ в ECS-NGFW.

Для проведения диагностики вам могут помочь следующие команды FortiGate:

exec ping <IP-Address> — пропинговать какой-то ресурс

diagnose sniffer packet any "icmp" 4 — отобразить весь трафик

get router info routing-table — отобразить таблицу маршрутизации

Другие полезные команды для диагностики неисправностей вы можете найти в документе FortiGate: Administration Guide. Troubleshooting.