Только администратор может настроить защиту критических операций, а пользователи IAM могут только просматривать конфигурации. Если пользователю IAM необходимо изменить конфигурации, пользователь может запросить у администратора выполнить изменение или предоставить необходимые разрешения.

Пользователи федерации не должны подтверждать свою личность при выполнении критических операций.

Virtual MFA Device

Устройство MFA генерирует 6-значные коды подтверждения в соответствии с алгоритмом Time-based One-time Password (TOTP). Устройства MFA могут быть аппаратными или программными. В настоящее время поддерживаются только программные виртуальные устройства MFA, которые являются приложениями, работающими на умных устройствах, таких как мобильные телефоны.

В этом разделе описывается, как привязать виртуальное устройство MFA. Если вы установили другое приложение MFA, добавьте пользователя, следуя подсказкам на экране. Подробную информацию о том, как привязать или удалить виртуальное устройство MFA, см. Virtual MFA Device.

Прежде чем привязать виртуальное устройство MFA, убедитесь, что вы установили приложение MFA на своё мобильное устройство.

- Перейдите к Настройки безопасности странице.

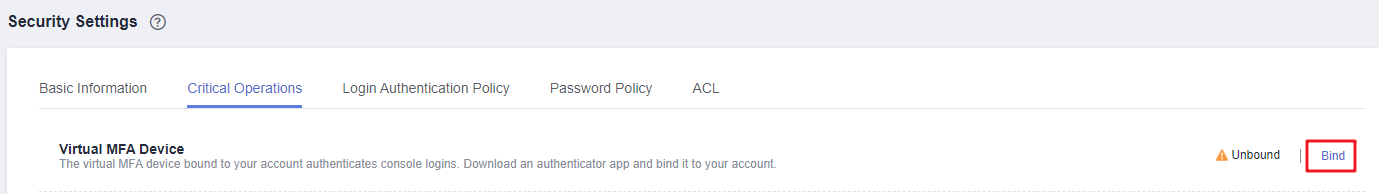

- Щелкните по Критические операции вкладке, и нажмите Привязать в Виртуальное устройство MFA строке.

Рисунок 1 Виртуальное устройство MFA

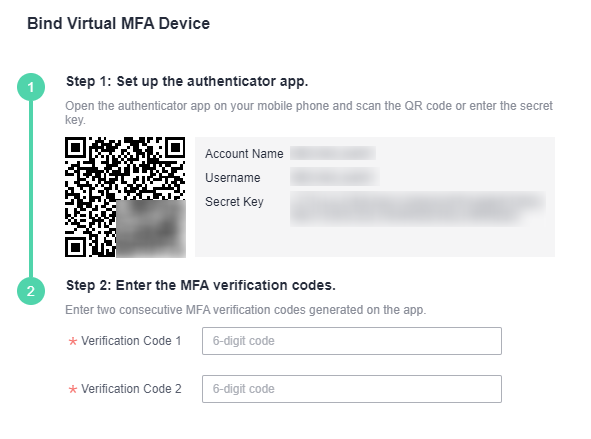

- Настройте приложение MFA, сканируя QR‑код или вручную введя секретный ключ.

Рисунок 2 Привязка виртуального устройства MFA

Вы можете привязать виртуальное устройство MFA к своей учётной записи, сканируя QR‑код или вводя секретный ключ.

- Сканирование QR‑кода

Откройте приложение MFA на вашем мобильном телефоне и используйте приложение для сканирования QR‑кода, отображаемого на Bind Virtual MFA Device страница. Затем ваш аккаунт добавляется в приложение.

- Ввод секретного ключа вручную

Откройте приложение MFA на вашем мобильном телефоне и введите секретный ключ.

NoteВаш аккаунт добавляется вручную с использованием временного алгоритма. Убедитесь, что автоматическая настройка времени включена на вашем мобильном телефоне.

- Сканирование QR‑кода

- Просмотрите коды подтверждения в приложении MFA. Код автоматически обновляется каждые 30 секунд.

- На Bind Virtual MFA Device страница, введите два последовательных кода подтверждения и нажмите OK.

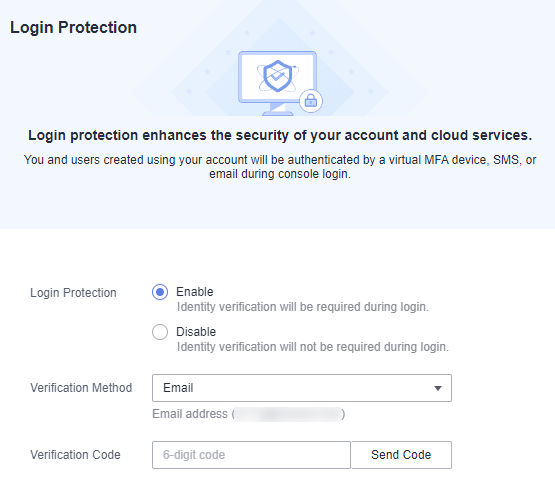

Login Protection

После включения защиты входа вам и пользователям IAM, созданным с помощью вашей учётной записи, потребуется вводить код подтверждения в дополнение к имени пользователя и паролю при входе. Включите эту функцию для защиты учетной записи.

Для учетной записи только администратор учетной записи может включить защиту входа для неё. Для IAM‑пользователей как администратор учетной записи, так и другие администраторы могут включить эту функцию для пользователей.

- (Administrator) Включение защиты входа для пользователя IAM

Чтобы включить защиту входа для пользователя IAM, перейдите к Пользователи странице и выберите Еще > Security Settings в строке, содержащей пользователя IAM. В Login Protection область на отображаемом Security Settings вкладке, нажмите

рядом с Verification Method, и выберите метод проверки из SMS, email или виртуального MFA‑устройства.

рядом с Verification Method, и выберите метод проверки из SMS, email или виртуального MFA‑устройства. - Включение защиты входа для вашей учётной записи

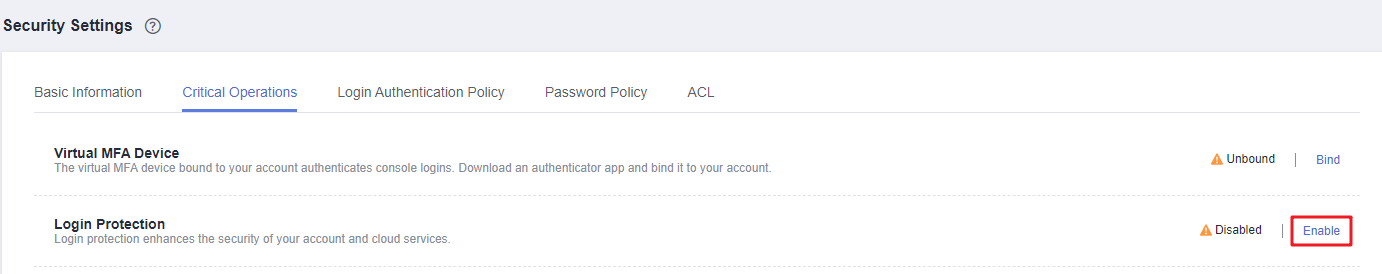

Чтобы включить защиту входа, нажмите Critical Operations вкладку Security Settings странице, нажмите Включить рядом с Login Protection, выберите метод проверки, введите коды подтверждения и нажмите OK.

Figure 3 Включение защиты входа

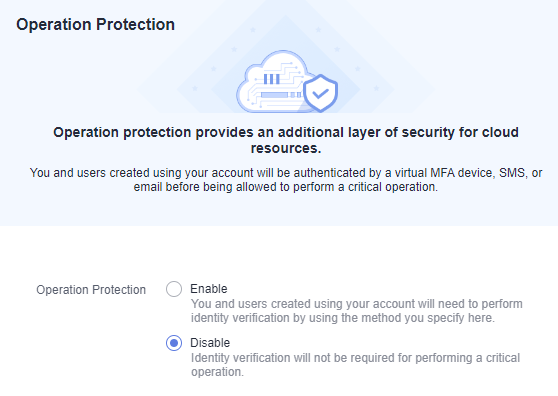

Operation Protection

- Включение защиты операций

После включения защиты операций, вам и пользователям IAM, созданным в вашей учётной записи, необходимо вводить код подтверждения при выполнении критической операции, такой как удаление ECS. Эта функция включена по умолчанию. Чтобы обеспечить безопасность ресурсов, оставьте её включённой.

Проверка действительна в течение 15 минут, и вам не нужно проходить проверку повторно при выполнении критических операций в течение срока действия.

- Перейдите к Настройки безопасности странице.

- На Критические операции вкладке, найдите Защита операций строку и нажмите Включить.

- Выберите Включить.

Рисунок 4 Настройка защиты операций

- Нажмите OK.

- Отключение защиты операций

Если защита операции отключена, вам и пользователям IAM, созданным с помощью вашей учетной записи, не нужно вводить проверочный код при выполнении критической операции.

- Перейдите к Настройки безопасности страница.

- На Критические операции вкладке, найдите Защита операции строку и нажмите Изменить.

Рисунок 5 Отключение защиты операции

- Выберите Отключить и нажмите OK.

Рисунок 6 Отключение защиты операции

- Введите проверочный код.

- Самостоятельная проверка: Администратор, который хочет отключить защиту операций, проходит проверку. Поддерживается проверка по SMS, email и виртуальному MFA.

- Проверка другим лицом: Указанное лицо проходит проверку. Поддерживается только проверка по SMS и email.

- Нажмите ОК.

- Каждый облачный сервис определяет свои критические операции.

- Когда IAM‑пользователи, созданные в вашей учётной записи, выполняют критическую операцию, им будет предложено выбрать метод проверки из email, SMS и виртуального MFA‑устройства.

- Если пользователь связан только с мобильным номером, доступна только проверка по SMS.

- Если пользователь связан только с адресом электронной почты, доступна только проверка по email.

- Если пользователь не связан ни с адресом электронной почты, ни с мобильным номером, ни с виртуальным MFA‑устройством, ему необходимо связать хотя бы один из них, прежде чем пользователь сможет выполнять какие-либо критические операции.

- Возможно, вы не сможете получать коды подтверждения по электронной почте или SMS из‑за ошибок связи. В этом случае рекомендуется использовать виртуальное устройство MFA для подтверждения.

- Если защита операций включена, пользователям IAM необходимо вводить коды подтверждения при выполнении критической операции. Коды подтверждения отправляются на мобильный номер или адрес электронной почты, привязанные к пользователям IAM.

Управление ключами доступа

- Включение управления ключами доступа

После включения управления ключами доступа только администратор может создавать, включать, отключать или удалять ключи доступа пользователей IAM. Эта функция по умолчанию отключена. Чтобы обеспечить безопасность ресурсов, включите эту функцию.

Чтобы включить управление ключами доступа, нажмите Критические операции вкладку Настройки безопасности странице, и нажмите

в Управление ключами доступа строке.

в Управление ключами доступа строке. - Отключение управления ключами доступа

После отключения управления ключами доступа все IAM пользователи могут создавать, включать, отключать или удалять свои собственные ключи доступа.

Чтобы включить управление ключами доступа, нажмите Critical Operations вкладку Security Settings странице, и нажмите

в Access Key Management строку.

в Access Key Management строку.

Information Self-Management

- Включение самоуправления информацией

По умолчанию самоуправление информацией включено, что указывает на то, что все IAM пользователи могут управлять своей основной информацией (пароль входа, номер мобильного телефона и адрес электронной почты). Определите, разрешать ли IAM пользователям управлять своей информацией и какую информацию они могут изменять.

Чтобы включить самоуправление информацией, нажмите Critical Operations вкладка на Security Settings странице, и нажмите Включить рядом с Information Self-Management. Выбрать Включить, выберите типы информации, которые пользователи IAM могут изменять, и нажмите OK.

- Отключение управления информацией

После отключения управления информацией только администраторы могут управлять своей базовой информацией. Если пользователям IAM необходимо изменить пароль входа, мобильный номер или адрес электронной почты, они могут обратиться к администратору. Для получения подробной информации см. Viewing or Modifying IAM User Information.

Чтобы отключить управление информацией, нажмите Критические операции вкладка Настройки безопасности страница, и нажмите Изменить в Самоуправление информацией строка. На отображаемой панели выберите Отключить и нажмите OK.

Критические операции

В следующих таблицах перечислены критические операции, определённые для каждого облачного сервиса.

Тип сервиса | Сервис | Критическая операция |

|---|---|---|

Вычисления | Elastic Cloud Server (ECS) |

|

Bare Metal Server (BMS) |

| |

Auto Scaling (AS) | Удаление группы AS | |

Хранилище | Object Storage Service (OBS) |

|

Elastic Volume Service (EVS) | Удаление диска EVS | |

Cloud Backup and Recovery (CBR) |

| |

Сеть | Domain Name Service (DNS) |

|

Virtual Private Cloud (VPC) |

| |

Elastic Load Balance (ELB) |

| |

Elastic IP (EIP) |

| |

Управление & Развертывание | Identity and Access Management (IAM) |

|

Приложение | Distributed Cache Service (DCS) |

|

База данных | RDS for MySQL |

|

Базы данных | Document Database Service (DDS) |

|