Как администратор, вы можете создавать группы пользователей и предоставлять им права, используя политики или роли. Пользователи, добавленные в группы пользователей, наследуют права от групп пользователей. IAM предоставляет общие права (например, права администратора или только для чтения) для каждого облачного сервиса, которые вы можете назначить группам пользователей. Пользователи в группах затем могут использовать облачные сервисы на основе назначенных прав. Для получения подробной информации см. Назначение прав пользователю IAM. Чтобы узнать о системно-определенных правах всех облачных сервисов, см. "Permissions".

Требования

Перед созданием группы пользователей ознакомьтесь со следующим:

- Базовые концепции прав

- Права, предоставляемые IAM

Создание группы пользователей

- Войдите в консоль IAM как администратор.

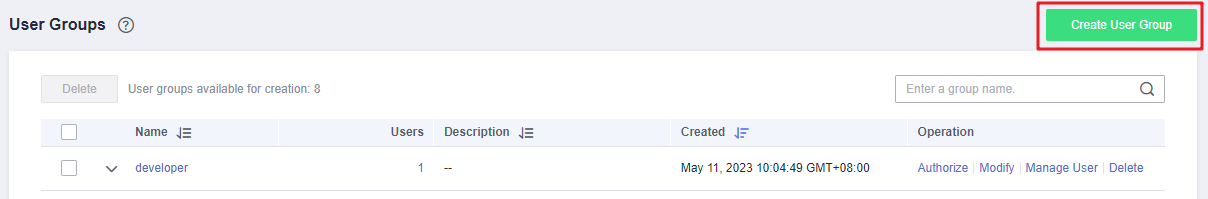

- Выберите Группы пользователей в навигационной панели и нажмите Создать группу пользователей в правом верхнем углу.

Рисунок 1 Создание группы пользователей

- На отображаемой странице введите название группы пользователей.

- Нажмите OK.Note

Вы можете создать максимум 20 групп пользователей. Чтобы создать больше групп пользователей, увеличьте квоту, обратившись к Как увеличить мою квоту?

Назначение разрешений группе пользователей

Чтобы назначить разрешения группе пользователей, выполните действия ниже. Чтобы отозвать разрешения группы пользователей, см. Управление разрешениями группы пользователей.

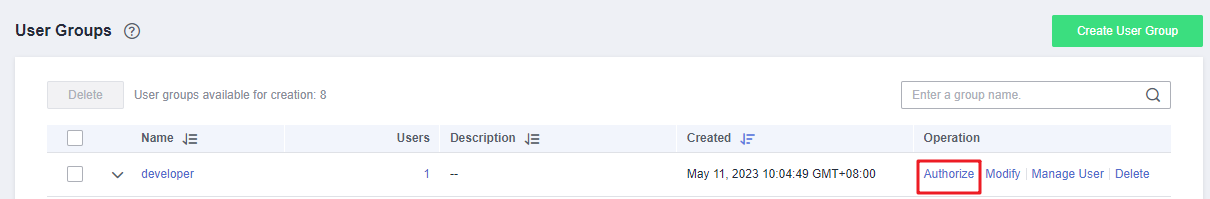

- В списке групп пользователей найдите созданную группу и нажмите Авторизовать в Операция колонка.

Рисунок 2 Переход к странице авторизации группы пользователей

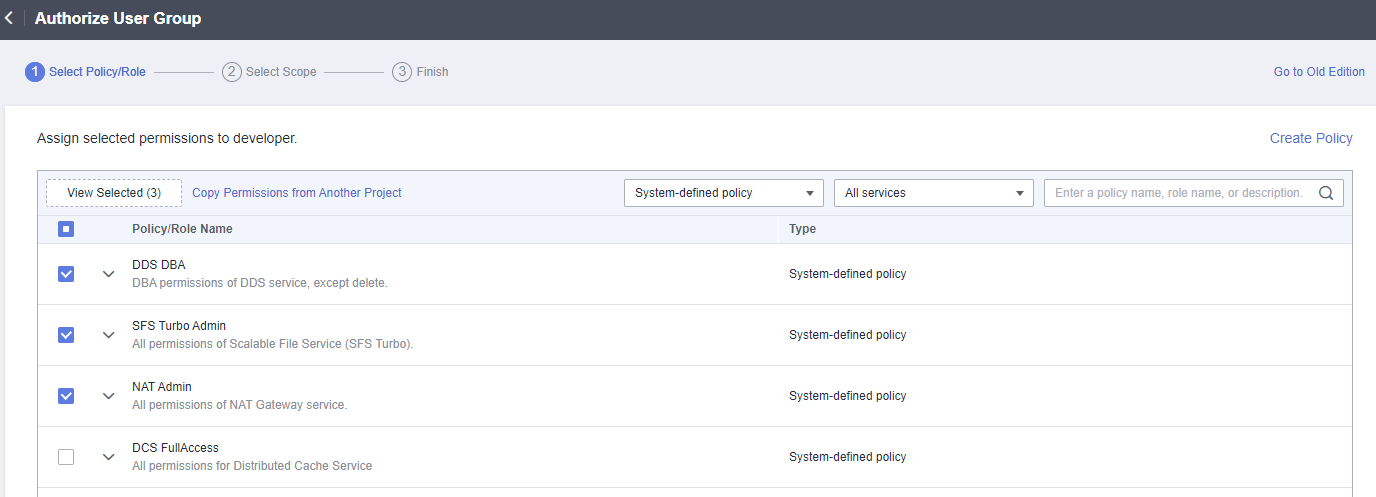

- На Авторизовать группу пользователей странице, выберите разрешения, которые необходимо назначить группе пользователей, и нажмите Далее.

Если системно-определённые политики не отвечают вашим требованиям, нажмите Создать политику в правом верхнем углу, чтобы создать пользовательские политики. Вы можете использовать их для дополнения системно-определённых политик для более точного управления разрешениями. Подробности см Создание пользовательской политики.

Рисунок 3 Выбор разрешений

- Укажите область. Система автоматически рекомендует область авторизации для выбранных вами разрешений. Таблица 1 описвает все области авторизации, предоставляемые IAM.

Таблица 1 Области авторизации Область

Описание

Все ресурсы

Пользователи IAM смогут использовать все ресурсы, включая те, которые находятся в enterprise проектах, региональных проектах и глобальных сервисах вашего аккаунта на основе назначенных разрешений.

Enterprise проекты

Пользователи IAM могут использовать ресурсы в enterprise проектах, которые вы выбираете, на основе назначенных разрешений. Эта опция доступна только когда Enterprise Project включен.

Для получения деталей о enterprise проектах см. "Enterprise Management" в Enterprise Management Руководство пользователя.

Региональные проекты

Пользователи IAM могут использовать ресурсы в региональных проектах, которые вы выбираете, на основе назначенных разрешений.

Если вы выбираете разрешения глобальных сервисов, разрешения применяются ко всем ресурсам по умолчанию. Если вы выбираете разрешения сервисов уровня проекта, разрешения применяются к выбранным вами проектам, специфичным для региона.

Глобальные сервисы

Пользователи IAM могут использовать глобальные сервисы в соответствии с назначенными разрешениями. Глобальные сервисы развертываются во всех физических регионах. Пользователи IAM не обязаны указывать регион при доступе к этим сервисам, таким как Object Storage Service (OBS) и Content Delivery Network (CDN).

Если вы выбираете разрешения сервисов уровня проекта, разрешения применяются ко всем ресурсам по умолчанию. Если вы выбираете разрешения глобальных сервисов, разрешения применяются к глобальным сервисам.

- Нажмите OK.

Таблица 2 перечисляет общие разрешения. Для всех разрешений, специфичных для сервисов, см. Описание разрешения.

- Если вы добавите пользователя IAM в несколько групп, пользователь унаследует все разрешения из этих групп.

Категория | Название политики/роли | Описание | Область авторизации |

|---|---|---|---|

Общее администрирование | FullAccess | Полные разрешения для сервисов, поддерживающих управление доступом на основе политик. | Все ресурсы |

Управление ресурсами | Администратор Тенанта | Разрешения администратора для всех сервисов, кроме IAM. | Все ресурсы |

Просмотр ресурсов | Гость Тенанта | Разрешения только для чтения для всех ресурсов. | Все ресурсы |

Управление пользователями IAM | Администратор безопасности | Разрешения администратора для IAM. | Глобальные сервисы |

Вычислительные O&M | ECS Админ | Разрешения администратора для ECS. | Региональные проекты |

CCE FullAccess | Разрешения администратора для Cloud Container Engine (CCE). | Региональные проекты | |

BMS FullAccess | Разрешения администратора для Bare Metal Server (BMS). | Региональные проекты | |

IMS Админ | Разрешения администратора для Image Management Service (IMS). | Региональные проекты | |

AutoScaling FullAccess | Разрешения администратора для Auto Scaling (AS). | Региональные проекты | |

Сетевая O&M | VPC Администратор | Разрешения администратора для Virtual Private Cloud (VPC). | Region-specific projects |

ELB Администратор | Разрешения администратора для Elastic Load Balance (ELB). | Region-specific projects | |

База данных O&M | RDS FullAccess | Разрешения администратора для Relational Database Service (RDS). | Region-specific projects |

DDS FullAccess | Разрешения администратора для Document Database Service (DDS). | Region-specific projects | |

DDM FullAccess | Разрешения администратора для Distributed Database Middleware (DDM). | Region-specific projects | |

Безопасность O&M | WAF Администратор | Разрешения администратора для Web Application Firewall (WAF). | Региональные проекты |

KMS Администратор | Разрешения администратора для Key Management Service (KMS), который был переименован в Data Encryption Workshop (DEW). | Региональные проекты | |

DBSS FullAccess | Разрешения администратора для Database Security Service (DBSS). | Региональные проекты |