Сообществом Kubernetes было выявлено пять уязвимостей в NGINX Ingress-контроллере, которые потенциально могут позволить злоумышленникам запускать несанкционированный код или прерывать работу сервисов.

Указанные ниже уязвимости устранены в расширении NGINX Ingress Controller версии 3.0.34.

Проверьте версию расширения в вашем кластере и при необходимости обновите его.

Список уязвимостей:

CVE-2025-1974 (High) — в определенных условиях неаутентифицированные злоумышленники могут получить доступ к сети пода и выполнить произвольный код в контексте NGINX Ingress Controller.

Уязвимость может привести к утечке конфиденциальной информации.

CVE-2025-1097 (High) — аннотация «auth-tls-match-cn» в объектах Ingress может быть использована для внедрения произвольной конфигурации в NGINX.

Уязвимость может привести к выполнению произвольного кода в контексте NGINX Ingress Controller и раскрытию секретов, доступных контроллеру.

CVE-2025-1098 (High) — аннотации «mirror-target» и «mirror-host» в объектах Ingress могут быть использованы для внедрения произвольной конфигурации в NGINX.

Уязвимость может привести к выполнению произвольного кода в контексте NGINX Ingress Controller и раскрытию секретов, доступных контроллеру.

CVE-2025-24514 (High) — аннотация «auth-url» в объектах Ingress может быть использована злоумышленником для внедрения конфигурации в NGINX.

Уязвимость может привести к выполнению произвольного кода в контексте NGINX Ingress Controller и раскрытию секретов, доступных контроллеру.

CVE-2025-24513 (Medium) — возможность внедрения вредоносных данных в название файла с помощью Admission Controller, что позволит выполнить обход каталога (directory traversal) внутри контейнеров.

В сочетании с другими уязвимостями потенциально может привести к отказу в обслуживании (DoS) или к частичному раскрытию секретов.

Описание

Тип | CVE-ID | Уровень угрозы | Дата обнаружения |

|---|---|---|---|

Исполнение кода | Критический | 24.03.2025 | |

Исполнение кода | Высокий | 24.03.2025 | |

Исполнение кода | Высокий | 24.03.2025 | |

Исполнение кода | Высокий | 24.03.2025 | |

Отказ в обслуживании | Средний | 24.03.2025 |

Влияние

Уязвимости затрагивают NGINX Ingress Controller и соответствующий CCE Add-on следующих версий:

Community-версия Nginx Ingress | Версия расширения CCE NGINX Ingress Controller |

|---|---|

v1.11.0 и ниже | 2.6.53 и ниже |

v1.11.0–v1.11.4 | 3.0.8 и 3.0.31 |

v1.12.0 | — |

Проверить на наличие уязвимости

Войдите в консоль управления Advanced:

В списке сервисов выберите Cloud Container Engine.

Нажмите на название кластера.

В меню слева перейдите в раздел Add-ons.

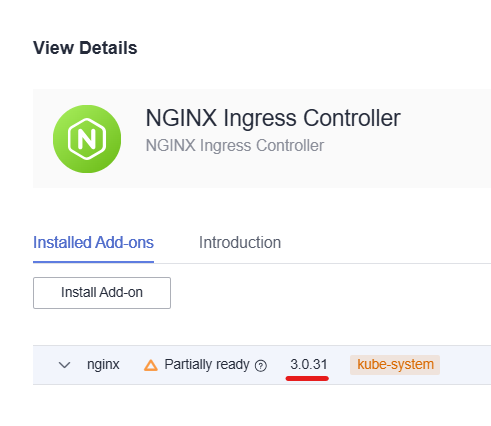

В разделе Network найдите NGINX Ingress Controller.

Нажмите Manage.

Проверьте версию Add-on:

Add-on версии 3.0.32 или ниже, подвержен указанным выше уязвимостям.

Решение

Уязвимости устранены в расширении NGINX Ingress Controller 3.0.34. Эта версия совместима с CCE-кластерами 1.25, 1.27, 1.28, 1.29, 1.30 и 1.31.

Рекомендуем выполнять работы в часы наименьшей нагрузки.

Чтобы исправить уязвимости, обновите расширение до версии 3.0.34 или выше. Для этого:

Войдите в консоль управления Advanced:

Если версия вашего кластера ниже 1.25, перед обновлением расширения обновите кластер (en).

В списке сервисов выберите Cloud Container Engine.

Нажмите на название кластера.

В меню слева перейдите в раздел Add-ons.

В разделе Network найдите NGINX Ingress Controller.

Нажмите Manage.

Нажмите Upgrade.

В списке Add-on Versions выберите версию 3.0.34 или выше.

Проверьте параметры и нажмите OK.