Машинное обучение и Big Data в кибербезопасности

Вместе с увеличением кибератак, увеличивается и их сложность — хакеры все чаще используют инструменты на базе искусственного интеллекта и машинное обучение для автоматизации атак и усложнения их обнаружения, поиска уязвимых мест и разработки новых способов обхода защитного программного обеспечения.

Эксперты прогнозируют, что глобальный ущерб от киберпреступлений будет ежегодно расти на 15% и к 2025 году достигнет 10,5 триллионов долларов. В России в 2021 году сумма причиненного ущерба только от дистанционных (телефонных) мошенничества составила 45 миллиардов рублей, а общий ущерб от киберпреступности оценивается в пределах 90 миллиардов рублей. При этом прослеживается общемировой тренд на рост числа атак ботами: в 2021 году их доля достигла 86%.

В подобных обстоятельствах защититься от злоумышленников возможно только при использовании алгоритмов машинного обучения, не уступающих по мощности, производительности и сложности. Поэтому в прогрессивных подходах к кибербезопасности в паре с машинным обучением (ML) задействуются и Big Data (большие данные).

Как ML и Big Data защищают информацию и применяются на практике — разбираемся в материале.

Как ML и Big Data защищают информацию

Объединение Machine Learning и Big Data позволяет получить и инструмент для поиска проблем в системе безопасности, и обширную базу знаний на основе архивных данных для его обучения. То есть, используя полный доступ к Big Data, алгоритмы машинного обучения помогают системам кибербезопасности:

проверять конфиденциальность данных и хранимой информации;

обнаруживать места уязвимостей и аномалий; быстро реагировать на возможные атаки и несанкционированные действия;

распознавать подозрительную активность;

находить закономерности, корреляции и аномалии;

находить ошибки в коде;

анализировать полученные результаты;

подготавливаться к возможным рискам.

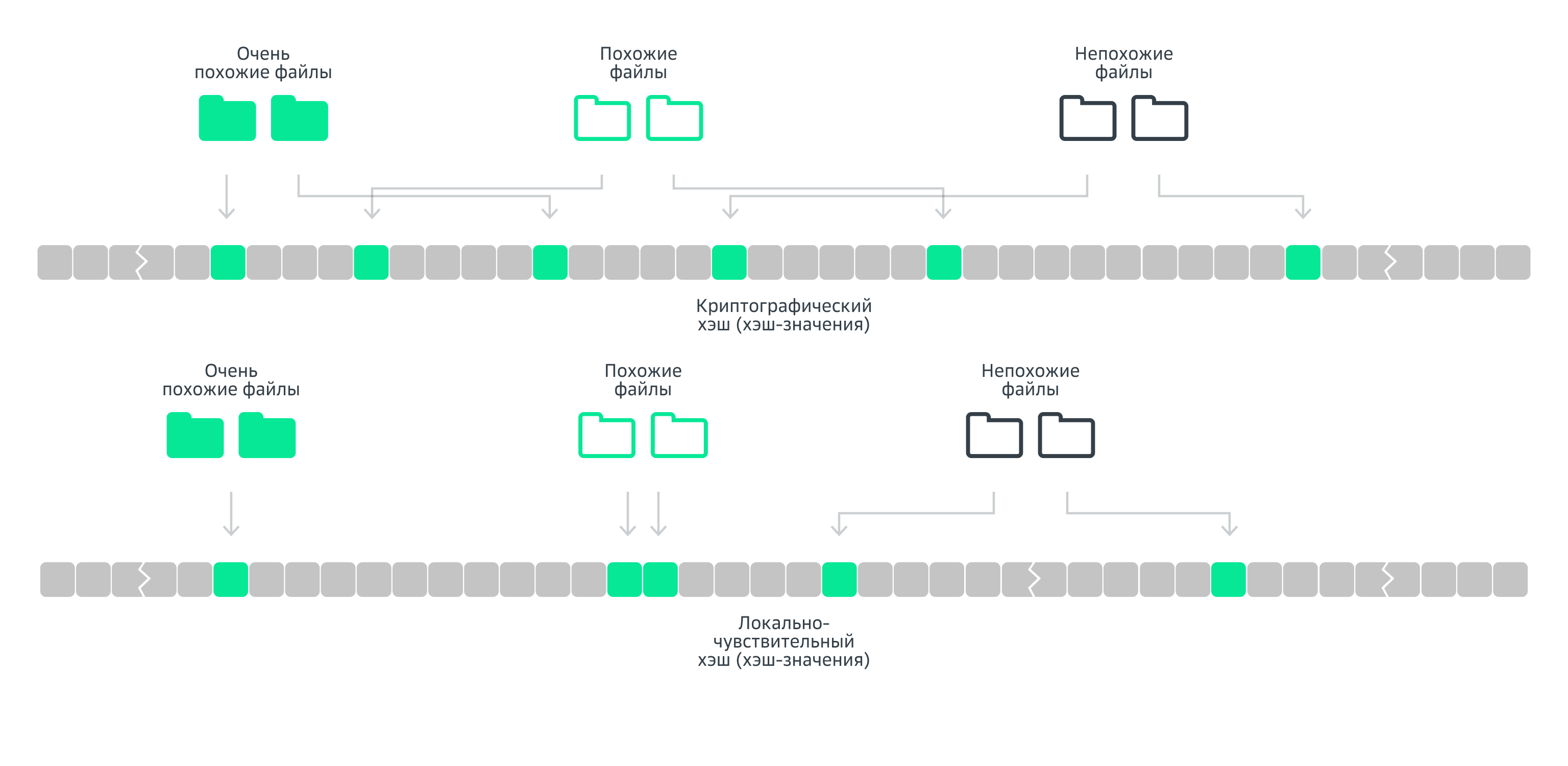

Модель локально-чувствительного хэширования для машинного обучения с использованием Big Data

Модель локально-чувствительного хэширования для машинного обучения с использованием Big DataПримечание

Механизмы машинного обучения и технологии анализа больших данных применяются в сервисе Database Security Service (DBSS), разработанном для защиты баз данных. DBSS проводит аудит базы данных, обнаруживает атаки путем внедрения SQL-кода и выявляет рисковые операции.

Сервис может:

выполнять резервное копирование и восстановление журналов аудита базы данных;

контролировать риски и сеансы, распределять сеансы и SQL;

выявлять внутренние нарушения и ненадлежащие операции;

обеспечивать безопасность активов данных.

Примеры эффективного использования ML и Big Data для защиты данных

Обнаружение и предотвращение вредоносных атак

Алгоритмы ML и Big Data способны распознавать и идентифицировать даже скрытые хакерские атаки. Кроме того, модель машинного обучения, использующаяся для обучения Big Data, позволяет быстро обнаруживать любые отклонения от стандартных «поведений» устройств и пользователей, потенциально связанных с рисками.

Выявление мошенничества при получении доступа к данным

Один из способов получения доступа к данным злоумышленниками — «подмена личностей» и несанкционированное присвоение прав доступа, что сложно обнаружить специалисту или базовым инструментам защиты. Применение связки ML и Big Data позволяет выявлять паттерны поведения для каждого пользователя и уведомлять систему безопасности в случае отступлений от них.

Нахождение уязвимостей, связанных с человеческим фактором

Часто причиной нарушения безопасности данных являются человеческие ошибки: своевременно необнаруженные неточности в коде, ошибки конфигурирования и другие проблемы. Для их ручного выявления требуется много времени, в течение которого система, сервер или другие ресурсы с данными будут уязвимыми. ML и Big Data могут использоваться для обнаружения уязвимых мест и их точной локализации.

Антивирусная защита

Решения на базе ML и Big Data могут внедряться и в инструменты антивирусной защиты. Их применение помогает снизить количество ложных срабатываний, улучшить интерпретируемость результатов и повысить устойчивость защиты данных к действиям злоумышленников. В этом случае польза Machine Learning и Big Data обусловлена измененным принципом работы — антивирусные системы с ML фокусируются на обнаружении нетипичного поведения программ, а не на выявлении самих вирусов.

Резюме

Сочетание алгоритмов машинного обучения и Big Data (в том числе со средствами аналитики) комплексно повышает эффективность киберзащиты, позволяя системам безопасности точнее и быстрее распознавать атаки, проводить поведенческую аналитику, обнаруживать аномалии и выполнять другие действия. Эти преимущества уже эффективно используются в различных сценариях защиты данных, позволяя сохранять конфиденциальность и защищенность данных от атак разного типа и сложности.